История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Тесты «Тринити»: совместимость со средствами доверенной загрузки

Как часто процесс внедрения какого-нибудь ПАК в сервер затягивается из-за того, что «выключили — внедрили — включили — всё лежит». Причём, лежит не 5 минут, а, например, 5 дней, пока вокруг бегают инженеры, пытаясь понять, почему не заводится. Порой попытки внедрить так, чтобы соответствовать...

Избирательный стилер: SapphireStealer маскировался под листовку ЦИК о выборах президента

Специалисты Threat Intelligence компании F.A.C.C.T. обнаружили pdf-файл с политинформацией о прошедших президентских выборах с модифицированным стилером SapphireStealer. Эту вредоносную программу, способную перехватывать учетные данные из браузеров и из мессенджера Telegram, злоумышленники...

Хостинг-провайдеров России обязали подключиться к СОРМ до июня 2024 года

СОРМ-2 — это система мониторинга и записи всего интернет‑трафика в Росии. Провайдеры обязаны за свой счёт устанавливать специальное оборудование, которое ведёт логи всего проходящего через них трафика для потенциальных нужд органов и спецслужб. По приказу Минцифры, применяемые с 1 марта 2024...

Анализ Приказа ФСТЭК России №118 «Об утверждении требований по безопасности информации к средствам контейнеризации»

Рассмотрим требования к безопасности информации в средствах контейнеризации, указанные в Выписке из Приказа ФСТЭК России № 118 «Требования по безопасности информации к средствам контейнеризации», приведем разъяснения к каждому требованию. Также в статье проанализируем техническую реализацию...

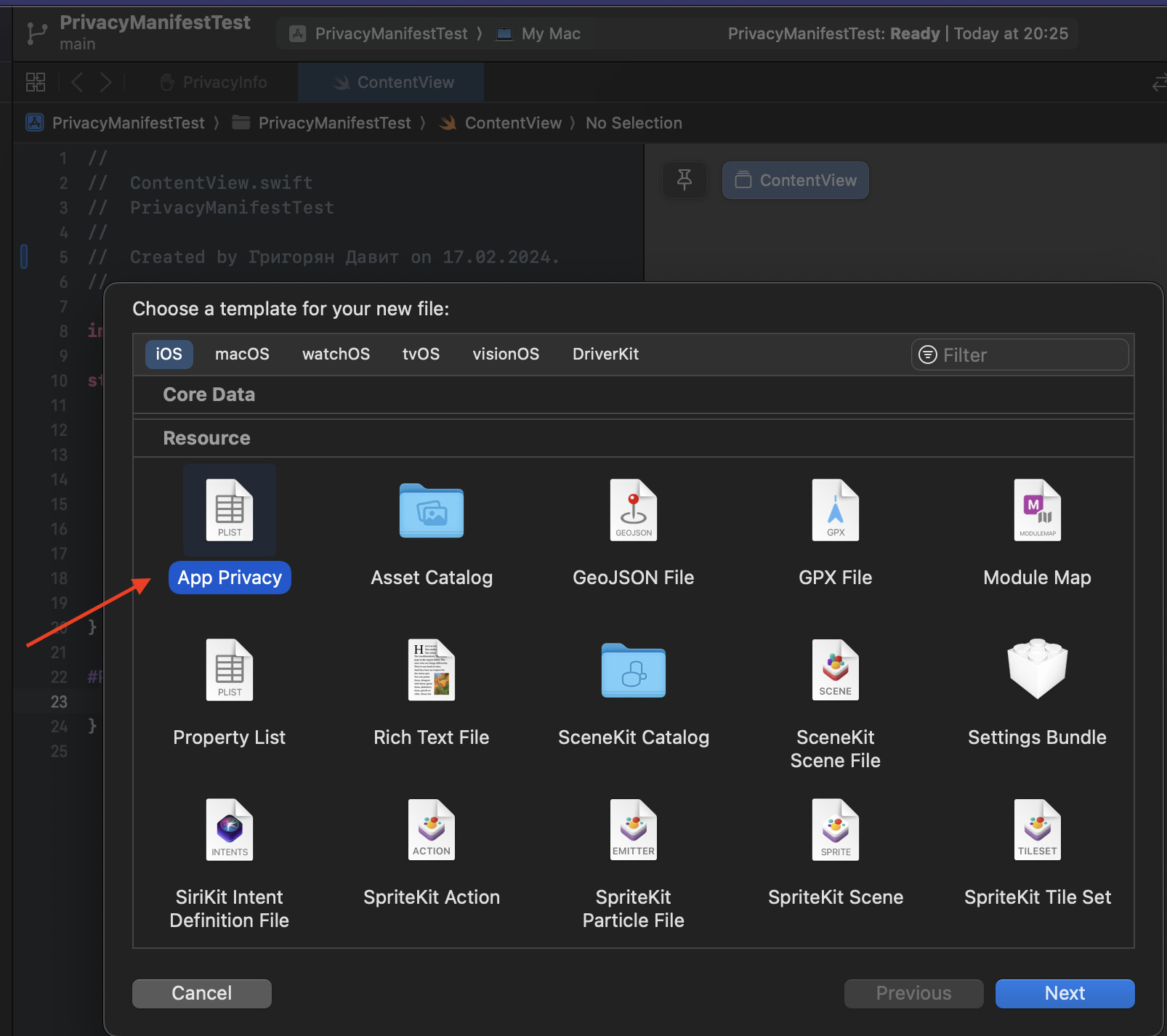

Privacy Manifest: что нужно о нём знать для внедрения в проект

На работе я столкнулся с задачей внедрения Privacy Manifest в проект. Изучение вопроса началось с прочтения документации Apple, а продолжилось просмотром WWDC-сессии на тему конфиденциальности. После внедрения оказалось, что для корректной работы над задачей нужно изучить больше информации. Поэтому...

Алгоритм Diffie-Hellman: Пишем приватный мессенджер на Go

Это продолжение прошлой статьи про данный алгоритм. Где я рассказывал про возможность общения между двумя пользователями без прямого обмена ключом шифрования. Я уже описывал идею создания прозрачного Open-Source мессенджера на основе этого алгоритма и хочу представить вам его самую простую...

На мушке у APT-группировок: kill chain из восьми шагов и котики

Пламенный хабропривет от Александра Бадаева из отдела расследования угроз ИБ и Яны Авезовой, аналитика исследовательской группы. Оба мы работаем в Positive Technologies, и, как вы могли подумать, пути наши в компании не так уж часто пересекаются. Ну сами посудите: с одной стороны — хакерские...

SPANCheck – проверка безопасности сетевого трафика на уровне ядра (или почему NGFW недостаточно?)

Когда речь заходит о безопасности сетевого трафика, большинство сразу вспоминает про решения класса NGFW (Check Point, UserGate, Fortinet, Континент и т. д.). Это логично: защита периметра сети — это одна из ключевых задач «безопасника». Однако стоит понимать, что NGFW на периметре проверяет именно...

Макфол ответил на вопрос про санкции в микроэлектронике

Бывший посол США в России Майкл Макфол уже пару лет занимается санкциями против России, в том числе в микроэлектронике. Это происходит в рамках так называемой "Группы Ермака-Макфола". Документы группы пишут гуманитарии, например они путают Xilinx и Zilog, или "поправляют" слово ARM на слово ARMY, а...

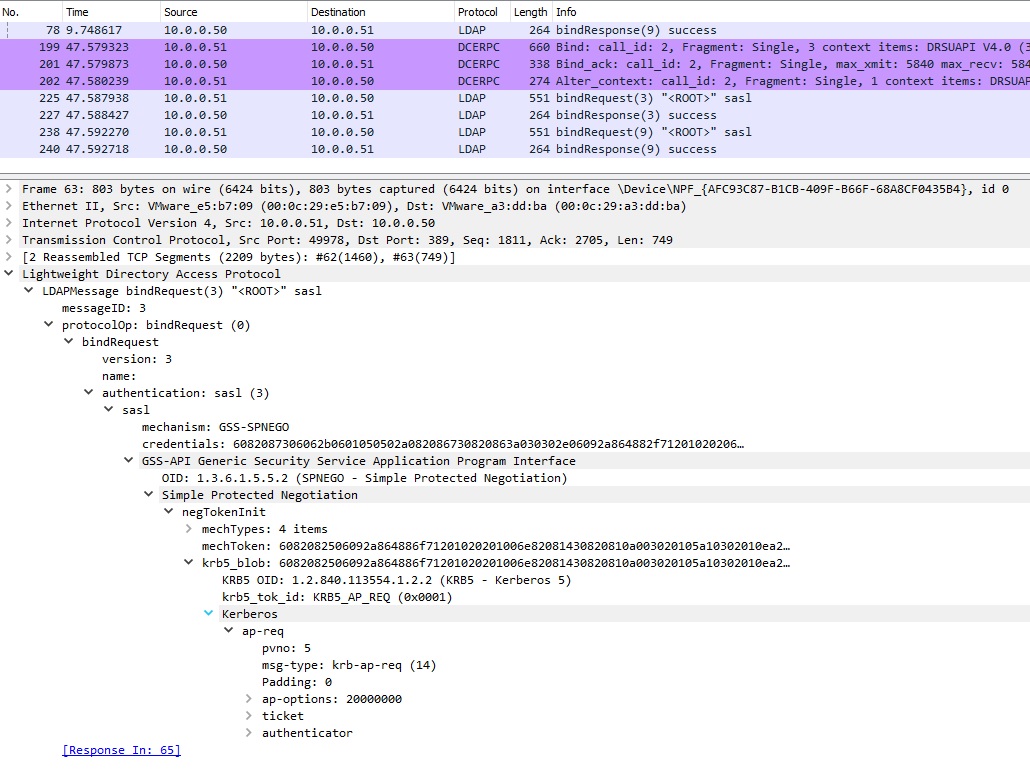

Kerberos простыми словами

Несмотря на то, что уже существует множество различных статей про Kerberos, я всё-таки решил написать ещё одну. Прежде всего эта статья написана для меня лично: я захотел обобщить знания, полученные в ходе изучения других статей, документации, а также в ходе практического использования Kerberos....

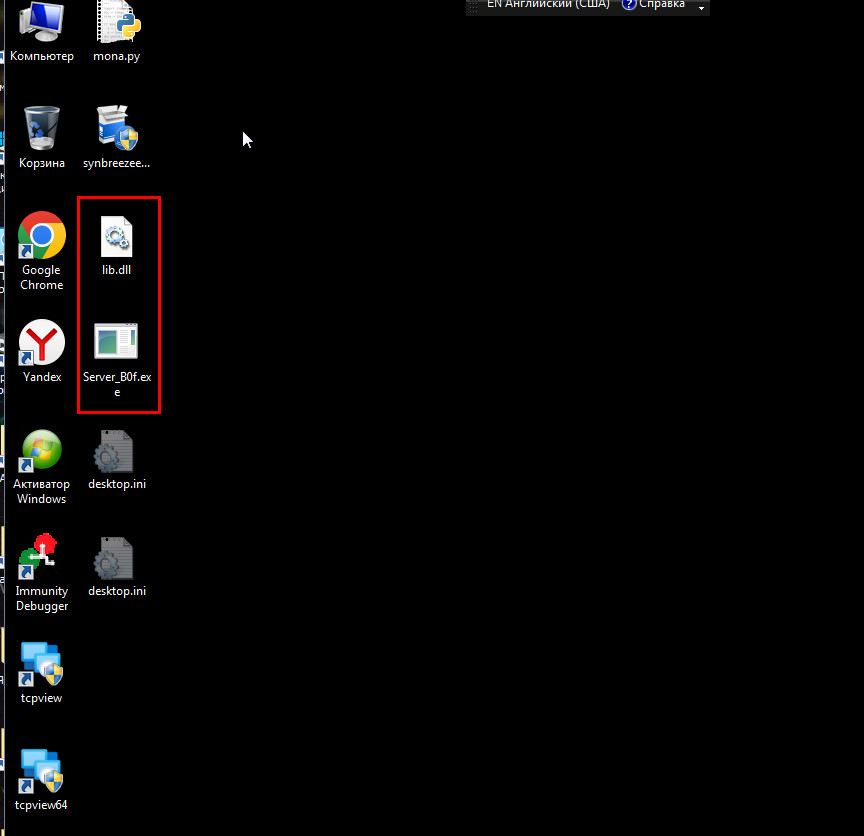

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...

Решение cryptopals. Часть 2

Продолжаем решать задания cryptopals. В этой части рассмотрим блоки заданий 3 и 4, которые посвящены блочному шифрованию, хеш-функциям и генераторам псевдослучайных чисел. Первая часть Читать далее...

Отчёт о форуме «Кибербезопасность в финансах 2024»

Информационная служба Хабра посетила «Кибербезопасность в финансах. Уральский форум 2024», проходившего в Екатеринбурге с 11 февраля по 16 февраля 2024 года. В 2023 году я был на форуме «Магнитка», он раньше был мероприятием по кибербезу в финансах, но с 2023 года стал посвящён промышленной...

Как введение Security Buddy повысило на 25% киберграмотность пользователей

Всем привет! Меня зовут Джамил Меджидов, и я лидирую внутреннее направление Security Awareness в МТС RED. Что бы вы сказали, если бы компании удалось снизить вероятность возникновения киберинцидентов на 70%? Мы постоянно работаем над тем, чтобы минимизировать хакерам векторы для атак. И обнаружили,...

TOTP без смартфона

Когда я решил избавиться от необходимости постоянно носить с собой смартфон, одной из проблем оказалась двухфакторная аутентификация (2FA, приложение Google Authenticator). Остаться без возможности авторизации на множестве сервисов было неприемлемо, нужна была альтернатива. Беглый поиск вывел меня...

«В черном-черном кабинете»: как в Европе начали перехватывать и расшифровывать письма на государственном уровне

На тему тайны переписки есть шутка про школьника, который не прочел письмо Онегина к Татьяне, поскольку это нарушение статьи 138 УК. Однако ранее везде действовал противоположный негласный закон — вскрывать и просматривать любую корреспонденцию. Для этого в XVII веке во Франции, а следом и во всей...

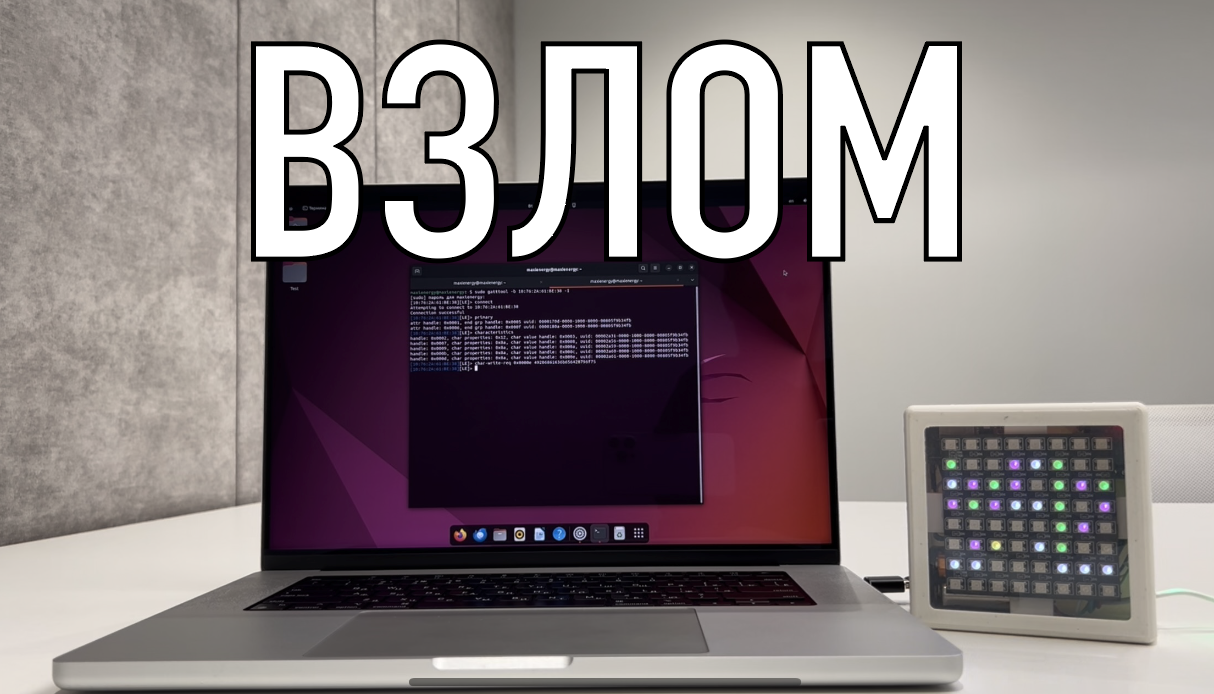

Диплом специалиста ИБ. Часть №5 — Несанкционированный доступ к IoT-устройствам с BLE

Привет, Хабр! Представьте, что вы написали собственную методику обеспечения безопасности устройств IoT и защитили собранное вами устройство в соответствии с ней. Не захочется ли попробовать проверить его защищенность самостоятельно? Эта статья является пятой и заключительной в цикле “Диплом...