[Перевод] Настройка аутентификации в приложении через Active Directory с использованием OpenAM

Почти каждая организация использует Active Directory для управления учетными записями сотрудников. И использование существующих учетных записей для доступа к корпоративным приложениям является хорошей практикой. В данной статье мы настроим аутентификацию в демонстрационном Spring Boot приложении...

Аутентификация go с использованием токенов PASETO

В этой статье мы напишем небольшой сервис аутентификации на go с использованием токенов PASETO. Этот токен можно использовать вместо JWT для процесса аутентификации. Если хотите узнать о PASETO подробнее, то можете почитать статьи на Хабре или гитхабе. Читать далее...

Lessons Learned: почему никогда не стыдно взять и всё переделать

Эта история будет несколько личной - с одной из предыдущих команд, в которой я когда-то была просто инженером, много лет назад мы начинали строить SOC для заказчиков, не сильно-то и понимая, как это делать правильно. В ход шло все - международные стандарты, здравый смысл и желание «сделать хорошо»....

Охота за кредами

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ. Читать далее...

Как усилить безопасность Linux Debian с ispmanager для сайта на Wordpress

Это первая статья из цикла, в котором расскажем о практических способах обеспечить безопасность сервера. В качестве примера — операционная система Linux Debian с панелью управления ispmanager 6 и сайт на Wordpress. В этой статье опишу: ▪️ Безопасность в процессе установки Debian ▪️ Защита...

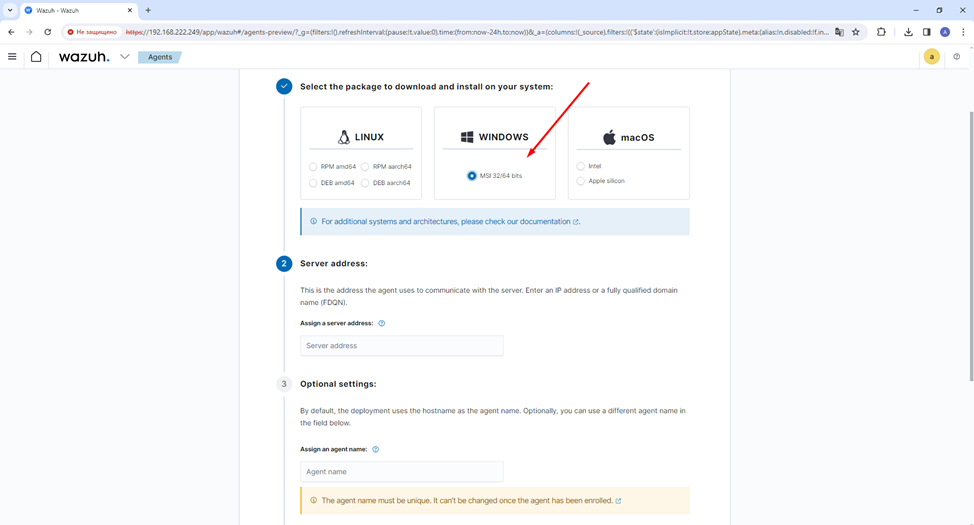

Препарируем Wazuh. Часть 2: Подключаем источники

В первой статье мы начали рассмотрение решения с открытым кодом Wazuh. Мы развернули систему в конфигурации All In One, то есть все компоненты находятся на одном узле. В этой статье мы продолжим настройку нашего SIEM. Конечно, после установки он уже не совсем бесполезен, так как он собирает события...

Континент 4 Getting Started 2.0. Система мониторинга

Приветствуем вас в восьмой, заключительной статье цикла «Континент 4 NGFW Getting Started 2.0»! В предыдущей статье мы рассмотрели принцип работы системы обнаружения и предотвращения вторжений, провзаимодействовали с модулем поведенческого анализа. А в этом материале мы подробно познакомимся с...

Трендовые уязвимости марта: обновляйтесь и импортозамещайтесь

Хабр, привет! Я Александр Леонов, и мы с командой аналитиков Positive Technologies каждый месяц изучаем информацию о недостатках безопасности из баз, бюллетеней безопасности вендоров, социальных сетей, блогов, телеграм-каналов, баз эксплойтов, публичных репозиториев кода и определяем трендовые...

(Не) безопасный дайджест: если бы в ИБ была «Премия Дарвина» – 2024

В апреле мы традиционно просим нашего начИБ Алексея Дрозда aka @labyrinth поделиться его подборкой забавных, нелепых и глупых ИБ-инцидентов. В апрельском хит-параде: расхитительница запасов офисной бумаги, распродажа музейных экспонатов на eBay, плейлист от ИИ и сотрудник, который прикинулся...

Путешествие в глубины сети с Shodan – поисковой системой, открывающей двери в неизведанное

Введение Как говорится, добрый день! Сегодня я хотел бы поведать вам небольшую тайну. Мало кто знает, но неправильная настройка устройств тоже является уязвимостью и зачастую большинство атака производятся именно за счёт этого. Так как в данной статье мы будем рассматривать поисковую систему...

Компрометация данных и её обнаружение

Приветствую, Хабр! Меня зовут Никита Титаренко, я инженер в компании «Газинформсервис», студент СПбГУТ им. проф. М.А. Бонч-Бруевича. Мои профессиональные задачи связаны с созданием уязвимых сред и эксплуатацией данных уязвимостей на киберполигоне в компании. Информация об этом используется для...

Континент 4 Getting Started 2.0. Система обнаружения вторжений

Рады приветствовать всех читателей в предпоследней статье цикла «Континент 4 NGFW Getting Started 2.0»! В предыдущей статье мы в подробностях рассмотрели организацию VPN-сети (Site-to-Site, Remote Access). А в данных материалах познакомимся с системой обнаружения и предотвращения вторжений. Читать...

Как провести фаззинг REST API с помощью RESTler. Часть 3

Вступление Привет, Хабр! С вами Владимир Исабеков, руководитель группы статического тестирования безопасности приложений в Swordfish Security. В прошлых статьях, посвященных фаззингу REST API, мы рассказывали о методе Stateful REST API Fuzzing и настройках инструмента RESTler. Сегодня мы поговорим...

Чего боятся стажеры? {Спойлер: всех отвлекать, все поломать, чего-то не знать, на код-ревью завалиться…}

Мы все чего-то боимся. И это нормально: страх достался нам от наших предков как защитная реакция на какой-либо раздражитель, чтобы настроить организм на дальнейшие действия. И хотя времена мамонтов и саблезубых тигров давно прошли, наша биохимия никуда не делась. Главное – как тогда, так и сейчас –...

90+ дашбордов для OSINT и глобального мониторинга

Наблюдение за тем, какие изменения происходят на планете в масштабах стран и континентов — настоящий источник вдохновения для OSINT-аналитиков. Специалисты Бастион поделились актуальным списком интерактивных дашбордов, которые они держат в закладках, плюс я добавил парочку от себя. Даже если вы...

Удалить нельзя эксплуатировать: как мы нашли уязвимость в установщике Битрикс

Методология тестирования на проникновение предполагает разделение поиска уязвимостей на несколько этапов. Один из первых этапов заключается в поиске легаси с известными уязвимостями, популярных мисконфигов и других low hanging fruits на периметре. Их эксплуатация проста и зачастую не требует от...

Континент 4 Getting Started 2.0. VPN

Рады приветствовать вас уже в шестой статье цикла «Континент 4 NGFW Getting Started 2.0» на образовательном портале TS University! В предыдущей статье мы детально изучили веб-фильтрацию: настраивали фильтрацию по SNI, работали с Web/FTP фильтрацией, тестировали потоковый антивирус. В этом материале...

Разговор с директором по развитию бизнеса Solar NGFW Андреем Щербаковым об NGFW и использовании open source в нём

Тема NGFW в связи с уходом западных компаний всё чаще начала всплывать в сфере российской ИБ. То тут, то там слышны новости, что у разных фирм появились свои NGFW‑решения. Одно из таких демонстрировалось на форуме «Кибербезопасность в финансах». Поэтому я решил расспросить ответственного за...