Не становитесь безопасниками

Мир информационной безопасности манит своей романтикой: борьба со злом, защита данных, хакерские трюки. Но за ширмой героических будней скрывается изнурительная работа, горы рутины и постоянный стресс. Эта статья — не хвалебная ода профессии, а откровенный разговор о ее темной стороне. Возможно, в...

Мы добрались до ядра, или новые возможности AmneziaWG

Добрый день! На связи команда разработчиков Amnezia. Обычно наши статьи посвящены оригинальному клиенту Amnezia, но сегодня мы будем упоминать AmneziaVPN весьма косвенно, так как речь пойдет в первую очередь о протоколе AmneziaWG и о связанных с ним проектах. Мы расскажем про нативный клиент...

[Перевод] Безопасность памяти меня не волнует

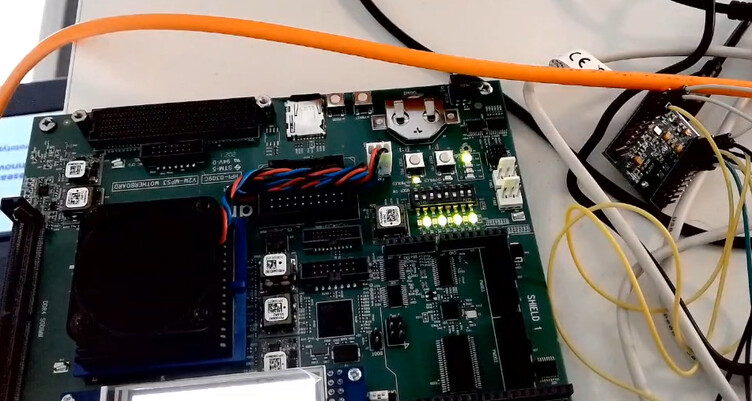

Фото с сайта платформы CHERIoT, проекта Microsoft по решению проблем с доступом к памяти IoT-устройств на аппаратном уровне Такое заявление может показаться странным для тех, кто более десяти лет работает над обеспечением безопасности памяти на аппаратном уровне, так что я его поясню. Безопасность...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

[Перевод] Chaos engineering: проверяем устойчивость Vault с помощью Gremlin

Chaos engineering — это подход к проверке устойчивости приложений. Грубо говоря, мы умышленно ломаем что-либо в системе, чтобы посмотреть, как она будет себя вести, и делаем из этого эксперимента полезные выводы о надёжности и уязвимостях. Перевели статью, о том, как применить этот подход к...

Взгляд изнутри. Информационные системы российских компаний глазами пентестера: аналитический обзор итогов 2023 года

— У нас дыра в безопасности. — Слава богу, хоть что‑то у нас в безопасности... Информационные технологии развиваются семимильными шагами, но одно остается стабильным – наличие «дыр в безопасности». Мы проанализировали результаты более 100 прошлогодних проектов и пришли к выводу, что многие компании...

Первый опенсорсный LTE-сниффер с полной функциональностью

Базовая станция LTE В интернете много инструкций, как оборудовать собственную станцию LTE. Сети 4G становятся массовой и доступной инфраструктурой для передачи данных. И важно понимать, какие угрозы безопасности существуют в этой области, как перехватывать и анализировать трафик. Устройства для...

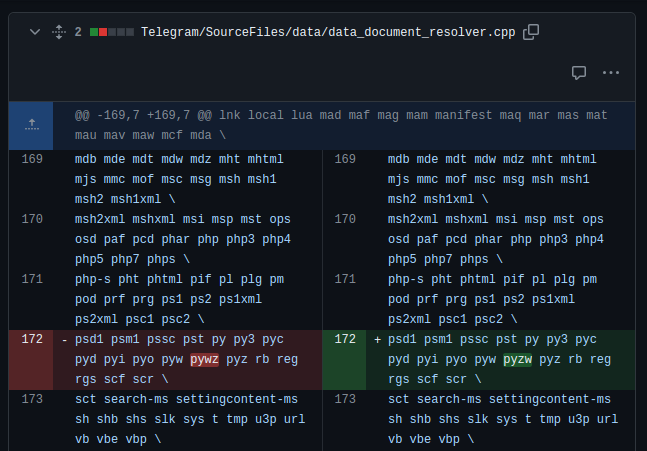

Client-side RCE в Telegram Desktop. Разбор с POC

Недавно некоторые СМИ писали о "новой уязвимости" в приложении Telegram Desktop для Windows, которая позволяет злоумышленнику исполнять произвольный код при открытии чата с ним, если у вас включена автозагрузка файлов (она включена по умолчанию). Разбор уязвимости, реальный proof of concept и пару...

Blockchain-интеграция: возможности API и веб-сервисов для безопасных биткоин транзакций

В современном мире цифровых технологий тема блокчейна приобретает все большее значение. Блокчейн-технологии обещают революцию в различных сферах экономики и информационных систем, предоставляя надежные и прозрачные способы ведения записей. Одним из ключевых аспектов внедрения и использования...

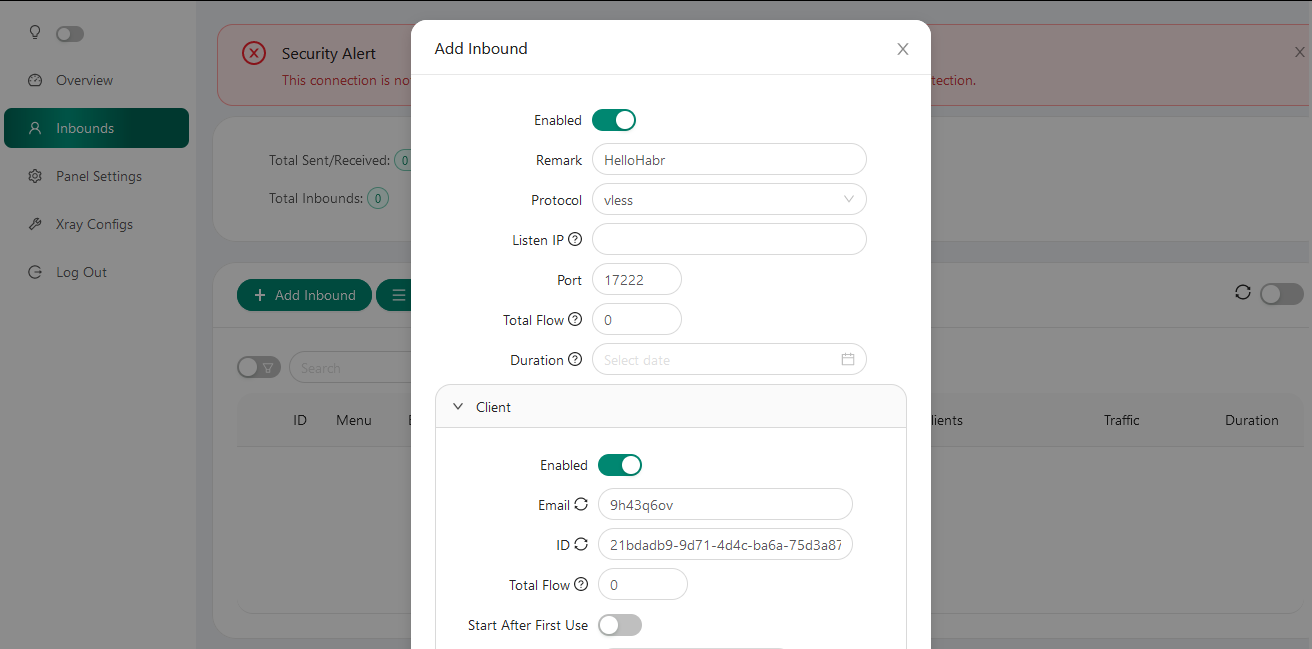

Настройка протокола mKCP в 3X-UI и X-UI для маскировки трафика прокси-сервера под BitTorrent, FaceTime и WebRTC

Сегодня мы поговорим о настройке подключения к прокси-серверу по протоколу mKCP в известных web-панелях X-UI и 3X-UI. Про mKCP, как и про многие другие актуальные на сегодняшний день прокси- и VPN-протоколы я недавно рассказывал в статье "Надежный обход блокировок в 2024: протоколы, клиенты и...

Кибератаки уровня «космос»: зачем хакеры взламывают спутники и к чему это приводит

Есть ли в космосе место для хакеров? Увы, где человек что-то сотворил, найдутся и те, кто захочет созданное разрушить или обратить себе на пользу. Единственного в истории подозреваемого в хакерстве на орбите — астронавта Энн Маклейн — суд оправдал. Зато соседи по планете неоднократно наносили...

Безопасная разработка: обзор основных инструментов

Привет! Меня зовут Иван, я инженер по кибербезопасности в достаточно крупной компании и автор курса «Специалист по информационной безопасности: веб-пентест». В этой сфере я уже около шести лет. Сейчас занимаюсь тестированием безопасности приложений, архитектурой и внедрением решений безопасности,...

Как создать изолированную среду для Nextcloud: полная инструкция

Привет, Хабр! Меня зовут Максим Анисимов, я главный инженер отдела технической поддержки в хостинг-провайдере SpaceWeb. В статье расскажу, как создать изолированный от внешней сети инстанс Nextcloud, который будет доступен только из-под VPN по IP-адресу. И объясню, чем именно и для кого такое...

Мошеннические схемы, так ли их много?

Вас также раздражает, когда в СМИ или в Telegram-каналах появляются новости о “новых” мошеннических схемах? Я не в восторге от таких новостей, потому что они редко содержат что-то действительно новое. Обычно в них говорится о том, что мошенники начали использовать другой способ маскировки,...

Обзор Practical Network Penetration Tester (PNPT)

В данной статье рассмотрим популярную в США сертификацию для пентестров под названием "Practical Network Penetration Tester" (PNPT) от Heath Adams, aka The Cyber Mentor (TCM). Читать далее...

Евгений DockerAuthPlugin’ович Онегин

Интересное начало, не так ли? Меня зовут Роман, и я младший инженер информационной безопасности Ozon. В этой статье я расскажу о проблеме отсутствия авторизации доступа к Docker daemon / Docker Engine API / командам Docker при работе с контейнерами в экосистеме Docker и как это можно решить при...

Как меняются методы расследования на Standoff: кейс аналитика PT Expert Security Center

Всем привет! Меня зовут Юлия Фомина, в Positive Technologies я занимаюсь проактивным поиском и обнаружением угроз, что в профессиональной среде называется threat hunting. И все эти знания наша команда превращает в экспертизу продуктов Positive Technologies. И конечно же, мы не только обогащаем наши...

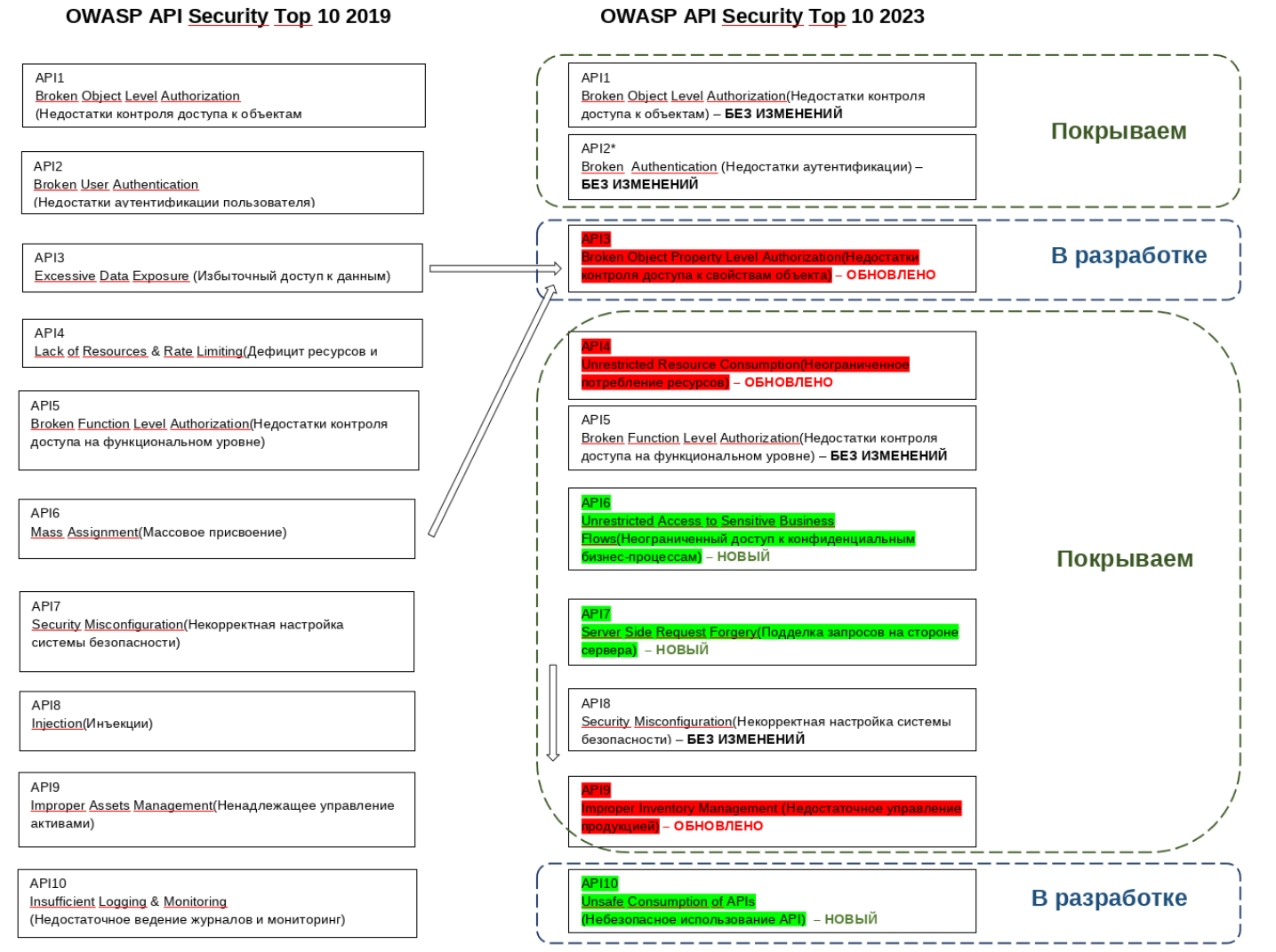

Новые угрозы в OWASP API Security Top 10

Всем привет! Сегодня мы будем говорить о новых рисках в OWASP API Security Top 10, что плохого они нам обещают и что со всем этим можно сделать. В 2023 году некоммерческая организация OWSAP обновила свой отчёт и выпустила новую версию 2023. По сравнению с 2023 годом, перечень рисков претерпел...