[Из песочницы] Батники против эксплойтов (версия для Windows XP)

Как-то мне на глаза попалась публикация на Хабре — «Батники против эксплойтов». В ней рассказывалось, как одним движением запускать браузер из под специально созданного юзера, у которого нет прав запускать приложения. По замыслу автора это может защитить от эксплойтов и Drive-by атак. Эта,...

Из жизни маленькой криптосистемы

(на картинке изображен Доктор Тахер Эль-Гамаль, известный криптограф) Как известно, Криптогра́фия (от др.-греч. κρυπτός — скрытый и γράφω — пишу) — наука о методах обеспечения конфиденциальности (невозможности прочтения информации...

Курсы этичного хакинга и тестирования на проникновение от PentestIT

Постоянно обновляя программы обучения в области информационной безопасности («Zero Security: A» и «Корпоративные лаборатории»), мы отказываемся от устаревшего материала, позволяя всем, кто проходит обучение в PentestIT, обладать самыми актуальными знаниями и навыками. По мере устаревания материала...

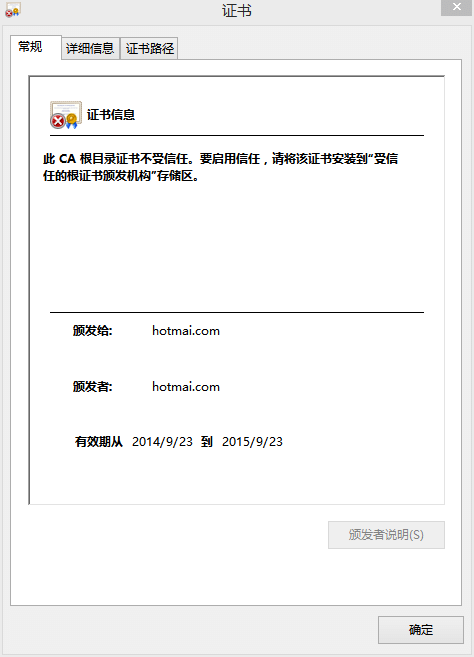

Китай осуществляет MiTM-атаку на пользователей iCloud

Так называемый «великий китайский файрвол» освоил работу с iCloud и теперь перехватывает трафик от китайских пользователей Apple к серверам iCloud. Исследователи из организации Greatfire.org выложили доказательства MiTM-атаки, при которой власти получают конфиденциальную информацию пользователей:...

Китай осуществляет MiTM-атаку на пользователей iCloud

Так называемый «великий китайский файрвол» освоил работу с iCloud и теперь перехватывает трафик от китайских пользователей Apple к серверам iCloud. Исследователи из организации Greatfire.org выложили доказательства MiTM-атаки, при которой власти получают конфиденциальную информацию пользователей:...

Особенности отражения DDoS атак и история атаки на один крупный банк

Раньше DDoS-атаки могли успешно отбиваться на стороне ЦОДа атакуемой компании. Быстрые умные действия админа и хорошее фильтрующее железо гарантировали достаточную защиту от атак. Сегодня услуги ботнетов стремительно дешевеют, и DDoS становится доступен чуть ли не в малом бизнесе. Около половины...

Facebook запустил систему сбора и проверки данных скомпрометированных аккаунтов

Социальная сеть Facebook, после ряда крупных утечек данных пользовательских аккаунтов Gmail, Yandex и других ресурсов, решила запустить новую систему сбора и проверки подобных данных. Принцип работы системы простой — в Сети ищутся пары логин/пароль от аккаунтов, выложенные в открытый доступ...

Facebook запустил систему сбора и проверки данных скомпрометированных аккаунтов

Социальная сеть Facebook, после ряда крупных утечек данных пользовательских аккаунтов Gmail, Yandex и других ресурсов, решила запустить новую систему сбора и проверки подобных данных. Принцип работы системы простой — в Сети ищутся пары логин/пароль от аккаунтов, выложенные в открытый доступ...

[Перевод] Как защитить свой сервер от уязвимости POODLE SSLv3

Вводная информация 14 октября 2014 года в протоколе шифрования SSL версии 3 была выявлена уязвимость. Эта уязвимость, названная POODLE (Padding Oracle On Downgraded Legacy Encryption), позволяет злоумышленнику читать информацию, зашифрованную этой версией протокола, используя атаку...

ФБР против шифрования на смартфонах

Как известно, в последних версиях мобильных операционных систем Android 5.0 и iOS 8 внедрено шифрование данных по умолчанию. Чтобы изъять информацию, теперь требуется физический доступ к телефону и знание пароля. ФБР крайне недовольно тем, как поступили разработчики из компаний Apple и Google....

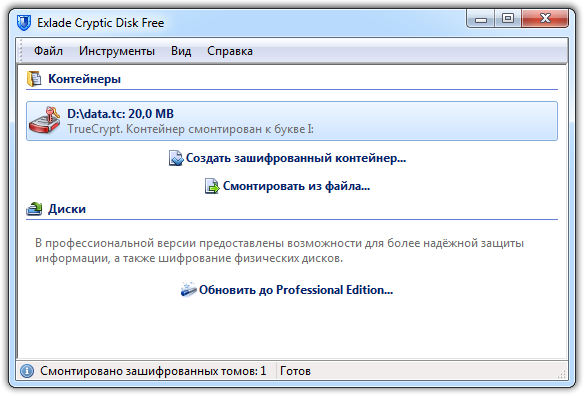

Бесплатный Cryptic Disk 4 с поддержкой TrueCrypt

Выпуск бесплатной версии Cryptic Disk Free — первый шаг навстречу пользователям. Второй шаг — встроенная поддержка контейнеров умирающего TrueCrypt. Ждём ещё один, последний шажок — открытые исходники. Скачать бесплатную версию История версий Официальная новость...

История одного бага в автомате для видеопокера

Баги в некоторых программах остаются незамеченными годами. Другие тихо исправляются. Но встречаются баги, которые становятся объектом всеобщего внимания и даже судебного разбирательства. Именно такая история произошла с ошибкой в игровом автомате Game King Multi-Game. Обнаруживший её игрок не...

OpenSSL закрыл четыре опасные уязвимости

OpenSSL Project выпустил патч своего пакета для шифрования с открытым исходным кодом с целью исправления недавно обнаруженной уязвимости POODLE SSL и других. Обновления доступны для OpenSSL 0.9.8zc, 1.0.0o и 1.0.1j. Читать дальше →...

Изгоняем нечисть из ReadyNAS

На Хабре уже есть несколько статей, касающихся безопасности различных устройств из сферы так называемых «Вещей-интернета»: домашние роутеры, «умные» телевизоры, NAS-устройства и т.д. Данная статья поведает об особенностях NAS модели ReadyNAS. Статья о том, как мне удалось выгнать чужака из...

Изгоняем нечисть из ReadyNAS

На Хабре уже есть несколько статей, касающихся безопасности различных устройств из сферы так называемых «Вещей-интернета»: домашние роутеры, «умные» телевизоры, NAS-устройства и т.д. Данная статья поведает об особенностях NAS модели ReadyNAS. Статья о том, как мне удалось выгнать чужака из...

Facebook удвоила антихакерскую премию

Компания Facebook увеличила вдвое награду для разработчиков и экспертов по информационной безопасности за обнаружение уязвимостей в коде рекламной системы своей сети. До настоящего времени средняя премия за обнаружение бага составляла $500, теперь выплата увеличивается до $1000. Решение выделить...

Facebook удвоила антихакерскую премию

Компания Facebook увеличила вдвое награду для разработчиков и экспертов по информационной безопасности за обнаружение уязвимостей в коде рекламной системы своей сети. До настоящего времени средняя премия за обнаружение бага составляла $500, теперь выплата увеличивается до $1000. Решение выделить...

Машина плавающих опкодов. Теория

(на картинке изображен великий математик и криптограф Алан Тьюринг). Цель Теоритическое описание вычислительной машины с плавающими кодами операций, для исполнения зашифрованных(и таким образов офбусцированных) программ в защищенном и открытом виде. Читать дальше →...