[Перевод] Обнаружены поддельные сертификаты для доменов Google

20-го марта 2015 года Google получил информацию о существовании поддельных цифровых сертификатов для нескольких своих доменов. Сертификаты были выданы промежуточным центром сертификации, относящимся к компании MCS Holdings. Промежуточный сертификат этой компании был выдан CNNIC (China Internet...

Интервью со skype-мошенником

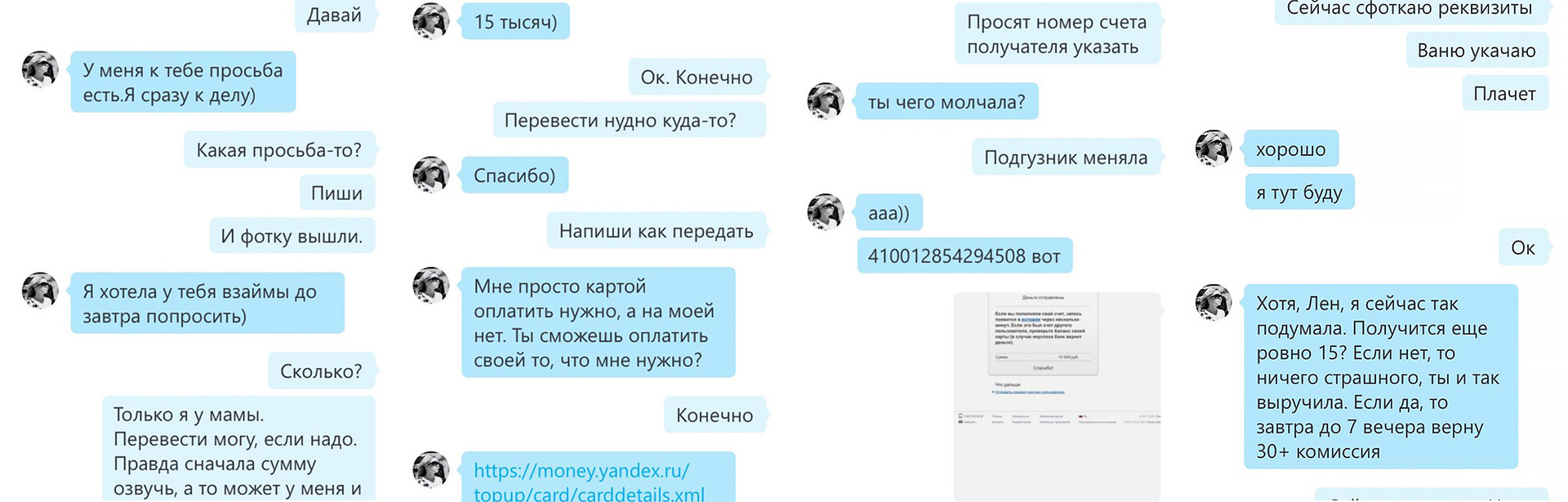

Несколько дней назад Сергей Доля рассказал о том, как мошенники взломав скайп его друга, начали рассылать сообщения по контакт-листу с просьбой перевести денег. За несколько часов злоумышленникам по оценкам самого Доли удалось получить более 250 000 рублей. Об этом также писал tjournal. Схема...

Интервью со skype-мошенником

Несколько дней назад Сергей Доля рассказал о том, как мошенники взломав скайп его друга, начали рассылать сообщения по контакт-листу с просьбой перевести денег. За несколько часов злоумышленникам по оценкам самого Доли удалось получить более 250 000 рублей. Об этом также писал tjournal. Схема...

[Из песочницы] Двухфакторная авторизация для корпоративных веб-сервисов

В процессе своей работы часто сталкиваюсь с различного рода атаками на корпоративные веб-сервисы. Встречались и случаи, когда злоумышленнику удавалось получить доступ к пользовательскому аккаунту. Чтобы минимизировать подобный риск и обезопасить свои сервисы, возникла идея внедрения системы...

[Из песочницы] Двухфакторная авторизация для корпоративных веб-сервисов

В процессе своей работы часто сталкиваюсь с различного рода атаками на корпоративные веб-сервисы. Встречались и случаи, когда злоумышленнику удавалось получить доступ к пользовательскому аккаунту. Чтобы минимизировать подобный риск и обезопасить свои сервисы, возникла идея внедрения системы...

Payler: обновление сертификации PCI DSS до версии 3.0 — DONE

Дорогие друзья, Мы в Payler уделяем особое внимание защите данных держателей карт. Еще до нового года мы обозначили свои планы относительно обновления сертификации безопасности PCI DSS до версии 3.0, так как понимали, что в скором будущем текущая версия 2.0 устареет и перестанет отвечать постоянно...

Тестирование на проникновение в соответствии с требованиями СТО БР ИББС-1.0-2014

Сегодня мы поговорим о проведении тестирования на проникновение в соответствии с требованиями СТО БР ИББС-1.0-2014 своими силами. Распоряжением Банка России от 10.07.2014 N Р-556 http://www.consultant.ru/document/cons_doc_LAW_165504/ «О вводе в действие рекомендаций в области стандартизации Банка...

Как поймать то, чего нет. Часть печальная: что такое антивирус?

Достаточно часто, приходя к заказчикам, мне в той или иной форме приходится задавать вопрос: а зачем вам нужен антивирус? Как правило, на меня смотрят, как на идиота — это же всем известно! Но в большинстве случаев дальнейшая дискуссия показывает, что подавляющая часть заказчиков не знает ответа на...

Как поймать то, чего нет. Часть печальная: что такое антивирус?

Достаточно часто, приходя к заказчикам, мне в той или иной форме приходится задавать вопрос: а зачем вам нужен антивирус? Как правило, на меня смотрят, как на идиота — это же всем известно! Но в большинстве случаев дальнейшая дискуссия показывает, что подавляющая часть заказчиков не знает ответа на...

Шифрование в NQ Vault оказалось обычным XOR-ом, и это не самое плохое

NQ Vault — довольно популярное (30 млн. пользователей) Android приложение (есть версия и для iOS), позволяющее зашифровать выбранные SMS, фотографии и видео на устройстве. Просмотреть зашифрованный контент можно через приложение, введя пароль. Приложение получило хорошие отзывы и обзоры в ведущих...

Traffic Inspector: полная перезагрузка

Привет, Хабр! Почти 12 лет назад мы, компания Смарт-Софт, выпустили первую версию своего флагманского продукта Traffic Inspector. За это время он превратился из обычного прокси-сервера в универсальный шлюз безопасности, сочетающий в себе функционал прокси, почтового, антиспам, веб серверов со...

Развод на миллион — афёра от старых знакомых

Расскажу историю изящного мошенничества с сайтами, и о том, как моего знакомого кинули на миллион рублей. Возможно, в будущем это поможет вам избежать подобных ситуаций и научит быть более внимательными. Читать дальше →...

Развод на миллион — афёра от старых знакомых

Расскажу историю изящного мошенничества с сайтами, и о том, как моего знакомого кинули на миллион рублей. Возможно, в будущем это поможет вам избежать подобных ситуаций и научит быть более внимательными. Читать дальше →...

Завершен аудит кода TrueCrypt

Сайт Open Crypto Audit Project сообщает о завершении второй стадии аудита кода популярного открытого средства шифрования TrueCrypt, разработчики которого 28 мая 2014 года очень странно покинули сцену, посоветовав переходить на BitLocker — решение для шифрования данных от Microsoft. По сути, аудит...

Завершен аудит кода TrueCrypt

Сайт Open Crypto Audit Project сообщает о завершении второй стадии аудита кода популярного открытого средства шифрования TrueCrypt, разработчики которого 28 мая 2014 года очень странно покинули сцену, посоветовав переходить на BitLocker — решение для шифрования данных от Microsoft. По сути, аудит...

Как Уитфилд Диффи помог Бобу и Алисе обмануть Еву

Многие специалисты полагают, что концепция Диффи до сих пор является самым большим шагом вперед за всю историю криптографии. В 1976 году Уитфилд Диффи и его соавтор, стэнфордский профессор Мартин Хеллман, опубликовали научную работу «New Directions in Cryptography». В исследовании был представлен...

SaltStack: Предварительная генерация паролей для использования в сервисах

О чем статья? Короткая статейка о том, как сгенерировать пароли необходимые для разнообразных сервисов автоматически устанавливаемых с помощью SaltStack. Читать дальше →...

О бане, троллях и бесплатных продуктах «Лаборатории»

В «Космической одиссее 2001 года» Фрэнк Боумэн отключает, один за другим, модули памяти компьютера HAL 9000, а HAL 9000 поет песню про Дейзи. Чуть раньше HAL пытался убить самого Боумэна, а заодно и всех остальных людей на борту «Дискавери-1», и у него почти получилось. Зачем он это сделал?...