ASN1js и PKIjs — год после создания

Почти год назад я рассказал о новых библиотеках PKIjs и ASN1js. Пришло время рассказать о развитии этих библиотек. Для ASN1js за это время были сделаны в основном «косметические» изменения. Из существенных изменений можно заметить только возможность конвертации любых объектов ASN.1 в JSON формат. А...

SSO на FreeIPA+Apache+Flask-Login+JWT

Всем привет В статье описывается разработка и развёртывание системы SSO-аутентификации, использующей Kerberos и JWT. Модуль аутентификации разработан с применением Flask, Flask-Login и PyJWT. Развёртывание выполнено с использованием веб-сервера Apache, сервера идентификации FreeIPA и модуля...

Воскресный сказ о важности обновления, даже если вы ботнет оператор

Или не грози солнечной Исландии, попивая чай у себя в Гунчжоу. На КДПВ изображен возможный ботнет оператор, как я его себе представляю.Технических подробностей будет минимально, в основном глум — добро пожаловать под кат...

Воскресный сказ о важности обновления, даже если вы ботнет оператор

Или не грози солнечной Исландии, попивая чай у себя в Гунчжоу. На КДПВ изображен возможный ботнет оператор, как я его себе представляю.Технических подробностей будет минимально, в основном глум — добро пожаловать под кат...

Return oriented programming. Собираем exploit по кусочкам

Введение В этой статье мы попробуем разобраться как работает Return Oriented эксплоит. Тема, в принципе, так себе заезженная, и в инете валяется немало публикаций, но я постараюсь писать так, чтобы эта статья не была их простой компиляцией. По ходу нам придется разбираться с некоторыми системными...

Французский телеканал был взломан после интервью сотрудника на фоне стикеров с паролями

Вот уже несколько дней развивается история со взломом внутренней сети и аккаунтов в социальных сетях французского телеканала TV5Monde, работа которого на некоторое время была просто парализована в результате деятельности хакеров, причисляющих себя к сторонникам Исламского государства. Были выведены...

Французский телеканал был взломан после интервью сотрудника на фоне стикеров с паролями

Вот уже несколько дней развивается история со взломом внутренней сети и аккаунтов в социальных сетях французского телеканала TV5Monde, работа которого на некоторое время была просто парализована в результате деятельности хакеров, причисляющих себя к сторонникам Исламского государства. Были выведены...

[Из песочницы] Как студент баг в Яндекс.Музыке нашел

Сервис Яндекс.Музыка появился на свет уже довольно давно, как и его приложения в AppStore и GooglePlay, но только совсем недавно он был выпущен на платформу Windows Phone. Честно скажу, загрузил я его ради праздного любопытства, так как слушать музыку Вконтакте удобнее, а самое главное — бесплатно....

[Из песочницы] Как студент баг в Яндекс.Музыке нашел

Сервис Яндекс.Музыка появился на свет уже довольно давно, как и его приложения в AppStore и GooglePlay, но только совсем недавно он был выпущен на платформу Windows Phone. Честно скажу, загрузил я его ради праздного любопытства, так как слушать музыку Вконтакте удобнее, а самое главное — бесплатно....

Особое мнение: Алгоритм JPMorgan вычислит недобросовестных трейдеров до того, как они принесут убытки

Международная финансовая компания JPMorgan Chase & Co потеряла из-за судебных исков $36 млрд с начала финансового кризиса в США. Теперь, по данным Bloomberg, организация разрабатывает программу, позволяющую выявлять недобросовестных сотрудников, до того, как они смогут принести убытки. Алгоритм...

Особое мнение: Алгоритм JPMorgan вычислит недобросовестных трейдеров до того, как они принесут убытки

Международная финансовая компания JPMorgan Chase & Co потеряла из-за судебных исков $36 млрд с начала финансового кризиса в США. Теперь, по данным Bloomberg, организация разрабатывает программу, позволяющую выявлять недобросовестных сотрудников, до того, как они смогут принести убытки. Алгоритм...

OSSIM — разворачиваем лучшую комплексную open source систему управления безопасностью

OSSIM (Open Source Security Information Management) — система управления, контроля и обеспечения информационной безопасности. OSSIM «из коробки» включает в себя такой функционал как: Сбор анализ и корреляция событий — SIEM Хостовая система предотвращения вторжений (HIDS) — OSSEC Сетевая система...

[Из песочницы] Особенности работы с виртуальными дискaми VirtualBox

Статья рассматривает особенности использования виртуальных дисков в VirtualBox, применение разных режимов чтения-записи, принцип и организацию работы snapshot-ов, кэширование ввода/вывода данных, а также некоторые аспекты использования виртуальных дисков с точки зрения информационной безопасности....

[Из песочницы] Особенности работы с виртуальными дискaми VirtualBox

Статья рассматривает особенности использования виртуальных дисков в VirtualBox, применение разных режимов чтения-записи, принцип и организацию работы snapshot-ов, кэширование ввода/вывода данных, а также некоторые аспекты использования виртуальных дисков с точки зрения информационной безопасности....

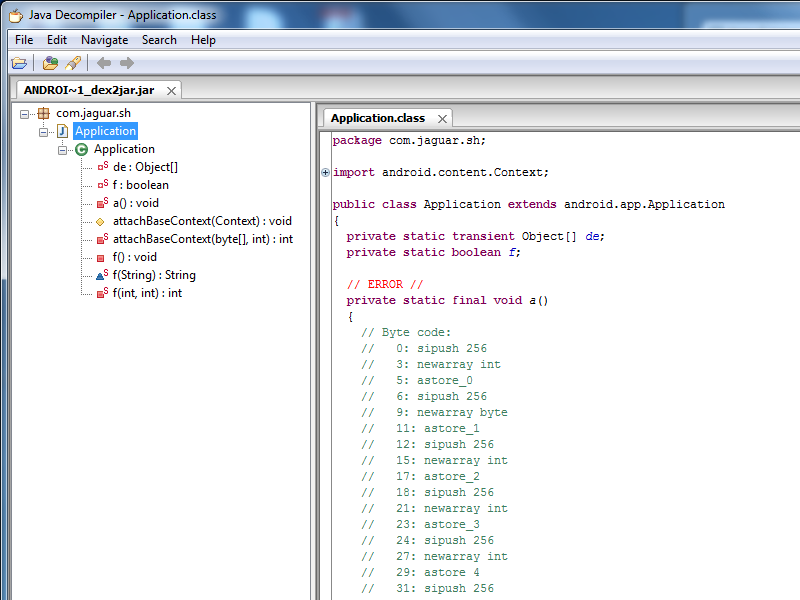

Исследование андроид-вируса

Всем привет. Недавно мне valdikss рассказал об андроид-вирусе, который может немало навредить пользователю, если он недостаточно внимателен. Мне захотелось узнать его внутренности, т.к. более или менее в последнее время занимаюсь ресерчем андроид приложений, но вирусы никогда еще не исследовал. До...

Исследование андроид-вируса

Всем привет. Недавно мне valdikss рассказал об андроид-вирусе, который может немало навредить пользователю, если он недостаточно внимателен. Мне захотелось узнать его внутренности, т.к. более или менее в последнее время занимаюсь ресерчем андроид приложений, но вирусы никогда еще не исследовал. До...

Новый adware встраивается непосредственно в браузер

Появился новый вид adware, который встраивается в сам браузер. Очередной компьютер с жалобой на рекламу в браузере — как обычно по словам пользователя ничего не запускалось, но факт налицо — реклама вылазит почти на каждом сайте из всех щелей и подменяются поисковые запросы. Обычно большинство...

Где хранят данные украинские интернет-магазины

Изъятия серверов у украинских хостинг провайдеров не редкость, в очередной раз об этом напомнили силовики 7 апреля 2015 года, когда изъяли сервера провадера nic.ua. Мы решили узнать, где размещают свои сервера крупнейшие интернет-магазины Украины. Список интернет магазинов взяли из отчета...