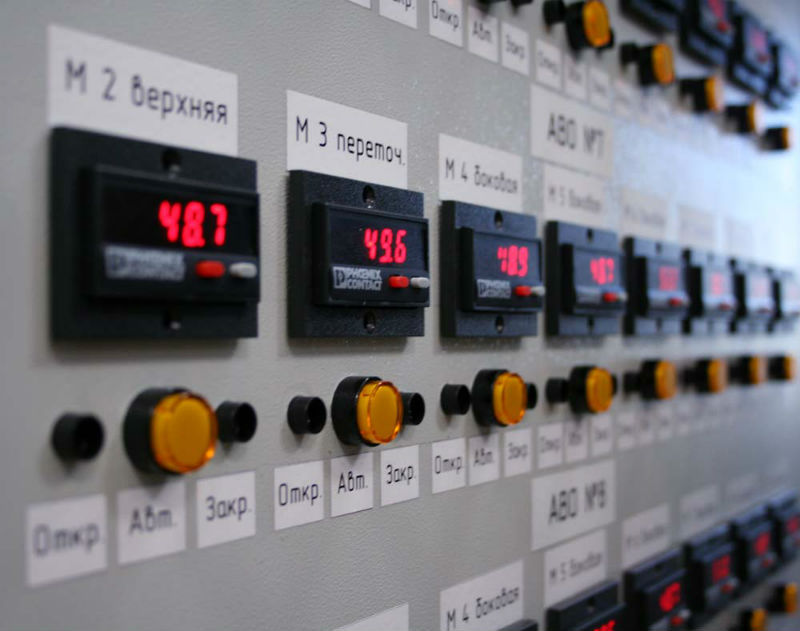

Исследование: уязвимости промышленных систем управления в 2014 году

В ходе эстонских киберучений НАТО в апреле 2015 года стало известно, что основному киберподразделению Североатлантического Альянса уже не столь интересны устройства на Android или веб-камеры: фокус внимания военных хакеров сместился в сторону систем Windows и SCADA. Месяц назад исследовали из Dell...

Исследование: уязвимости промышленных систем управления в 2014 году

В ходе эстонских киберучений НАТО в апреле 2015 года стало известно, что основному киберподразделению Североатлантического Альянса уже не столь интересны устройства на Android или веб-камеры: фокус внимания военных хакеров сместился в сторону систем Windows и SCADA. Месяц назад исследовали из Dell...

[Из песочницы] Уязвимость «ВКонтакте» позволяла получить прямые ссылки на приватные фотографии

tl;dr Была обнаружена уязвимость в закладках ВК, которая позволяла получать прямые ссылки на приватные фотографии из личных сообщений, альбомов любого пользователя/группы. Был написан скрипт, который перебирал фотографии пользователя за определенный период и затем, через эту уязвимость получал...

[Из песочницы] Уязвимость «ВКонтакте» позволяла получить прямые ссылки на приватные фотографии

tl;dr Была обнаружена уязвимость в закладках ВК, которая позволяла получать прямые ссылки на приватные фотографии из личных сообщений, альбомов любого пользователя/группы. Был написан скрипт, который перебирал фотографии пользователя за определенный период и затем, через эту уязвимость получал...

Новые соревнования на PHDays: взлом мобильной связи, электрических подстанций и протоколов маршрутизации

Форум Positive Hack Days славится своей разносторонней и оригинальной конкурсной программой. Соревнования по анализу защищенности систем ДБО, АСУ ТП и банкоматов стали визитной карточкой PHDays. Однако мы не собираемся останавливаться на достигнутом и сегодня представляем вашему вниманию три...

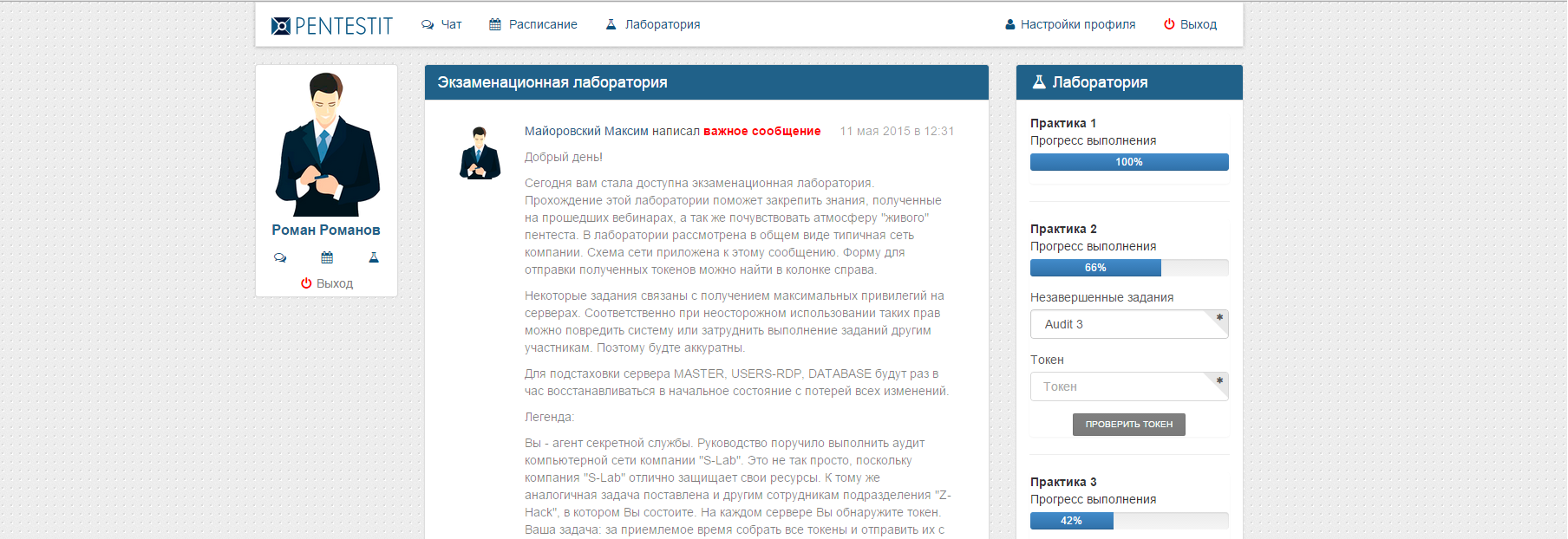

Курсы практической подготовки в области ИБ: обновленная программа

Если вы увлекаетесь информационной безопасностью и хотите усовершенствовать свои навыки в короткое время, то содержание статьи, скорее всего, покажется вам достаточно интересным. Статья носит обзорный характер обновленных программ обучения в области практической ИБ от PENTESTIT. Разрабатывая...

анти-csrf токены и управление доступом — вычисляемые групповые политики безопасности

بسم الله الرحمن الرحيم В предыдущей статье (csrf: токены не нужны?) подробное рассмотрение анти-csrf токенов натолкнуло меня на мысль о возможности определять права пользователя, не...

анти-csrf токены и управление доступом — вычисляемые групповые политики безопасности

بسم الله الرحمن الرحيم В предыдущей статье (csrf: токены не нужны?) подробное рассмотрение анти-csrf токенов натолкнуло меня на мысль о возможности определять права пользователя, не...

[Из песочницы] Анализ учетных записей одного (не)надежного email-сервиса

Начало У меня есть увлечение – коллекционировать слитые в интернет базы и прочий «хлам». Как-то раз решил я пошарить на RGhost в поисках «вкусненького». Часто на файлообменниках обнаруживаю инструкции по подключению к чему угодно с вложенными туда логинами и паролями. В этот раз совершенно случайно...

[Из песочницы] Анализ учетных записей одного (не)надежного email-сервиса

Начало У меня есть увлечение – коллекционировать слитые в интернет базы и прочий «хлам». Как-то раз решил я пошарить на RGhost в поисках «вкусненького». Часто на файлообменниках обнаруживаю инструкции по подключению к чему угодно с вложенными туда логинами и паролями. В этот раз совершенно случайно...

Как «русские хакеры» пытались узнать о новых санкциях против России: изучаем CVE-2015-1701

Об этой уязвимости нулевого дня в Windows стало известно еще 20 апреля, когда компания FireEye и агентство Bloomberg сообщили о неудачной кибератаке на правительственное ведомство зарубежного государства, обсуждавшее с США политику санкций против России. В причастности к содеянному, а также в...

Выбираем корпоративный интернет-шлюз

Корпоративный интернет-шлюз — голова ИТ-инфраструктуры, но в случае любых проблем он мгновенно превращается в другую часть тела… для компании. Выбор интернет-шлюза зависит от множества обстоятельств: выделенного бюджета, квалификации и пристрастий к аппаратным и программным решениям ответственного...

Форензика и стеганография в видеофайле: разбор заданий online-этапа NeoQUEST-2015

Прошедший online-этап ежегодного соревнования по кибербезопасности NeoQUEST-2015 был крайне богат на интересные и нетривиальные задания! В этой статье мы: займемся стеганографией видеофайлов и эзотерическим языком программирования Piet, разбирая задание «Истина внутри» влезем в шкуру компьютерного...

Форензика и стеганография в видеофайле: разбор заданий online-этапа NeoQUEST-2015

Прошедший online-этап ежегодного соревнования по кибербезопасности NeoQUEST-2015 был крайне богат на интересные и нетривиальные задания! В этой статье мы: займемся стеганографией видеофайлов и эзотерическим языком программирования Piet, разбирая задание «Истина внутри» влезем в шкуру компьютерного...

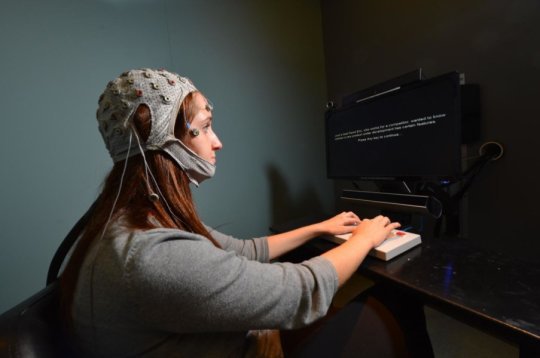

[Перевод] Ученые протестировали мозговую активность, чтобы найти угрозу кибербезопасности

Старая пословица о том, что цепь сильна настолько, насколько сильно её самое слабое звено, безусловно, относится и к риску, с которым компании сталкиваются при защите своей информационной безопасности. Сотрудники создают угрозы, которые могут быть настолько же разрушительными для компании, как и...

[Перевод] Ученые протестировали мозговую активность, чтобы найти угрозу кибербезопасности

Старая пословица о том, что цепь сильна настолько, насколько сильно её самое слабое звено, безусловно, относится и к риску, с которым компании сталкиваются при защите своей информационной безопасности. Сотрудники создают угрозы, которые могут быть настолько же разрушительными для компании, как и...

Стань автором «Хакера» и получи инвайт на форум PHDays V

Как и в прошлом году, редакция «Хакера» приглашает своих читателей превратиться в писателей и бесплатно попасть на конференцию Positive Hack Days. Пять лучших материалов, которые вы пришлете до 15 мая 2015 года, будут опубликованы на страницах издания, а их авторы получат гонорар вместе с...

Стань автором «Хакера» и получи инвайт на форум PHDays V

Как и в прошлом году, редакция «Хакера» приглашает своих читателей превратиться в писателей и бесплатно попасть на конференцию Positive Hack Days. Пять лучших материалов, которые вы пришлете до 15 мая 2015 года, будут опубликованы на страницах издания, а их авторы получат гонорар вместе с...