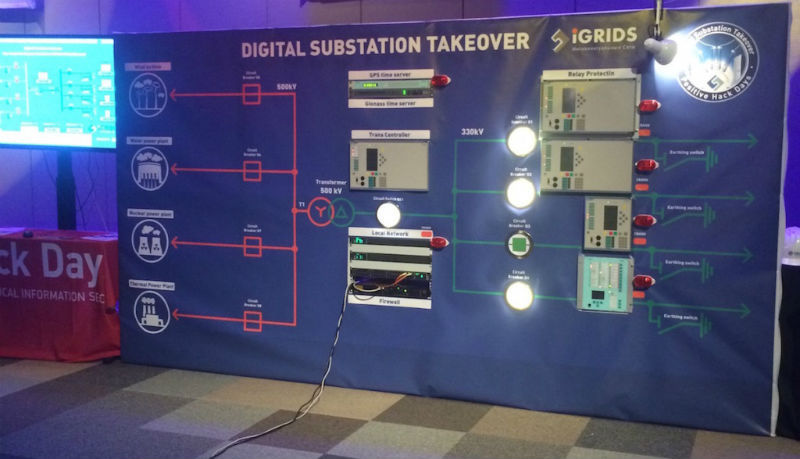

Кто взломал электрическую подстанцию: разбор конкурса Digital Substation Takeover

В рамках конкурса Digital Substation Takeover, представленного iGRIDS, у посетителей PHDays была возможность попробовать свои силы во взломе настоящей электрической подстанции, построенной по стандарту IEC 61850. Два дня участники пытались провести успешную атаку и получить контроль над системой...

Защита персональных данных -aaS

Все организации в Российской Федерации так или иначе обрабатывают персональные данные, а следовательно попадают под действие ФЗ №152. На текущий момент бОльшая часть из них вообще ничего не делала на тему защиты персональных данных. Читать дальше →...

[recovery mode] Общие советы при решении вопроса контроля местоположения, разрешений доступа и использования конфиденциальной информации в организации

В современных корпоративных реалиях большое количество важной для организации информации храниться в виде так называемых неструктурированных или полуструктурированных данных в виде отдельных файлов и папок на файловых хранилищах, коллекциях сайтов SharePoint, архивов электронной почты на серверах...

Под прессом. Ломаем и защищаем Wordpress своими руками

WordPress — это удобная блог-платформа для публикации статей и управления ими, на которой базируется огромное число различных сайтов. Из-за своей распространенности эта CMS уже давно является лакомым куском для злоумышленников. К сожалению, базовые настройки не обеспечивают достаточного уровня...

Под прессом. Ломаем и защищаем Wordpress своими руками

WordPress — это удобная блог-платформа для публикации статей и управления ими, на которой базируется огромное число различных сайтов. Из-за своей распространенности эта CMS уже давно является лакомым куском для злоумышленников. К сожалению, базовые настройки не обеспечивают достаточного уровня...

Жизнь без DDoS

DDoS-атаки случаются всё чаще – в последние годы они вышли на первое место в перечне сетевых угроз для корпоративных клиентов и операторов связи. Защита от них – актуальная проблема не только для каждого интернет-бизнеса, но и для многих других компаний, использующих веб-ресурсы. Как правило, такие...

Жизнь без DDoS

DDoS-атаки случаются всё чаще – в последние годы они вышли на первое место в перечне сетевых угроз для корпоративных клиентов и операторов связи. Защита от них – актуальная проблема не только для каждого интернет-бизнеса, но и для многих других компаний, использующих веб-ресурсы. Как правило, такие...

[Из песочницы] Настройка Checkpoint. Часть 1. Установка и первоначальная конфигурация

Доброго всем времени суток. Сегодня я хочу начать цикл о настройке и принципах работы межсетевых экранов Checkpoint. Chekpoint — компания, занимающаяся разработкой решений по сетевой безопасности начиная с 1993 года. Компания позиционирует себя как разработчик собственной архитектуры...

[Из песочницы] Атака «evil maid» на зашифрованный жесткий диск

Вчера была опубликована статья, в которой, не без помощи Microsoft, раскрываются интересные подробности о внутренностях BitLocker. Статья длинная и ее содержимое можно резюмировать как «в целом выглядит адекватно, явных уязвимостей вроде не видно». Зато по ссылкам много интересной информации о...

Как на PHDays V взламывали систему ДБО

В рамках состоявшегося в Москве 26 и 27 мая форума по информационной безопасности Positive Hack Days V прошел традиционный конкурс по анализу защищенности систем ДБО «Большой ку$h». Соревнование проходило в два этапа: сначала участникам были предоставлены копии виртуальных машин, содержащие...

Как на PHDays V взламывали систему ДБО

В рамках состоявшегося в Москве 26 и 27 мая форума по информационной безопасности Positive Hack Days V прошел традиционный конкурс по анализу защищенности систем ДБО «Большой ку$h». Соревнование проходило в два этапа: сначала участникам были предоставлены копии виртуальных машин, содержащие...

Расследование одного взлома или как быстро и просто потратить миллиард

Все вокруг постоянно рассуждают о коррупции. А я хочу рассказать Вам о случае, на коррупцию очень похожем, но в среде чистого IT-бизнеса, на государство никак не завязанного. Описываемый далее случай интересен именно с точки зрения взлома бизнеса, хотя статья больше посвящена взлому в смысле IT....

Расследование одного взлома или как быстро и просто потратить миллиард

Все вокруг постоянно рассуждают о коррупции. А я хочу рассказать Вам о случае, на коррупцию очень похожем, но в среде чистого IT-бизнеса, на государство никак не завязанного. Описываемый далее случай интересен именно с точки зрения взлома бизнеса, хотя статья больше посвящена взлому в смысле IT....

BSON инъекция в MongoDB адаптере для Ruby

В BSON-ruby был найден баг который в лучшем случае приводил к небольшому DoS, но большинство версий было уязвимо к инъекции в BSON (аналог SQL инъекции, BSON это бинарный аналог JSON используемый для работы с базой). На хабре уже как то упоминалась особенность регулярок в руби — у нас ^$ значат не...

BSON инъекция в MongoDB адаптере для Ruby

В BSON-ruby был найден баг который в лучшем случае приводил к небольшому DoS, но большинство версий было уязвимо к инъекции в BSON (аналог SQL инъекции, BSON это бинарный аналог JSON используемый для работы с базой). На хабре уже как то упоминалась особенность регулярок в руби — у нас ^$ значат не...

WPAD: инструкция по эксплуатации

Привет! Я Максим Андреев, программист бэкенда Облака Mail.Ru. На последнем Security Meetup’е я поделился результатами своего исследования протокола автоматической настройки прокси WPAD. Для тех, кто пропустил, — сегодняшний пост. Я расскажу о том, что такое WPAD, какие возможности для эксплуатации...

Зачем покупать монстров? — Практика отечественного импортозамещения софта

В последний год одним из самых обсуждаемых вопросов на многих IT-мероприятиях, включая InfoSecurity Russia 2014, РИФ+КИБ 2015 и Связь-Экспокомм-2015, стал закон об импортозамещении ПО, призванный ограничить долю импортного программного обеспечения к 2025 году размером не более 50%. Законом живо...

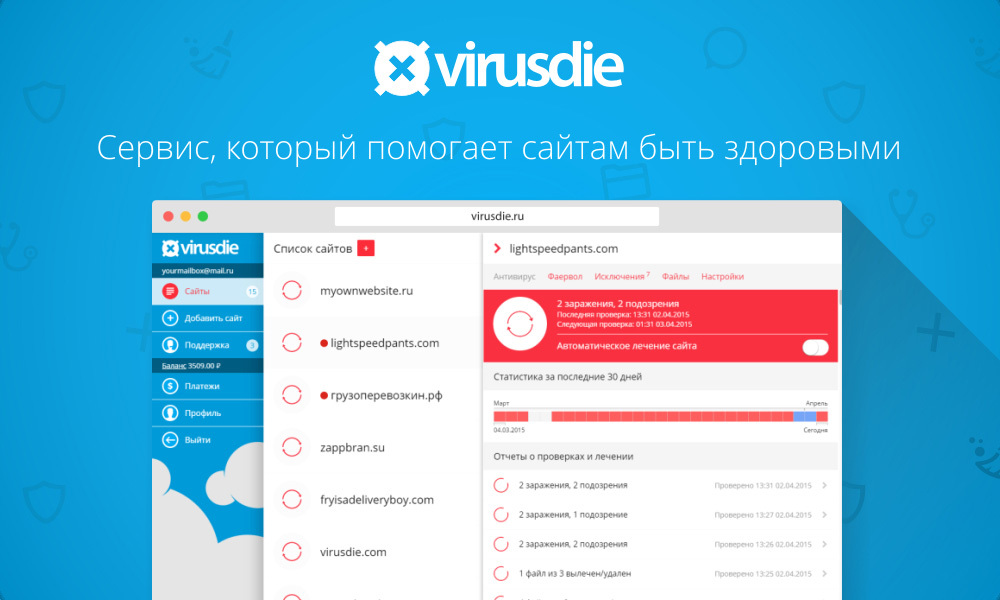

Вирусдай — антивирус для сайтов, за который не стыдно

Это, по большей части, рекламный пост, поскольку он первый в нашем блоге. После первого знакомства мы будем писать здесь об архитектуре защитных систем, антивирусных алгоритмах и интерфейсах. В 2012 году мы решили создать самый удобный инструмент для защиты и борьбы с вирусами на сайтах и вот,...