Безопасный WiFi в Яндекс.Браузере. О защите для тех, кто ещё не успел HTTPS

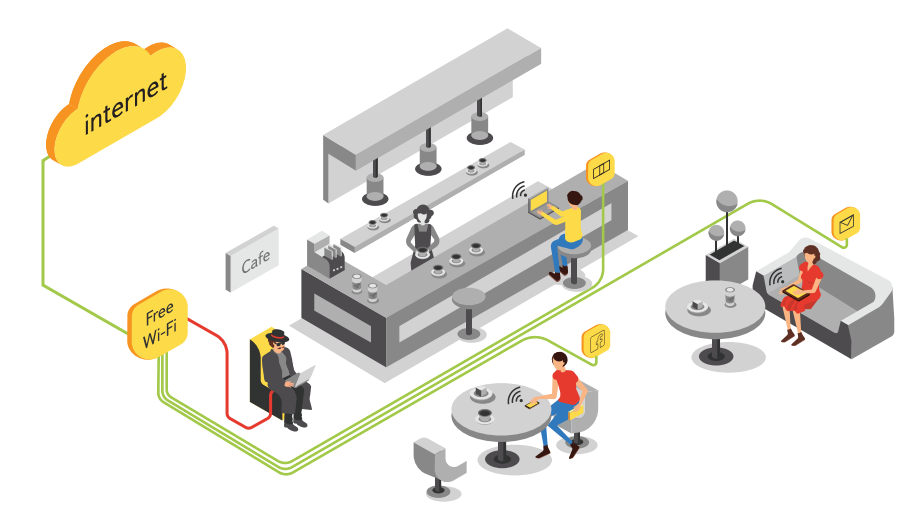

Сегодня я хочу рассказать вам о новой технологии Яндекс.Браузера, которая защищает трафик при использовании публичного WiFi. А в ближайшее время в рамках конкурса на конференции ZeroNights любой желающий сможет попробовать найти в ней уязвимость. Но обо всем по порядку. Небезопасный WiFi Про риски,...

[Из песочницы] Ограничение доступа к веб-приложениям в Synology DSM

Системы хранения Synology — достаточно распространенная нынче штука. Они удобные, тихие, компактные, с кучей возможностей. Однако собственное облако — это хорошо, но надо серьезно задуматься о безопасности. Далее мы рассмотрим, как гибко ограничить доступ к пользовательским веб приложениям...

Защищаемся от переводчиков в WordPress

В этой статье я расскажу, как обезопасить себя от инъекций нежелательного кода через переводы в WordPress Иногда мы забываем, что переводчики веб-сайта тоже люди, и не всегда доброжелательные. Подменяя файл перевода, переводчики могут нарушить работу сайта и украсть персональные данные...

Защищаемся от переводчиков в WordPress

В этой статье я расскажу, как обезопасить себя от инъекций нежелательного кода через переводы в WordPress Иногда мы забываем, что переводчики веб-сайта тоже люди, и не всегда доброжелательные. Подменяя файл перевода, переводчики могут нарушить работу сайта и украсть персональные данные...

Как разблокировать Android, не зная пароль

Обнаружена очередная уязвимость CVE-2015-3860 в Android 5.0 и старше, позволяющая при должном усердии получить полный доступ к устройству, несмотря на установленный пароль на экран блокировки. Для этого необходимо: — создать достаточно длинную строку и скопировать её в буфер обмена — вызвать с...

Как разблокировать Android, не зная пароль

Обнаружена очередная уязвимость CVE-2015-3860 в Android 5.0 и старше, позволяющая при должном усердии получить полный доступ к устройству, несмотря на установленный пароль на экран блокировки. Для этого необходимо: — создать достаточно длинную строку и скопировать её в буфер обмена — вызвать с...

Практическая подготовка в пентест-лабораториях. Часть 2

«Корпоративные лаборатории» — программа профессиональной подготовки в области информационной безопасности, состоящая из теоретической (курсы-вебинары) и практической подготовки (работа в пентест-лабораториях). В данной статье будет рассмотрено содержание именно практической базы, составляющей...

Практическая подготовка в пентест-лабораториях. Часть 2

«Корпоративные лаборатории» — программа профессиональной подготовки в области информационной безопасности, состоящая из теоретической (курсы-вебинары) и практической подготовки (работа в пентест-лабораториях). В данной статье будет рассмотрено содержание именно практической базы, составляющей...

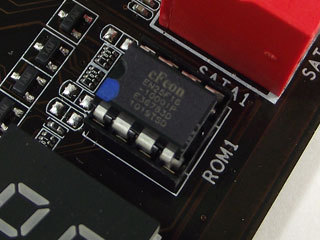

О безопасности UEFI, части нулевая и первая

Когда-то давно, в начале 2014 года, я назвал состояние безопасности большинства реализаций UEFI "полумифическим". С тех пор минуло полтора года, дело осторожно двигается с мертвой точки, но до сих пор очень многие производители ПК для конечного пользователя не обращают на эту самую безопасность...

Особенность работы сотовых операторов с большими последствиями

Друзья, вчера я сел в огромную лужу и хочу рассказать вам об этом, т.к. любой может оказаться на моем месте. Читать дальше →...

Особенность работы сотовых операторов с большими последствиями

Друзья, вчера я сел в огромную лужу и хочу рассказать вам об этом, т.к. любой может оказаться на моем месте. Читать дальше →...

Книга про вирусы

Достаточно редкий зверь в нашем книгоиздательстве (просьба не счесть проплаченной рекламой) — книга «PRO вирусы» от сотрудника антивирусной компании, описывающая не только историю возникновения вирусов (такой литературы более чем достаточно), но также способы распространения современных вредоносных...

Книга про вирусы

Достаточно редкий зверь в нашем книгоиздательстве (просьба не счесть проплаченной рекламой) — книга «PRO вирусы» от сотрудника антивирусной компании, описывающая не только историю возникновения вирусов (такой литературы более чем достаточно), но также способы распространения современных вредоносных...

Исследование: Почти все популярные межсетевые экраны пропускают XSS-атаки

Исследователь безопасности Мазин Ахмед (Mazin Ahmed) опубликовал результаты анализа способов обхода XSS-защиты в популярных межсетевых экранах уровня приложения (Web application firewalls, WAF). Ахмед использовал несколько виртуальных машин, на которых запускались популярные браузеры Google Chrome,...

Исследование: Почти все популярные межсетевые экраны пропускают XSS-атаки

Исследователь безопасности Мазин Ахмед (Mazin Ahmed) опубликовал результаты анализа способов обхода XSS-защиты в популярных межсетевых экранах уровня приложения (Web application firewalls, WAF). Ахмед использовал несколько виртуальных машин, на которых запускались популярные браузеры Google Chrome,...

Для чего нужен антивирус

Как известно гвозди можно забивать молотками, а вирусы ловить антивирусами. Но это мнение, распространенное среди пользователей, а так же (к большому сожалению) среди тех, кто составляет тендерную документацию на большие проекты. А что думают о назначении антивирусов их вендоры? Статья задумывается...

Для чего нужен антивирус

Как известно гвозди можно забивать молотками, а вирусы ловить антивирусами. Но это мнение, распространенное среди пользователей, а так же (к большому сожалению) среди тех, кто составляет тендерную документацию на большие проекты. А что думают о назначении антивирусов их вендоры? Статья задумывается...

[Из песочницы] Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 10. «Cris Aragon»

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров. Начало и план...