[Из песочницы] Node.textContent ведёт себя как Node.innerHTML в протоколе javascript или генерация пароля в закладке браузера

Кроссбразуреная, кросплатформенная особенность задания (set) Node.textContent: click Вставит строчку как html код: text Читать дальше →...

Cisco IOS shellcode: All-in-one

Здравствуйте! Данный пост является ответом на недавнюю публикацию на ресурсе Хабрахабр от российского представительства компании Cisco. Автор – тот самый «незрелый» и «начинающий» исследователь из компании Digital Security, упомянутый в статье представителя Cisco. Странно, представительство столь...

Критически опасные уязвимости в популярных 3G- и 4G-модемах или как построить Большого Брата

Данный отчет является логическим продолжением исследования «#root via SMS», завершенного в 2014 году командой SCADA Strangelove. Исследование затрагивало уязвимости модемов лишь частично, в рамках более широкого описания уязвимостей оборудования телеком-операторов. В настоящем документе...

Adobe прощается с Flash

Adobe призвала веб-разработчиков отказываться от использования Flash и переходить на такие современные веб-стандарты как HTML5. В своем посте на официальном блоге компания указала на важность развития HTML5 и отходе от платформы Flash, который успешно может быть заменен новым стандартом. Название...

Adobe прощается с Flash

Adobe призвала веб-разработчиков отказываться от использования Flash и переходить на такие современные веб-стандарты как HTML5. В своем посте на официальном блоге компания указала на важность развития HTML5 и отходе от платформы Flash, который успешно может быть заменен новым стандартом. Название...

Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 19. «Carders Market»

В предыдущей 18 главе мы познакомились с хитрющим гадом Кейтом Муларски, инициативным ФБРовцем, который оставил с носом КГБ и ФСБ, а сейчас решил перепрофилироваться в киберджедая, хранителя мира и кэша. В сегодняшней главе рассказывается, как после серии громких арестов и закрытия ключевых...

[Перевод] Корпоративное использование Android 5.0: рекомендации по безопасности

Android – одна из самых популярных мобильных операционных систем в мире. Ей пользуются около полутора миллиардов человек. Но, несмотря на подобную распространённость, до некоторых пор в корпоративной среде эту ОС старательно избегали, опасаясь угроз безопасности. Такая ситуация сложилась не...

[Перевод] Корпоративное использование Android 5.0: рекомендации по безопасности

Android – одна из самых популярных мобильных операционных систем в мире. Ей пользуются около полутора миллиардов человек. Но, несмотря на подобную распространённость, до некоторых пор в корпоративной среде эту ОС старательно избегали, опасаясь угроз безопасности. Такая ситуация сложилась не...

Сетевое оборудование под угрозой? Давайте разбираться…

В последнее время мы наблюдаем определенную маркетинговую шумиху вокруг атак и уязвимостей в сетевом оборудовании. Зачастую это происходит вследствие вполне реальных событий, но чаще всего речь идет о низкопробной PR-активности отдельных исследователей или целых компаний, которые таким образом...

Подпольный рынок кардеров. Перевод книги «KingPIN». Глава 18. «Briefing»

Кевин Поулсен, редактор журнала WIRED, а в детстве blackhat хакер Dark Dante, написал книгу про «одного своего знакомого». В книге показывается путь от подростка-гика (но при этом качка), до матерого киберпахана, а так же некоторые методы работы спецслужб по поимке хакеров и кардеров. Квест по...

Ежеквартальная проверка безопасности сайта

Современный веб-ресурс представляет из себя постоянно развивающийся механизм со множеством апдейтов и усовершенствований. Они нацелены на улучшение производительности, повышение конверсии, оптимизации работы и удобства использования. Но при этом по тем или иным причинам могут быть допущены ошибки,...

Ежеквартальная проверка безопасности сайта

Современный веб-ресурс представляет из себя постоянно развивающийся механизм со множеством апдейтов и усовершенствований. Они нацелены на улучшение производительности, повышение конверсии, оптимизации работы и удобства использования. Но при этом по тем или иным причинам могут быть допущены ошибки,...

Настройка публичного интернет-доступа за пять минут

Привет, Хабр! Сегодня мы расскажем, как владельцам ресторанов и кафе избежать штрафов за нарушение законодательства, регулирующего организацию публичного интернет-доступа. Напомним, что летом прошлого года появилось постановление правительства России № 758, согласно которому организатор публичного...

Настройка публичного интернет-доступа за пять минут

Привет, Хабр! Сегодня мы расскажем, как владельцам ресторанов и кафе избежать штрафов за нарушение законодательства, регулирующего организацию публичного интернет-доступа. Напомним, что летом прошлого года появилось постановление правительства России № 758, согласно которому организатор публичного...

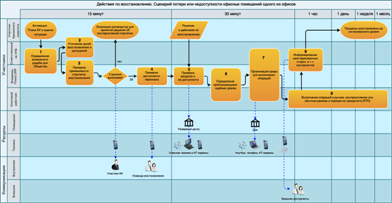

Работа параноика: планы аварийного восстановления/непрерывности, метеорит, зомби-апокалипсис, 1000 уборщиц, портал в ад

Схема отработки аварии первого уровня в «Мультикарте» Есть такой миф, что у нас отказоустойчивых инфраструктур у крупных компаний не было примерно до 2007 года. Мол, именно тогда начали появляться документы DRP (аварийного восстановления), выделяться отделы риск-менеджмента и так далее. Это...

Работа параноика: планы аварийного восстановления/непрерывности, метеорит, зомби-апокалипсис, 1000 уборщиц, портал в ад

Схема отработки аварии первого уровня в «Мультикарте» Есть такой миф, что у нас отказоустойчивых инфраструктур у крупных компаний не было примерно до 2007 года. Мол, именно тогда начали появляться документы DRP (аварийного восстановления), выделяться отделы риск-менеджмента и так далее. Это...

IBM запустила облачный сервис безопасной аутентификации Identity Mixer

Корпорация IBM заявила о начале работы своего нового облачного сервиса Identity Mixer, который был анонсирован в Международный день защиты персональных данных 28 января. Сам сервис предназначен для защиты персональных данных пользователя во время аутентификации. 20 ноября компания объявила о том,...

SmartTV* — как создать небезопасное устройство в современном мире

* — в статье пойдет речь только про Samsung SmartTV Изображение с mnn.com «Please be aware that if your spoken words include personal or other sensitive information, that information will be among the data captured and transmitted to a third party.» Соглашение о конфиденциальности Samsung SmartTV...