Как поступить с найденной уязвимостью и что делать если нет Bug Bounty программы?

Если у вас есть информация об уязвимости и вы думаете сколько благодарности за нее вы сможете получить, то ни в коем случае не берите пример со случаев с такими компаниями, как Киевстар, МТС, ПриватБанк, да и многие другие. Ведь самое худшее, во что можно оценить стоимость уязвимости, это оплата...

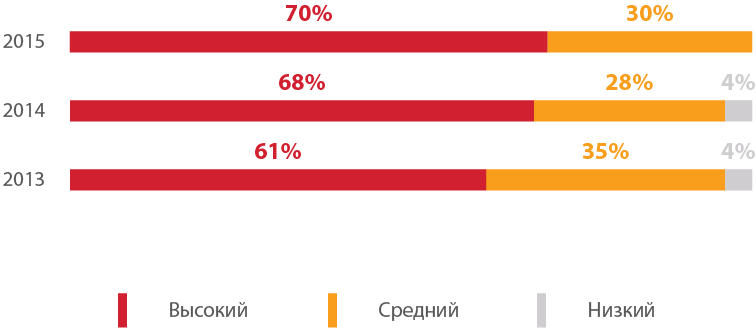

Уязвимости веб-приложений: под ударом пользователи

В 70% веб-сайтов есть критически опасные уязвимости, позволяющие злоумышленникам получать доступ к сайту и причинять серьёзные неприятности не только его владельцу, но и многочисленным пользователям. По средствам разработки самыми дырявыми оказались в 2015 году приложения на Java, значительно...

Во 2 квартале 2016 шифровальщики возглавляют список кибер-атак

Кибер-пространство стало неотъемлемой частью нашей повседневной жизни. Цифровая трансформация затронула домашних и корпоративных пользователей, т.к. количество устройств, подключенных к Сети, продолжает расти. Такие понятия как «цифровой дом» или «BYOD» (Bring Your Own Device) уже являются частью...

Во 2 квартале 2016 шифровальщики возглавляют список кибер-атак

Кибер-пространство стало неотъемлемой частью нашей повседневной жизни. Цифровая трансформация затронула домашних и корпоративных пользователей, т.к. количество устройств, подключенных к Сети, продолжает расти. Такие понятия как «цифровой дом» или «BYOD» (Bring Your Own Device) уже являются частью...

Деньги не спят: кто побеждает в противостоянии хакеров и финансовых организаций

/ фото The Preiser Project CC В нашем блоге на Хабре мы много пишем о развитии технологий финансового рынка. С каждым годом они становятся все сложнее, а тот факт, что банки и биржи притягивают огромные деньги, не удивительно, что хакеры проявляют все более пристальный интерес к сфере финансов. Но...

Деньги не спят: кто побеждает в противостоянии хакеров и финансовых организаций

/ фото The Preiser Project CC В нашем блоге на Хабре мы много пишем о развитии технологий финансового рынка. С каждым годом они становятся все сложнее, а тот факт, что банки и биржи притягивают огромные деньги, не удивительно, что хакеры проявляют все более пристальный интерес к сфере финансов. Но...

Критические уязвимости в Drupal: подробности и эксплоиты

Команда безопасности проекта Drupal опубликовала исправления для целого ряда критических уязвимостей. Ошибки безопасности затрагивают как популярные плагины, так и ядро системы. Уязвимости обнаружены в модулях RESTful Web Services (используется для предоставления REST API к функциям Drupal), Coder...

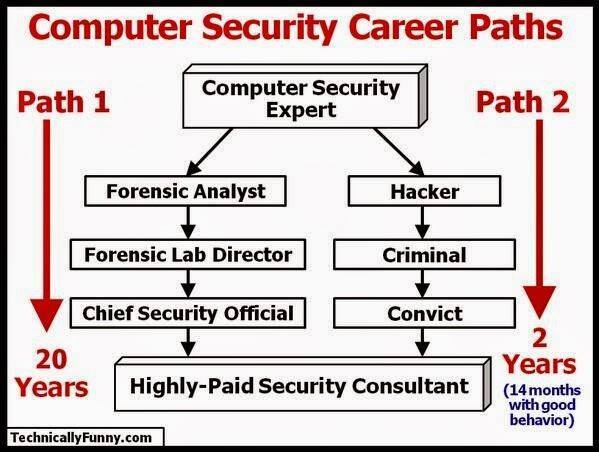

Навыки и требования к специалистам по информационной безопасности

Несмотря на высокую популярность профессии, обилие информационных ресурсов и материалов в открытом доступе рынок испытывает нехватку квалифицированных кадров, особенно связанных с практической информационной безопасностью. В данной статье будет раскрыта тема востребованности специалистов по...

Навыки и требования к специалистам по информационной безопасности

Несмотря на высокую популярность профессии, обилие информационных ресурсов и материалов в открытом доступе рынок испытывает нехватку квалифицированных кадров, особенно связанных с практической информационной безопасностью. В данной статье будет раскрыта тема востребованности специалистов по...

Все под контролем: защищаем корпоративные разговоры. Часть 2: защищенный телефонный аппарат

В рамках продолжения описания проекта Tottoli GSM «Все под контролем: защищаем корпоративные разговоры», мы решили описать клиентскую часть, так как она вызвала наибольший интерес. По условиям проекта необходимо было обеспечить максимальную безопасность коммуникаций сотрудников даже при их...

Извлечение ключа из токена с неизвлекаемым ключом

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим...

Использование custom functions в парсерах OSSIM

Доброго дня, уважаемые! В продолжение моей статьи хочу рассмотреть и поделиться опытом работы с функционалом «custom functions», используемом в OSSIM. Это функции, которые предназначены для обработки полученной вследствие разбора (парсинга) журналов событий информации. Обработка может заключаться в...

Использование custom functions в парсерах OSSIM

Доброго дня, уважаемые! В продолжение моей статьи хочу рассмотреть и поделиться опытом работы с функционалом «custom functions», используемом в OSSIM. Это функции, которые предназначены для обработки полученной вследствие разбора (парсинга) журналов событий информации. Обработка может заключаться в...

Security Week 29: утечка на форуме Ubuntu, прокси-уязвимость в PHP, Go и Python, 276 заплаток Oracle

14 июля в Canonical узнали, что кто-то владеет (возможно и пытается продать) базой логинов и паролей двух миллионов пользователей форумов Ubuntu. Расследование быстро показало, что информация похожа на правду, после чего форумы были просто временно отключены. Надо сказать, это очень правильный ход,...

Security Week 29: утечка на форуме Ubuntu, прокси-уязвимость в PHP, Go и Python, 276 заплаток Oracle

14 июля в Canonical узнали, что кто-то владеет (возможно и пытается продать) базой логинов и паролей двух миллионов пользователей форумов Ubuntu. Расследование быстро показало, что информация похожа на правду, после чего форумы были просто временно отключены. Надо сказать, это очень правильный ход,...

Безопасность железных дорог из открытых источников

Введение Доброго времени суток, дорогой читатель. Наверняка случались ситуации, когда ты куда-нибудь выбирался из дома за пределы города. Одно из возможных средств передвижения – это поезд, причем иногда оказывается, что попасть в место назначения с его помощью возможно быстрее, чем на самолете. В...

Безопасность железных дорог из открытых источников

Введение Доброго времени суток, дорогой читатель. Наверняка случались ситуации, когда ты куда-нибудь выбирался из дома за пределы города. Одно из возможных средств передвижения – это поезд, причем иногда оказывается, что попасть в место назначения с его помощью возможно быстрее, чем на самолете. В...

Промышленные системы управления — 2016: уязвимость и доступность

Автоматизированные системы управления технологическими процессами (АСУ ТП, ICS) используются в наши дни повсеместно — от «умных домов» до атомных электростанций. Однако сложная организация таких систем, требование непрерывности технологического процесса и возможность доступа к АСУ ТП через всеобщий...