«Zero Security: A» — начальный уровень подготовки в области практической информационной безопасности

Одним из основных направлений деятельности Pentestit является разработка специализированных программ начальной (Zero Security: A) и профессиональной (Корпоративные лаборатории) подготовки в области информационной безопасности. Вне зависимости от программ обучения, их ключевыми особенностями...

Социальное ботоводство: кто, как и зачем использует ботов?

Хочу начать статью сразу с сути, чтобы было понятно о чем я хочу рассказать. Для этого мне нужно, чтобы вы ответили для себя на ряд вопросов честно: Откуда вы черпаете информацию? Как вы ее проверяете? Как информация влияет на ваше мнение или действия? Сколько времени вы проводите в социальных...

Социальное ботоводство: кто, как и зачем использует ботов?

Хочу начать статью сразу с сути, чтобы было понятно о чем я хочу рассказать. Для этого мне нужно, чтобы вы ответили для себя на ряд вопросов честно: Откуда вы черпаете информацию? Как вы ее проверяете? Как информация влияет на ваше мнение или действия? Сколько времени вы проводите в социальных...

Арестован предполагаемый организатор атаки ботнета MIRAI на провайдера Deutsche Telekom

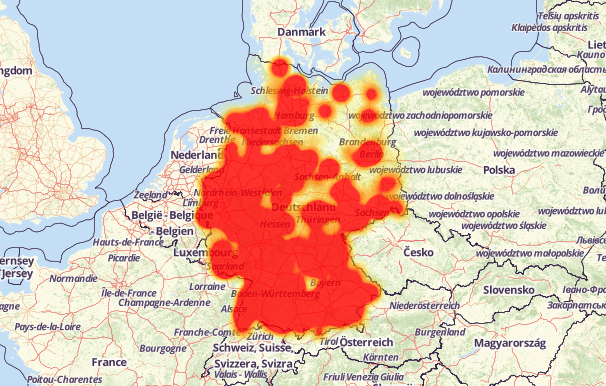

Сотрудники британского агентства по борьбе с преступностью ( National Crime Agency, NCA) арестовали хакера, подозреваемого в организации масштабной атаки ботнета MIRAI на немецкого провайдера Deutsche Telekom в ноябре прошлого года, затронувшей более чем 900 тысяч домашних роутеров....

Арестован предполагаемый организатор атаки ботнета MIRAI на провайдера Deutsche Telekom

Сотрудники британского агентства по борьбе с преступностью ( National Crime Agency, NCA) арестовали хакера, подозреваемого в организации масштабной атаки ботнета MIRAI на немецкого провайдера Deutsche Telekom в ноябре прошлого года, затронувшей более чем 900 тысяч домашних роутеров....

Безопасность в IoT: Обеспечение безопасности развертывания Azure IoT

Представляем вашему вниманию последнюю статью из цикла «Безопасность в IoT», а также приглашаем принять участие в конференции от Microsoft «Бизнес.IoT: открывая интернет вещей». В этой статье детально рассматриваются средства обеспечения безопасности IoT-инфраструктуры на базе Azure IoT и...

Линус Торвальс высказался о коллизиях SHA-1 в репозиториях Git: бояться нечего

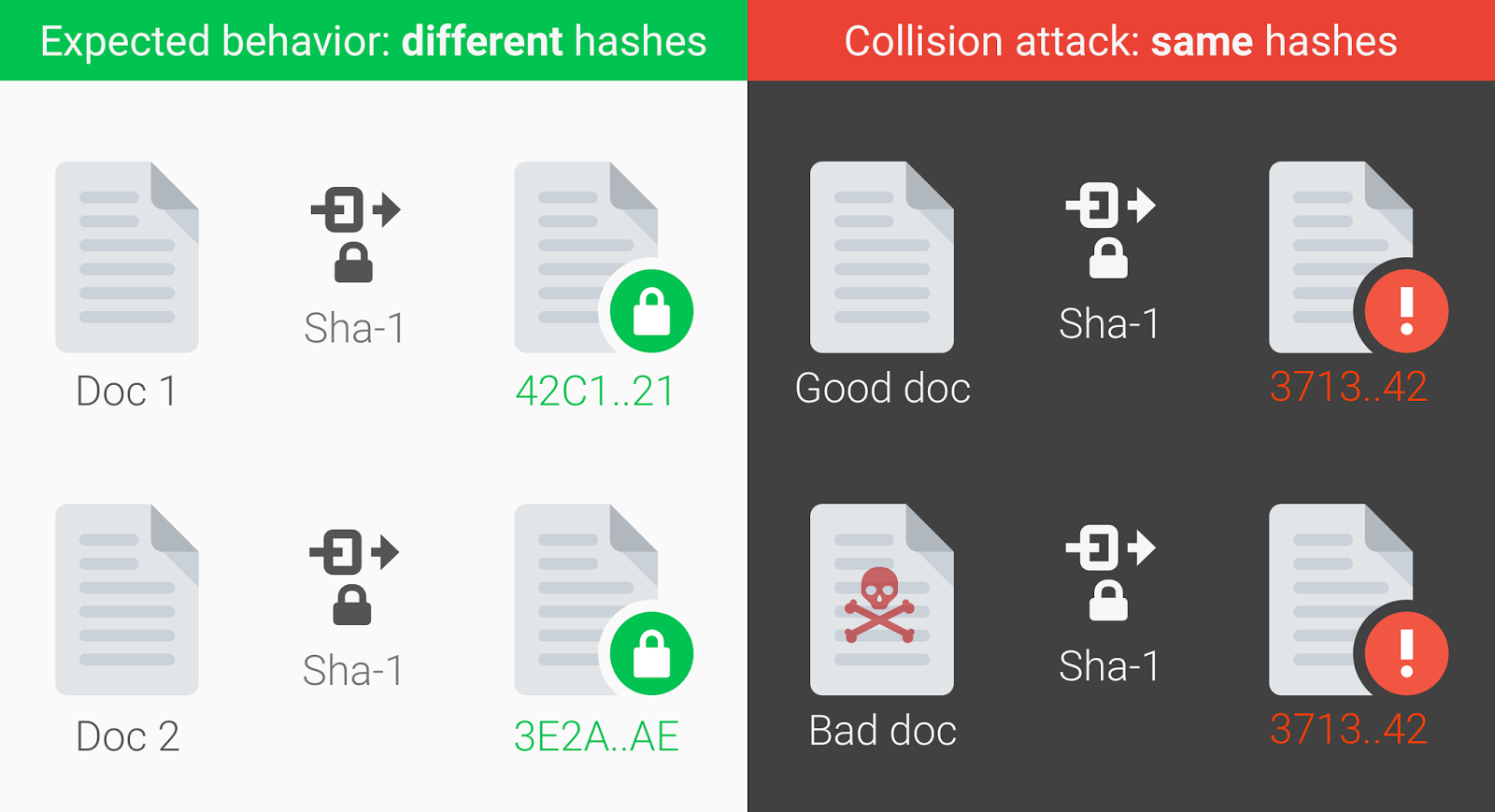

Несколько дней назад сотрудники компании Google и Центра математики и информатики в Амстердаме представили первый алгоритм генерации коллизий для SHA-1. За десять лет существования SHA-1 не было известно ни об одном практическом способе генерировать документы с таким же хешем SHA-1 и цифровой...

Security Week 08: SHA-1 точно всё, уязвимости в роутерах TP-Link, кроссплатформенный ботнет с кодом Mirai

Британские ученые доказали, что алгоритму криптографического хеширования SHA-1 точно настал конец. Как-то так вышло, что этой истории я кажется посвятил наибольшее количество упоминаний в дайджестах, возможно из-за того, что с криптографией не шутят: она либо работает, либо нет. Напомню, о чем идет...

Security Week 08: SHA-1 точно всё, уязвимости в роутерах TP-Link, кроссплатформенный ботнет с кодом Mirai

Британские ученые доказали, что алгоритму криптографического хеширования SHA-1 точно настал конец. Как-то так вышло, что этой истории я кажется посвятил наибольшее количество упоминаний в дайджестах, возможно из-за того, что с криптографией не шутят: она либо работает, либо нет. Напомню, о чем идет...

CDN-провайдер Cloudflare внедрял содержимое памяти своего сервера в код произвольных веб-страниц

Специалисты по безопасности из Google обнаружили неприятный баг, чем-то похожий на приснопамятную уязвимость Heartbleed в OpenSSL. Она тоже выдаёт любому желающему криптографические ключи пользователей, а также куки, пароли, содержимое POST-запросов с личными данными, кредитные карты, ключи API и...

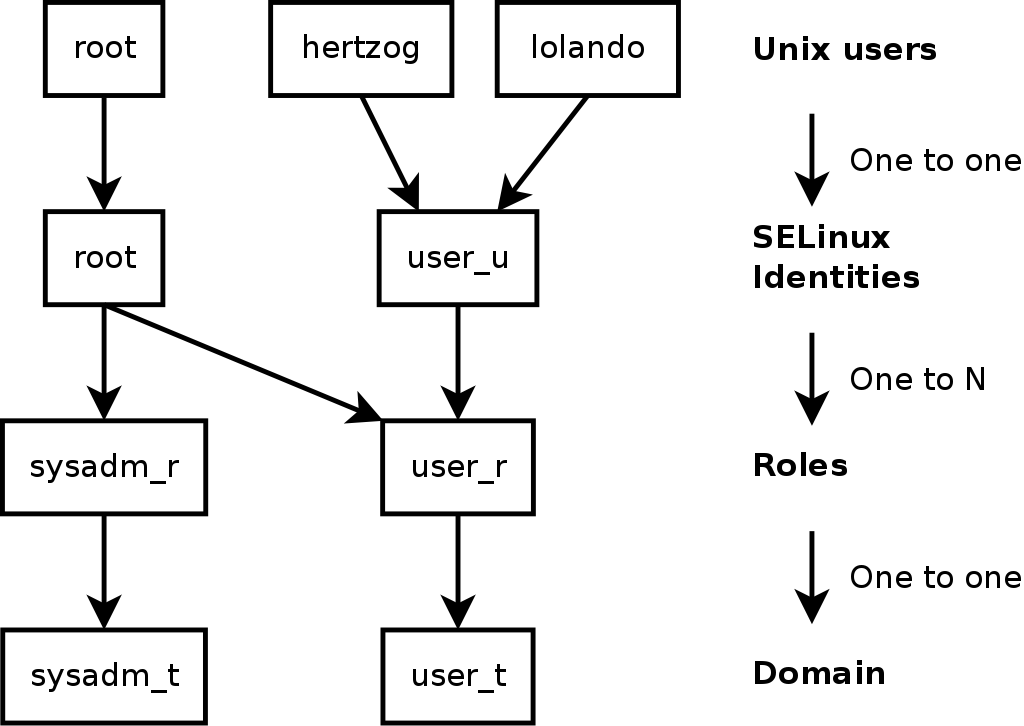

Разработка SELinux-модуля для пользователя

Это вторая статья из цикла Сегодня мы поговорим о SELinux-пользователях, их создании, привязке, правам и другим вещам. Зачем это делать? Есть много причин. Для меня главной причиной было выдать доступ для техподдержки для рутинных операций ( таких как ребут, чистка логов, диагностика итд ), но без...

Первый способ генерации коллизий для SHA-1

Коллизии существуют для большинства хеш-функций, но для самых хороших из них количество коллизий близко к теоретическому минимуму. Например, за десять лет с момента изобретения SHA-1 не было известно ни об одном практическом способе генерации коллизий. Теперь такой есть. Сегодня первый алгоритм...

23 февраля: страшней айтишника оружия нет

Сегодня День защитника Отечества! Всех сопричастных с праздником! Бойцам несущим службу в Вооруженных силах РФ — неизбежного дембеля. А для тех, кто не служил или только собирается отдать долг Родине, под катом любопытный рассказ про умные железяки. Не исключено, если вы шарите в технике,...

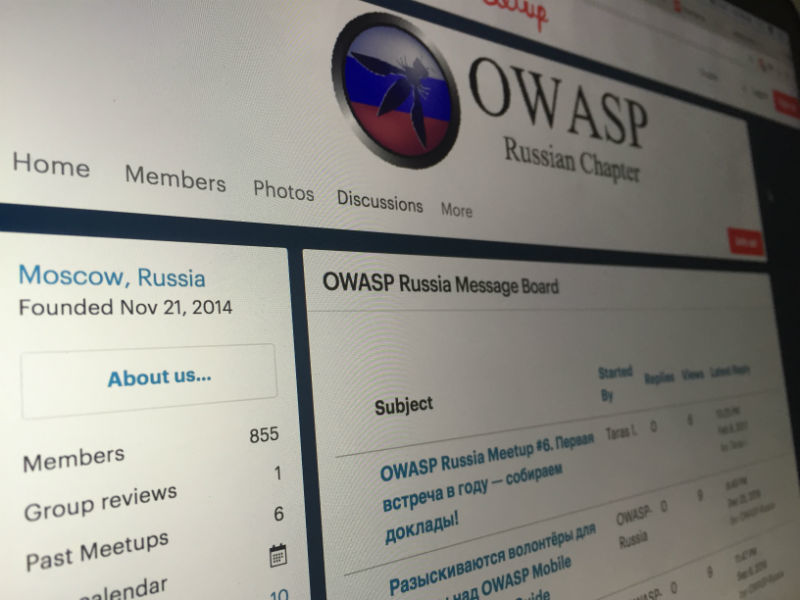

Где пообщаться «по ИБ»: OWASP Russia Meetup #6 пройдет в офисе Positive Technologies

Первая в 2017 году встреча российского отделения OWASP состоится 2 марта в московском офисе Positive Technologies. Мы не только предоставим пространство для проведения встречи, но и сами поделимся опытом в сфере веб-безопасности. Читать дальше →...

Где пообщаться «по ИБ»: OWASP Russia Meetup #6 пройдет в офисе Positive Technologies

Первая в 2017 году встреча российского отделения OWASP состоится 2 марта в московском офисе Positive Technologies. Мы не только предоставим пространство для проведения встречи, но и сами поделимся опытом в сфере веб-безопасности. Читать дальше →...

[recovery mode] Что такое SAML аутентификация и кому она нужна?

Управление доступом пользователей к облачным ресурсам представляет собой одну из основных проблем для безопасного использования облачных приложений в корпоративном окружении. С распространением многочисленных сервисных концепций SaaS, PaaS и IaaS управление политиками доступа, в том числе...

Так ли безопасно использование абсолютного пути в *nix системах, как мы привыкли считать?

Идея редактирования переменных окружения пользователя для повышения прав при тестировании на проникновение стара как мир. По этой теме написано множество статей, и даже в книгах начали появляться советы по использованию абсолютного пути вместо относительного. Вот пример такого совета из довольно...

[Багхантинг] Blind XSS уязвимость на сайтах службы поддержки omnidesk

Предыстория: История эта начинается с того, что во многих пабликах, на которые я подписан, увидел посев групп с бесплатными ключами vk.com/******* и vk.com/*****. Посевы эти дорогие, производились в группах от 250 000 до 5 000 000 подписчиков, например в группе Наука и Техника. Группы предлагали...