Twitter: перехват управления взглядами и мыслями

А что бы сделали вы, если бы могли публиковать записи в Twitter от имени любого пользователя социальной сети? Представили? Тогда прошу вас под кат за деталями. Читать дальше →...

Twitter: перехват управления взглядами и мыслями

А что бы сделали вы, если бы могли публиковать записи в Twitter от имени любого пользователя социальной сети? Представили? Тогда прошу вас под кат за деталями. Читать дальше →...

Аутентификация в OpenSSH Putty по JaCarta PKI

В настоящей статье описан алгоритм настройки SSH-клиента Putty для ОС Windows для работы с JaCarta PKI. Читать дальше →...

Компьютерная криминалистика (форензика) — обзор инструментария и тренировочных площадок

Форензика (компьютерная криминалистика, расследование киберпреступлений) — прикладная наука о раскрытии преступлений, связанных с компьютерной информацией, об исследовании цифровых доказательств, методах поиска, получения и закрепления таких доказательств. В этой статье мы рассмотрим популярные...

Компьютерная криминалистика (форензика) — обзор инструментария и тренировочных площадок

Форензика (компьютерная криминалистика, расследование киберпреступлений) — прикладная наука о раскрытии преступлений, связанных с компьютерной информацией, об исследовании цифровых доказательств, методах поиска, получения и закрепления таких доказательств. В этой статье мы рассмотрим популярные...

[Из песочницы] Так зачем же все таки нужны Refresh токены в OAuth?

Наверняка каждый программист, работающий с OAuth 2.0, задумывался – зачем же нужны Refresh токены, неужели Access токенов недостаточно? 64 KB — Их должно хватать каждому! Эта тема довольно активно дискутируется – вот и на Stackoverflow вопрос есть и на Хабре тоже обсуждается. Собственно, именно...

Введение в криптографию и шифрование, часть вторая. Лекция в Яндексе

Мы возвращаемся к самому краткому введению в криптографическую теорию от Владимира ivlad Иванова. Это вторая половина лекции — первую часть мы опубликовали несколько дней назад. К ней даже можно присылать пуллреквесты на гитхабе. Под катом — расшифровка и часть слайдов. Читать дальше →...

Security Week 17: DoublePulsar вырвался на волю, в сотне тысяч Linksys нашли дыры, SMSVova изгнан из Google Play

Пока безопасники охали и ахали над архивом хакерских инструментов АНБ, который слили в Сеть ShadowBrokers, серьезные дяди с темной стороны запустили новые госэксплойты в дело. И, как выяснилось, не только эксплойты – поверхностное сканирование Интернета выявило большое число машин, зараженных...

Security Week 17: DoublePulsar вырвался на волю, в сотне тысяч Linksys нашли дыры, SMSVova изгнан из Google Play

Пока безопасники охали и ахали над архивом хакерских инструментов АНБ, который слили в Сеть ShadowBrokers, серьезные дяди с темной стороны запустили новые госэксплойты в дело. И, как выяснилось, не только эксплойты – поверхностное сканирование Интернета выявило большое число машин, зараженных...

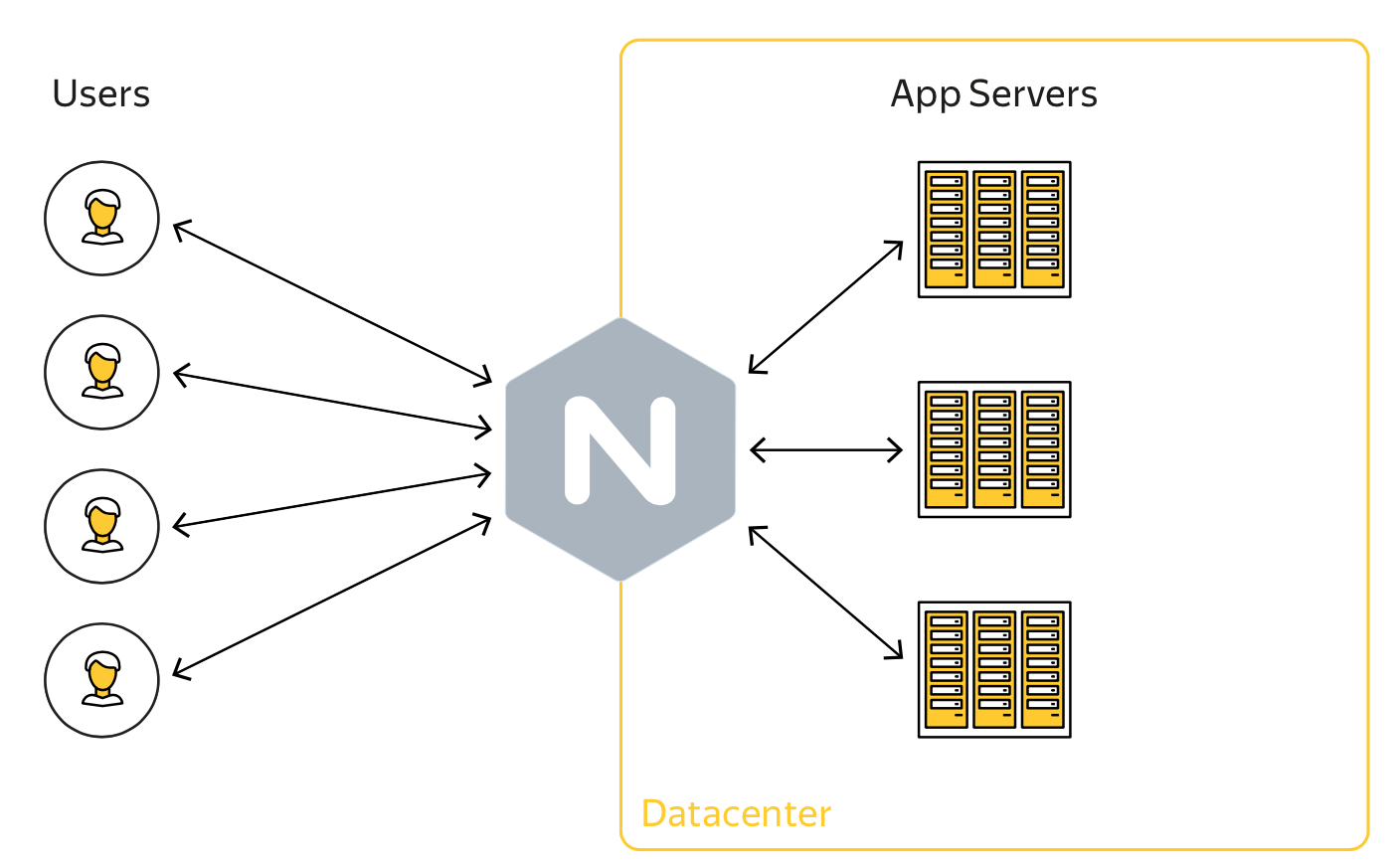

Gixy — open source от Яндекса, который сделает конфигурирование Nginx безопасным

Nginx, однозначно, один из крутейших веб-серверов. Однако, будучи в меру простым, довольно расширяемым и производительным, он требует уважительного отношения к себе. Впрочем, это относится к почти любому ПО, от которого зависит безопасность и работоспособность сервиса. Признаюсь, нам нравится...

Gixy — open source от Яндекса, который сделает конфигурирование Nginx безопасным

Nginx, однозначно, один из крутейших веб-серверов. Однако, будучи в меру простым, довольно расширяемым и производительным, он требует уважительного отношения к себе. Впрочем, это относится к почти любому ПО, от которого зависит безопасность и работоспособность сервиса. Признаюсь, нам нравится...

Powershell Empire и FuzzBunch: эксплуатация нашумевшей уязвимости ETERNALBLUE

14 апреля 2017 года был опубликован новый дамп от группы хакеров, именующих себя The Shadow Brokers. Среди прочего в дампе находится фреймворк FuzzBunch, позволяющий эксплуатировать опасные RCE-уязвимости ОС Windows практически в автоматическом режиме. Данная уязвимость устранена с выходом пачта...

Powershell Empire и FuzzBunch: эксплуатация нашумевшей уязвимости ETERNALBLUE

14 апреля 2017 года был опубликован новый дамп от группы хакеров, именующих себя The Shadow Brokers. Среди прочего в дампе находится фреймворк FuzzBunch, позволяющий эксплуатировать опасные RCE-уязвимости ОС Windows практически в автоматическом режиме. Данная уязвимость устранена с выходом пачта...

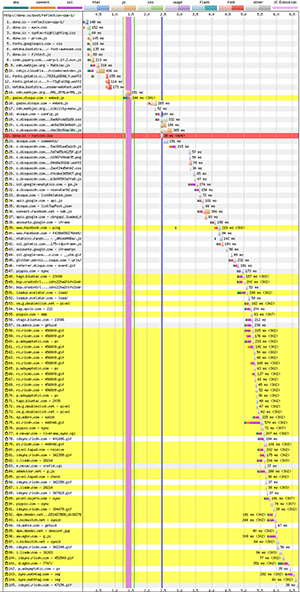

[Перевод] Переходим с Disqus на комментарии Github

Какое-то время я хотел убрать комментарии из своего блога; в основном, потому что здесь вообще мало комментариев, да и не хочется возиться с лишними «тормозами» от Disqus. Посмотрев на время загрузки Disqus, я был потрясён тем, что приходится терпеть посетителям сайта по моей вине (кроме тех, кто...

Kali Linux 2017.1

Долгожданный релиз Kali Linux 2017.1! Состоятся rolling-release Kali Linux 2017.1, который содержит множество интересных обновлений и функций: обновленные пакеты, обновленное ядро, которое обеспечивает более качественную аппаратную поддержку, а также множество обновленных инструментов и...

Kali Linux 2017.1

Долгожданный релиз Kali Linux 2017.1! Состоятся rolling-release Kali Linux 2017.1, который содержит множество интересных обновлений и функций: обновленные пакеты, обновленное ядро, которое обеспечивает более качественную аппаратную поддержку, а также множество обновленных инструментов и...

Как я устроился в компанию, специализирующуюся на ИБ, будучи «нубом» в их проф. деятельности

События нашей жизни очень часто разворачиваются непредсказуемо, бывает так, что ветер перемен приходит внезапно, принося с собой совершенно новые, ранее неизведанные перспективы, которые поначалу могут казаться непостижимыми из-за своей уникальной среды и узкоспециализированной направленности. В...

Как я устроился в компанию, специализирующуюся на ИБ, будучи «нубом» в их проф. деятельности

События нашей жизни очень часто разворачиваются непредсказуемо, бывает так, что ветер перемен приходит внезапно, принося с собой совершенно новые, ранее неизведанные перспективы, которые поначалу могут казаться непостижимыми из-за своей уникальной среды и узкоспециализированной направленности. В...