Про мошенников и людей

Банковское мошенничество стало частью повседневной жизни. Методы злоумышленников становятся все более изощренными: зачастую жертва не сразу понимает, что произошло. Мы собрали несколько историй, рассказанных жертвами и находящихся в свободном доступе, и рассмотрели их с точки зрения действий...

Технический анализ эксплойта checkm8

С большой вероятностью вы уже слышали про нашумевший эксплойт checkm8, использующий неисправимую уязвимость в BootROM большинства iDevice-ов, включая iPhone X. В этой статье мы приведем технический анализ эксплойта и разберемся в причинах уязвимости. Всем заинтересовавшимся — добро пожаловать под...

ZeroNights Hackquest 2019. Results & Writeups

Совсем недавно завершился ежегодный HackQuest, приуроченный к конференции ZeroNights. Как и в прошлые годы, участникам предстояло решить 7 различных заданий — по одному на сутки квеста. Задания, как всегда, помогли подготовить наши коммьюнити партнеры. Узнать, как же решались задания, и кто стал...

Атаки на бесконтактные банковские карты

Автор: cuamckuu Извлечение содержимого карты и работа с EMV-командами может быть интересна не только в исследовательских целях. Существует несколько видов атак на бесконтактные банковские карты, про реализацию которых будет рассказано под катом. Читать дальше →...

How to protect your ERP system?

In previous article we told a lot about security of ERP systems. Now we want to talk about ways to protect them. Читать дальше →...

Flare-On 2019 write-up

-0x01 — Intro Данная статья посвящена разбору всех заданий Flare-On 2019 — ежегодного соревнования по реверс-инжинирингу от FireEye. В данных соревнованиях я принимаю участие уже второй раз. В предыдущем году мне удалось попасть на 11-ое место по времени сдачи, решив все задачи примерно за 13...

Опасные 3rd-party драйверы в вашей системе или LOLDrivers

А вы знали, что вполне легитимный драйвер может дать злоумышленнику возможность прописаться в вашей системе надолго, оставаясь внутри даже после ее переустановки? Или превратить ваш компьютер в кирпич? Например, некоторые безобидные на вид доверенные (подписанные) драйверы являются попутно...

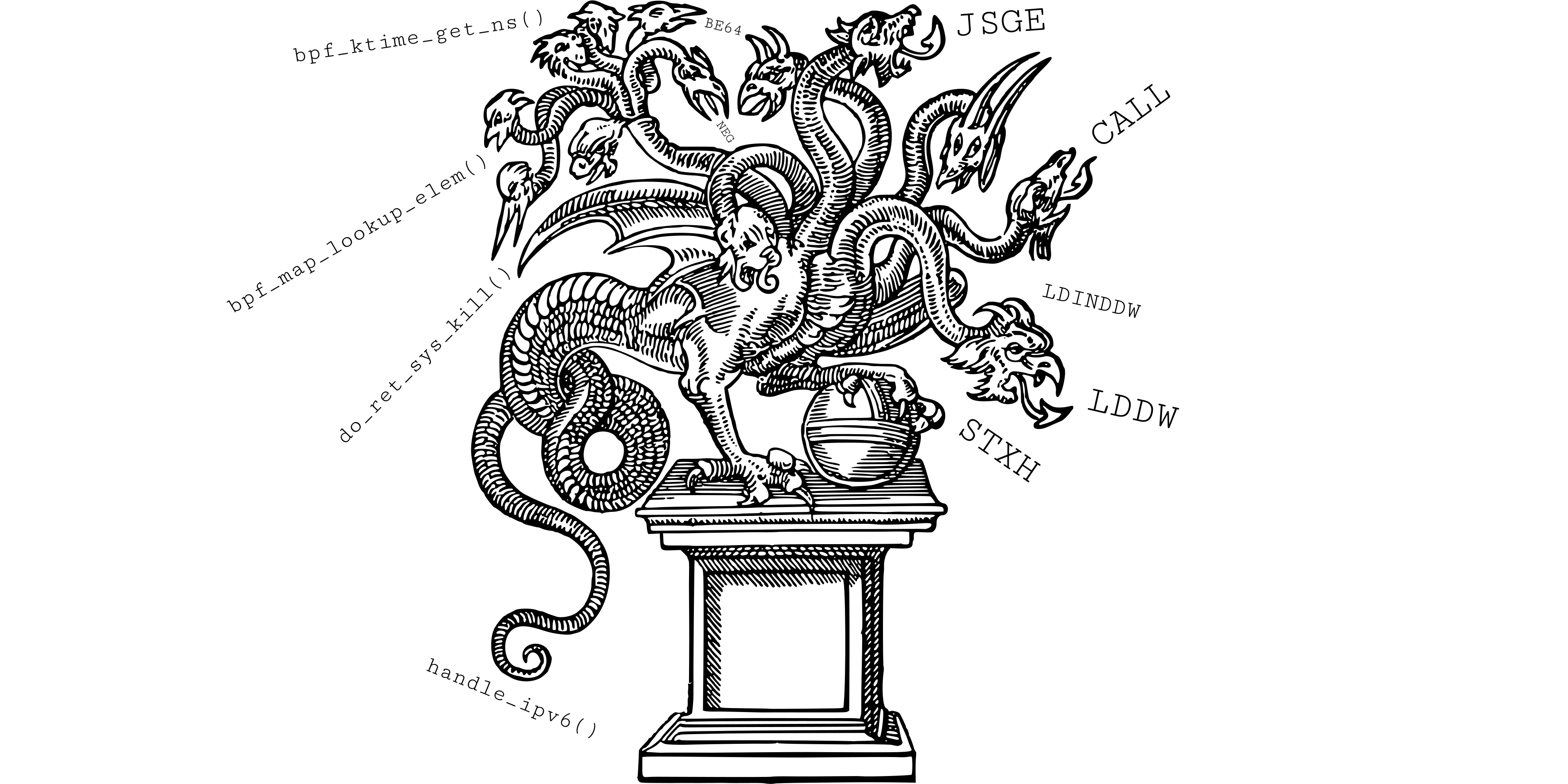

Укрощение Горыныча, или Декомпиляция eBPF в Ghidra

Автор статьи Nalen98 Добрый день! Тема моего исследования в рамках летней стажировки «Summer of Hack 2019» в компании Digital Security была «Декомпиляция eBPF в Ghidra». Нужно было разработать на языке Sleigh систему трансляции байткода eBPF в PCode Ghidra для возможности проводить...

What can happen (Typical attack vectors)

To illustrate typical attack, and architecture issues, we will provide examples of SAP ERP solution, as it’s the most widespread one installed in 85% of Fortune 2000 companies. Читать дальше →...

Summ3r of h4ck 2019. Отдел анализа защищённости

Летняя программа Summ3er of h4ck 2019 завершилась, и настало время подвести итоги. В этой статье мы расскажем, каких же результатов добились практиканты отдела анализа защищённости. Читать дальше →...

Конференция ZeroNights 2019

Место: Россия, Санкт-Петербург, А2 Green Concert Дата: 12-13 ноября 2019 Открытие CFP: 1 августа 2019 Закрытие CFP: 10 октября 2019 Сайт конференции: https://zeronights.ru/ Сайт CFP: https://01x.cfp.zeronights.ru/zn2019/ ZeroNights — международная конференция, посвященная практическим аспектам...

Фаззинг — важный этап безопасной разработки

Многие компании ещё до конца не осознают плюсы использования фаззинга при разработке своих программных продуктов. А ведь безопасность продуктов должна идти рядом с разработкой. Потому что исправлять то, что уже сделано, трудозатратнее и гораздо дороже, чем сразу сделать хорошо. И это при том, что в...

Вебинар «Как пережить комплаенс? Оптимальный подход к выполнению требований регуляторов»

Не всегда аудит ИБ в компании ограничивается увлекательным пентестом: в ряде случаев требуется провести оценку соответствия разного рода нормативам и стандартам. Особенно активно пугают аббревиатурами 382-П, ОУД4, КИИ, 152-ФЗ, при этом о практических вещах не говорят: как соблюсти все требования и...

Как готовят пентестеров? Разбор вступительных испытаний для стажеров «Digital Security»

Summer of Hack 2019 в Digital Security уже идёт полным ходом, а значит самое время рассказать, как мы набирали людей. Под катом объемный и интересный материал о том, как мы отбираем молодых специалистов к нам на стажировку «Summer of Hack 2019», а конкретно — в департамент аудита защищенности....

The Matrix has you: обзор проектов, использующих MITRE ATT&CK

Уже давно на разных площадках обсуждается матрица MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge), в том числе есть целая серия статей здесь, на самом Хабре. Можно сказать, что сообщество приняло эту модель, более того — многие начали ее использовать. Сегодня мы составили для...

Эксплуатация Microsoft Edge от CVE до RCE на Windows 10

В рамках данной статьи мы достаточно подробно рассмотрим процесс написания эксплоита под уязвимость в Microsoft Edge, с последующим выходом из песочницы. Если вам интересно узнать, как выглядит этот процесс, то welcome под кат! Читать дальше →...

Проверка эффективности работы SOC

Сегодня мы поговорим о Security Operations Center (SOC) со стороны людей, которые не создают и настраивают его, а проверяют, как это сделали другие. Под проверку попадает эффективность работы SOC, построенного для вашей компании самостоятельно или кем-то со стороны. Проверка дает ответ на вопрос...

Web tools, или с чего начать пентестеру?

Продолжаем рассказывать о полезных инструментах для пентестера. В новой статье мы рассмотрим инструменты для анализа защищенности веб-приложений. Наш коллега BeLove уже делал подобную подборку около семи лет назад. Интересно взглянуть, какие инструменты сохранили и укрепили свои позиции, а какие...