PAM backdoor by artrone ЧАСТЬ 1/2

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону!

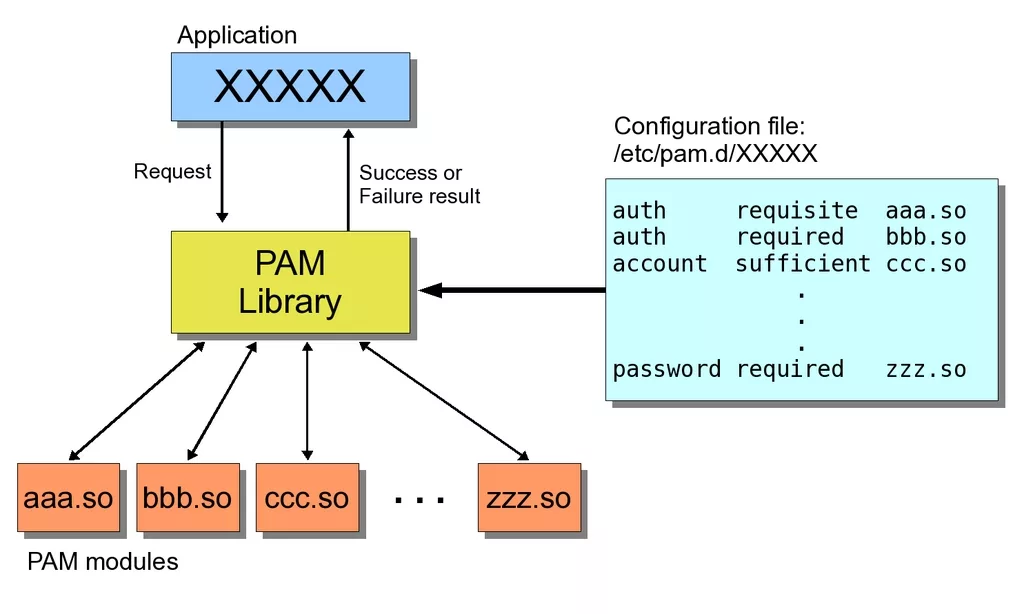

Привет! В двух статьях мы сфокусируемся на том, как злоумышленники могут использовать модуль PAM для создания backdoor'ов, погрузимся в мир аутентификации, раскроем работу PAM под капотом, научимся скрывать свои следы и, самое главное, реализуем это всё на практике.

Читать далееИсточник: Хабрахабр