10 забытых гаджетов, которые были слишком круты для своего времени

Вряд ли вас сегодня удивит новость об очередном крутом смартфоне, робо-собаке или игре с поддержкой 3D. Но вообще-то подобные девайсы появились куда раньше, чем многие думают. Просто порой они были слишком смелы для своей эпохи и провалились, но их идеи позже легли в основу того, чем мы пользуемся...

Больше трети офисных сотрудников не отдыхают из-за отсутствия компании

У 12% почти нет свободного времени на что-то, кроме работы....

Редакция Spark.ru: Как в России появилась молочная промышленность: рождение кефира, йогурта, масла и сыра и другие чудеса

...

Zero Trust в облаке: практическое руководство

В этом руководстве рассматривается современный подход к безопасности — Zero Trust Network Access (ZTNA) — и показано, как его реализовать с помощью SPIFFE/SPIRE и OpenID Connect (OIDC). Материала много, по этому я предоставлю его в сухой форме. В основе ZTNA лежит принцип «никогда не доверяй,...

Новое медиа о маркетинге: Unisender запустил «Конверт»

«Стремимся стать главным бренд-медиа о маркетинге в России»....

История о том как абсолютное оружие оказалось никому не нужным

Все началось с того что к нам в офис приехал директор иногороднего филиала. Он подошел ко мне и сказал примерно следующее: “Я переписываюсь с генеральным директором с помощью mail.ru. В переписке мы обсуждаем весьма щекотливые вопросы, связанные, например, с …, ну тебе лучше не знать…. Я бы не...

«Никогда такого не было, и вот опять»: разбираем атаку c эксплуатацией уязвимости в подключаемом модуле Bitrix

Привет, Хабр! Меня зовут Никита Полосухин, я старший системный аналитик центра мониторинга и реагирования на кибератаки RED Security SOC. В этом материале я хочу снова поднять тему важности своевременных обновлений и актуализации версий CMS и их компонентов. В мире ИБ про это знают почти все, но...

«Никогда такого не было, и вот опять»: разбираем атаку c эксплуатацией уязвимости в Bitrix

Привет, Хабр! Меня зовут Никита Полосухин, я старший системный аналитик центра мониторинга и реагирования на кибератаки RED Security SOC. В этом материале я хочу снова поднять тему важности своевременных обновлений и актуализации версий CMS и их компонентов. В мире ИБ про это знают почти все, но...

Avilance: Как Avilance обеспечил 500+ заявок в месяц на Авито для B2B: кейс текстильной компании

...

Обзор электронной книги ОНИКС БУКС Кон-Тики 4: 7.8-дюймовый экран E Ink Carta Plus высокого разрешения, 3/32 Гб памяти

ONYX BOOX Kon-Tiki 4 — новое поколение популярного ридера с 7,8-дюймовым экраном высокого разрешения E Ink Carta Plus с подсветкой и сенсорным управлением, в корпусе из алюминиево-магниевого сплава. Читать далее...

Александр Севостьянов, АО «ДИАЙПИ» (ТМК++): «Если вы данные не контролируете, вы ими не управляете»

Привет, Хабр! У нас есть традиция: периодически делимся рассказами крутых ИБ-специалистов и руководителей, которые на практике реализуют проекты по защите компаний разных отраслей. Сегодня микрофон у Александра Севостьянова, Директора Дирекции по экономической безопасности АО «ДИАЙПИ» - Советника...

Специальный выпуск Apple Pro Weekly News WWDC25

Прокатилась гигантским стеклянным шаром и проскакала по всем ступеням презентация Apple на всемирной конференции разработчиков WWDC25 и хотя сама конференция ещё будет идти до самого 13 числа, уже можно обсудить новинки: iOS 26, iPadOS 26, macOS 26, watchOS 26, tvOS 26 и visionOS 26. А там есть...

Операция Phantom Enigma: бразильские пользователи под ударом вредоносного расширения

В начале 2025 года специалисты группы киберразведки TI-департамента экспертного центра безопасности Positive Technologies обнаружили вредоносное письмо, в котором предлагалось скачать файл с подозрительного сайта. Выявленная цепочка атаки приводит к установке вредоносного расширения для браузера...

Hydroph0bia (CVE-2025-4275) — тривиальный обход SecureBoot в UEFI-совместимых прошивках на базе платформы Insyde H2O

Здравствуй, читатель. В этой статье я расскажу про найденную мной не так давно серьезную уязвимость в UEFI-совместимых прошивках на базе платформы Insyde H2O, которая присутствует в них примерно с 2012 года и (на большинстве существующих ныне систем) продолжает присутствовать. Уязвимость эта...

Трамп разрешил сверхзвуковые полёты над США, а также подписал указы об аэротакси и дронах

Президент США Дональд Трамп подписал серию указов, направленных на укрепление лидерства страны в сфере передовой авиации — включая сверхзвуковые пассажирские перелёты, электрические летательные аппараты вертикального взлёта и посадки (eVTOL), а также дронов. По заявлениям Белого дома, новые меры...

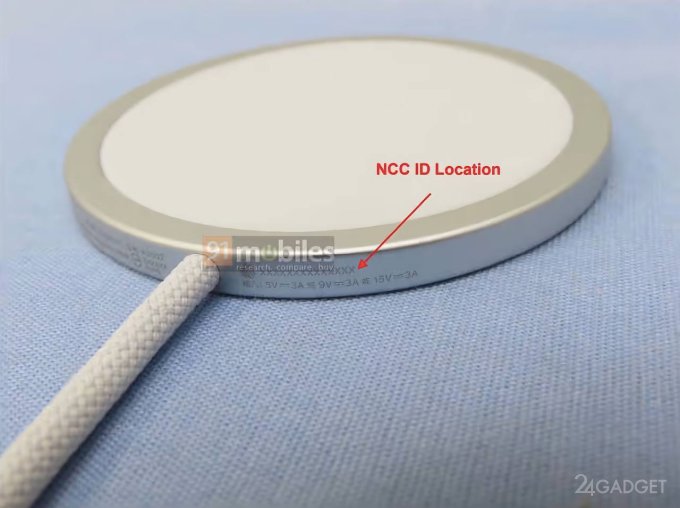

Apple готовит обновлённую версию зарядки MagSafe мощностью 45 Вт (3 фото)

Apple разрабатывает обновлённую версию зарядки MagSafe с поддержкой стандарта Qi 2.2. Информация об этом появилась на сайте тайваньского регулятора NCC, где были замечены модели A3502 и A3503. Это первые устройства Apple с официальной поддержкой Qi 2.2 — стандарта, который предлагает ряд...

Вышла /e/OS 3.0 — мобильная ОС без Google с упором на приватность (2 фото)

Проект /e/OS представил крупное обновление до версии 3.0 своей мобильной системы. Платформа ориентирована на пользователей, которые хотят избавиться от Google-сервисов. Апдейт включает множество доработок, новые функции конфиденциальности и расширенную поддержку устройств....