Samsung Galaxy Z Fold6 проверили на прочность (видео)

Техноблогер Зак Нельсон опубликовал новое видео, в котором проверил на прочность Samsung Galaxy Z Fold6. По сложившейся традиции, смартфон прошёл испытание огнём, сгибанием и острыми предметами, после чего автор YouTube-канала JerryRigEverything вынес свой вердикт....

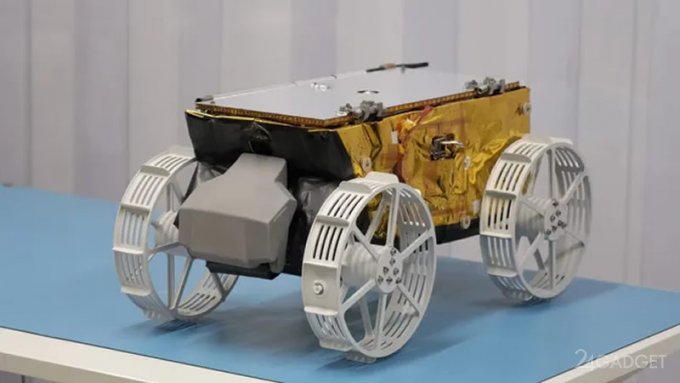

Японская iSpace доставит на Луну миниатюрный 5-кг ровер в этом году

Японская компания iSpace завершила сборку миниатюрного лунохода, который в этом году отправится на Луну. Микроровер, получивший название Tenacious, был разработан европейским подразделением iSpace в Люксембурге и будет отправлен в Японию для интеграции в посадочный модуль Resilience второй миссии...

Хакеры сконструировали лазерное устройство для взлома и исследования чипов

На грядущей конференции Black Hat в Лас-Вегасе сотрудники компании NetSPI — белые хакеры Сэм Бомонт (Sam Beaumont ) и Ларри «Патч» Троуэлл (Larry “Patch” Trowell) — представят недорогое устройство RayV Lite для аппаратного взлома чипов с помощью лазеров. Инструмент RayV Lite — это попытка создать...

В США создали беспроводную зарядку для электромобилей мощностью 270 кВт (видео)

Учёные из ведомства Министерства энергетики США сообщили о мировом рекорде по беспроводной передаче питания. Опытная система передала на аккумуляторы электромобиля Porsche Taycan рекордные 270 кВт мощности, зарядив их на 50 % всего за 10 минут с потерями не больше 5 %. С таким устройством зарядка...

Маруся in the world: Аналитика данных в серфинге: стартап, объединяющий хобби и работу

...

СЕКРЕТНЫЙ МАРКЕТИНГ: Кейс-стади: Как подкаст одного ветерана превратился в бизнес стоимостью в миллион долларов

...

Новее, мощнее и лучше: одноплатник Orange Pi 5 Max. Что за устройство?

Источник Одноплатников становится больше. Часто появляются весьма удачные модели, которые можно использовать как в DIY-проектах, так и на производстве. Сегодня поговорим о новом девайсе — Orange Pi 5 Max. По словам разработчиков, у новинки современный модуль связи, есть поддержка SSD и много других...

[Перевод] Перевод статьи «Injecting Java in-memory payloads for post-exploitation»

В марте Synacktiv описали способы эксплуатации небезопасной десериализации в приложениях, написанных на Java. Позже, команда красных автора столкнулась с Java-приложениями, в которых были обнаружены другие уязвимости, приводящие к исполнению кода. А уже в этой статье автор представил несколько...

Уязвимости Laravel, технология Cookieless и Kerberos-лапша, или Рассказ о том, как мы IDS Bypass 5 решали

Вот и прошли два месяца с окончания Positive Hack Days Fest 2. Несмотря на то что он уже второй год как городской киберфестиваль, все привычные активности остались. Один из конкурсов — IDS Bypass — мы провели в юбилейный, пятый раз. Подводим его итоги и делимся райтапом. Немного статистики: В этом...

Безопасность CI/CD

Обычно, когда начинается разговор о DevSecOps, все сразу вспоминают о необходимости встраивать в конвейер SAST, DAST, SCA инструменты, проводить различные тесты на безопасность приложения и регулярно сканировать работающее в продуктивной среде решение. Но при этом не стоит забывать и о...

Мы построили бесконечный винный фонтан своими руками, потратив всего 6000 рублей. Рассказываю, из чего он сделан

Привет! Меня зовут Леша Штанько, я работаю системным администратором, интегратором и пишу автоматизации в Google App Scripts на JS в AGIMA. Но есть у меня и еще одна ипостась — я активный участник нашего винного клуба. Мы с ребятами дегустируем вина, изучаем их специфику и историю, разбираемся во...

WAF или не WAF? Дайте два! Решаем вопрос защиты веб-приложений

Всем привет. Меня зовут Аскар Добряков, я ведущий эксперт направления защиты бизнес-приложений. Уже больше 15 лет занимаюсь ИБ и три из них – защитой веб-приложений. За это время я часто сталкивался с неоднозначным отношением коллег к Web Application Firewall. В ИБ-сообществе мнения относительно...

Не хомяком единым: игры-кликеры, чьи бренды мошенники используют для угона аккаунтов или кражи крипты

Небывалый ажиотаж вокруг Telegram-приложения Hamster Kombat, в котором с марта этого года уже более 250 миллионов пользователей неистово «тапают хомяка» в надежде заработать криптовалюту, привлек повышенное внимание скамеров. За последние три месяца исследователи F.A.C.C.T. обнаружили более 600...

[Перевод] История Same Origin Policy

В начале 90-х интернет был очень базовым и простым для понимания. По сути, это были два компонента: веб-сервер и браузер. На локальном компьютере вы устанавливали браузер, который, получив URL, отправлял HTTP GET-запрос на сервер, на котором запрашиваемый ресурс. Затем этот сервер отвечал текстом,...

Digital-агентство Marketing 360: Кейс Telegram Ads: как мы привлекли 4454 подписчиков в чат-бот и 479 лидов на курсы подготовки к ЕГЭ и ОГЭ

...

Bug Bounty для новичков: зачем компании платят за взлом своих продуктов и как в этом поучаствовать

Многие IT-компании платят людям за обнаружение уязвимостей и багов в их софте, сервисах, веб-сайтах или инфраструктуре. В обмен на сообщения об уязвимостях исследователи безопасности могут получить вознаграждение, известность и уважение в индустрии, а еще — интересный оффер на работу. Рассказываем,...

Боков Ахмад: Родился ли я предпринимателем? Или небольшая история простого инженера, попавшего в IT

...