Plasma Cash Chain как решение трилеммы масштабируемости в блокчейн

Добрый день, уважаемые читатели! Данная статья посвящена Plasma Cash Chain и проливает свет на следующие темы: трилемма масштабируемости и способы ее решения; структуры данных чайлд чейна и их отображение в рутчейне; реализация ввода в рутчейн; реализация вывода из рутчейна. Компания Opporty...

Smart Business: Хотите стать богатым – научитесь продавать

Как запустить собственный бизнес и научиться продавать, если вы раньше никогда этого не делали. Секретами успешного предпринимательства делится Олег Карнаух....

Как мы внедряли SD-Access, и зачем это понадобилось

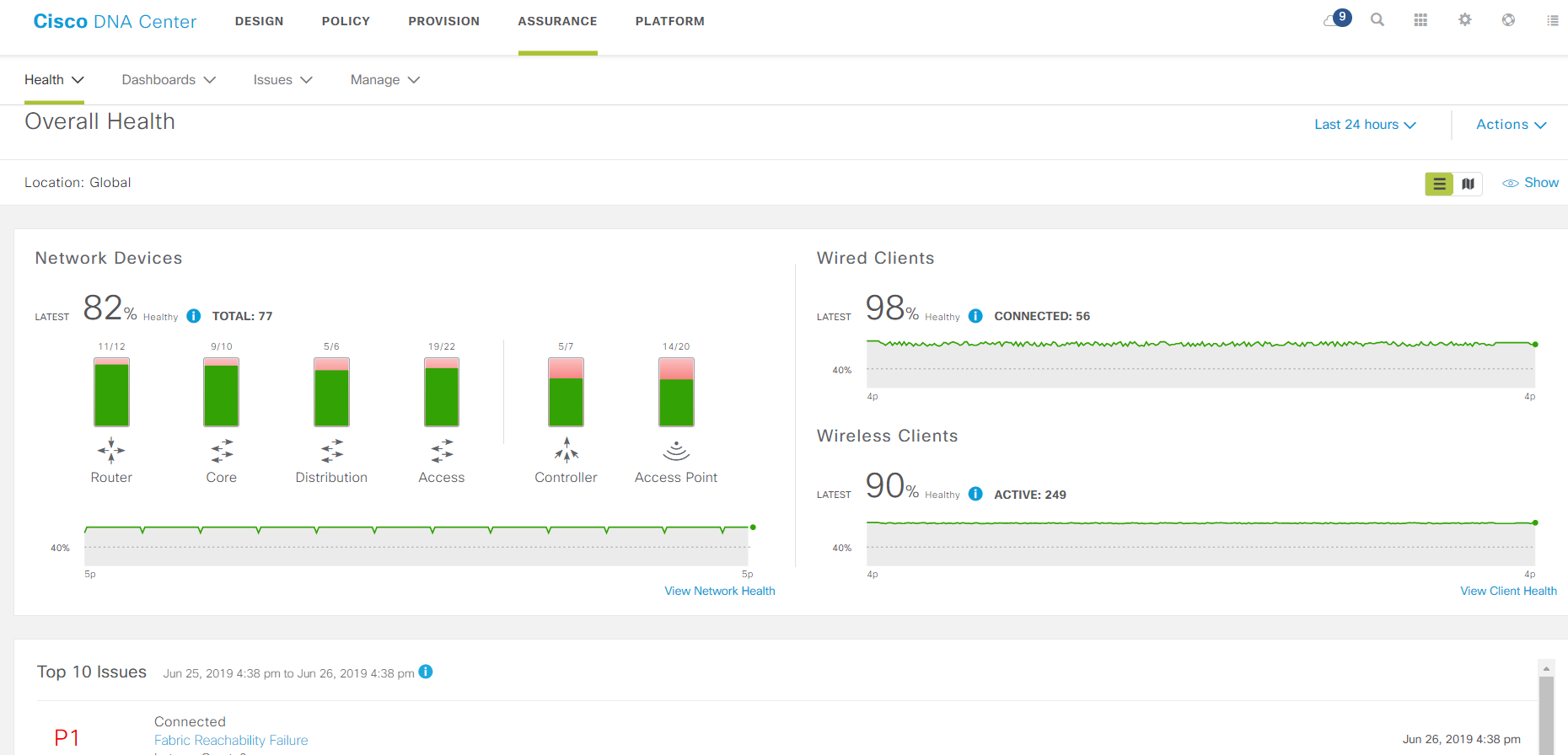

Основная страница мониторинга. SD-Access — это реализация нового подхода к строительству локальных сетей от Cisco. Сетевые устройства объединяются в фабрику, поверх неё строится оверлей, и всем этим управляет центральный компонент — DNA Center. Выросло всё это из систем мониторинга сети, только...

«Стой! Кто идет?». Видеонаблюдение на крыльцо

Вопрос видеонаблюдения в частном секторе всегда стоит остро. И нет вопроса: смотреть или не смотреть? Вопрос стоит: куда и как смотреть! Какими бы ни были прекрасными отношения с соседями, но ничто не заменит беспристрастный взгляд камеры, которая круглосуточно следит за определенной зоной. И одна...

Критическая уязвимость MacOS Mojave активно эксплуатируется злоумышленниками

Киберпреступники активно эксплуатируют уязвимость в MacOS Mojave, которая позволяет обойти Gatekeeper — технологию, обеспечивающую запуск только доверенного программного обеспечения. Читать дальше →...

Технология EDR, как элемент ядерной триады SOC

Для начала, напомним, что такое ядерная триада. Термин этот обозначает стратегические вооружённые силы государства, оснащенные ядерным вооружением. В триаду входят три компонента: воздушный — стратегическая авиация, сухопутный — межконтинентальные баллистические ракеты, морской — атомные подводные...

Редакция Spark.ru: Интернет-магазин на шаблоне: делать или нет

Ведущий SEO-специалист компании Ant-Team.ru, к.т.н., Дмитрий Федосеев подготовил масштабное исследование CMS для интернет-магазинов: в тексте типичные ошибки и кейсы при работе с шаблонами сайтов....

Обзор гарнитур Snom A150, Snom A100M и D

В продолжение серии обзоров продукции компании Snom, сегодня мы познакомим вас сразу с тремя гарнитурами: Snom A150, Snom A100M и D. Читать дальше →...

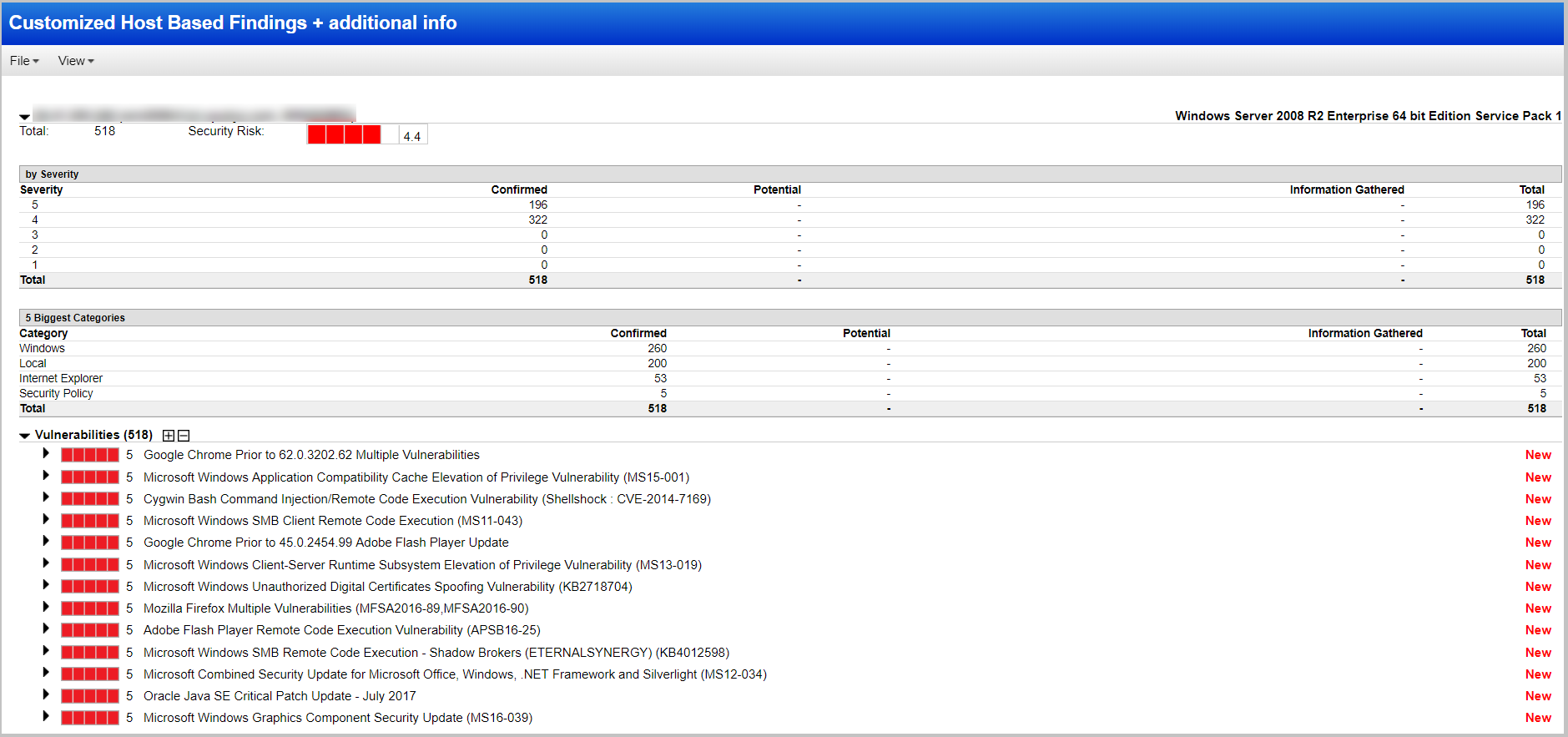

Как я стал уязвимым: сканируем ИТ-инфраструктуру с помощью Qualys

Всем привет! Сегодня хочу рассказать про облачное решение по поиску и анализу уязвимостей Qualys Vulnerability Management, на котором построен один из наших сервисов. Ниже покажу, как организовано само сканирование и какую информацию по уязвимостям можно узнать по итогам. Читать дальше →...

Max Patrol 8. Обзор инструмента для управления уязвимостями

Рано или поздно, в любой компании, которая задумывается об информационной безопасности, возникает вопрос: «Как своевременно обнаружить уязвимость в защищаемой системе, тем самым предотвратив возможные атаки с её использованием?» Согласитесь, отслеживать в ручном режиме, какие уязвимости появляются...

Далее