Проникновение в Jenkins или история одного взлома

Временами получается поучаствовать в разгребании последствий «взломов с проникновением» в чужие ИТ-системы, по итогам одного такого расследования и была написана эта статья. Восстановил для вас полную картину. Читать далее...

Атаки на GitHub-разработчика в 2024 году

Тренд «Platform Engineering», предложенный аналитическими агентствами, стал интересен не только компаниям, которые трансформируют свои процессы, команды и инструменты согласно новым подходам. Этот тренд также интересует и злоумышленников, которые используют возможности платформ разработки для...

Безопасность цепочек поставок ПО. Построение процессов с помощью OSS

Привет, Хабр! Рассказываем об одном из вариантов применения Open Source инструментов Software Supply Chain Security. Коллеги по цеху попросили выложить небольшой его обзор сюда:) Эта статья является краткой текстовой версией моего доклада с конференции PHD2. Если тема вас заинтересует, можете...

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Security Week 2317: подробности атаки supply chain на компанию 3CX

В начале апреля мы писали об атаке на компанию 3CX. Эта атака относится к классу supply chain: в таких случаях не только компрометируется корпоративная сеть жертвы, но и возникает опасность заражения других компаний по цепочке поставок. В данном случае некоторое время с сайта 3CX распространялись...

Security Week 2314: атака supply chain на компанию 3CX

1 апреля компания 3CX, разработчик корпоративного сервиса для телеконференций, опубликовала сообщение о крайне серьезном инциденте. Злоумышленники взломали систему доставки обновлений клиентского программного обеспечения, в результате чего ряд клиентов компании получили вместе с легитимным ПО...

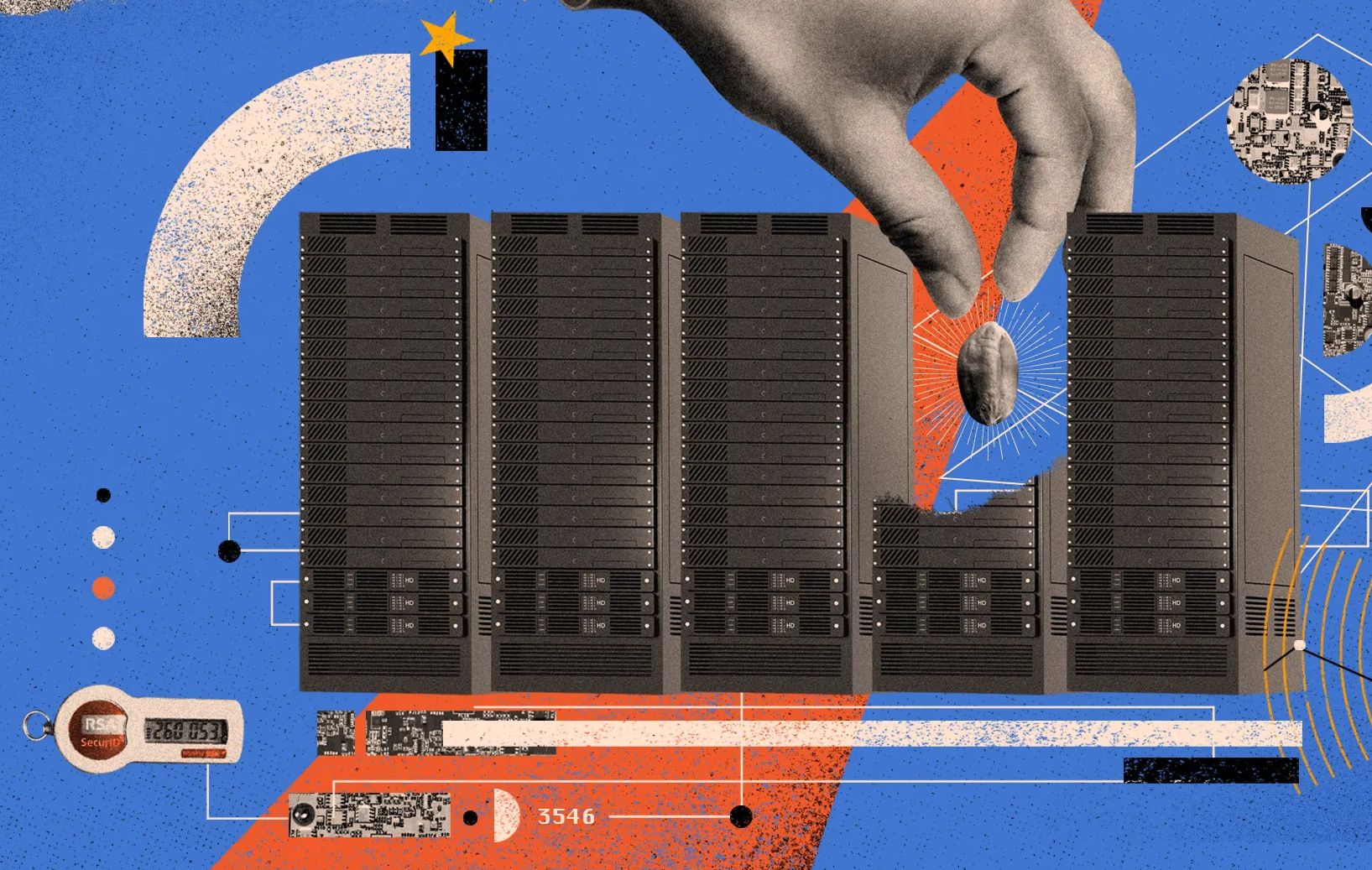

Пришло время рассказать всю правду о взломе компании RSA

У сотрудников компании RSA закончился десятилетний срок действия соглашений о неразглашении (NDA), так что они наконец-то смогли рассказать о событиях, которые случились в 2011 году. Эти события навсегда изменили ландшафт мировой индустрии информационной безопасности. А именно, это было первая в...

Не только лишь удаленка: как атаковали киберпреступники в 2020 году

Ситуация с ИБ в 2020-м напоминала картины Босха и последователей: множество деталей, все горит и не очень понятно, что происходит. Пока компании решали, как перевести всех на удаленку и не парализовать при этом работу, киберпреступники использовали каждый торчащий наружу RDP, каждого застрявшего...

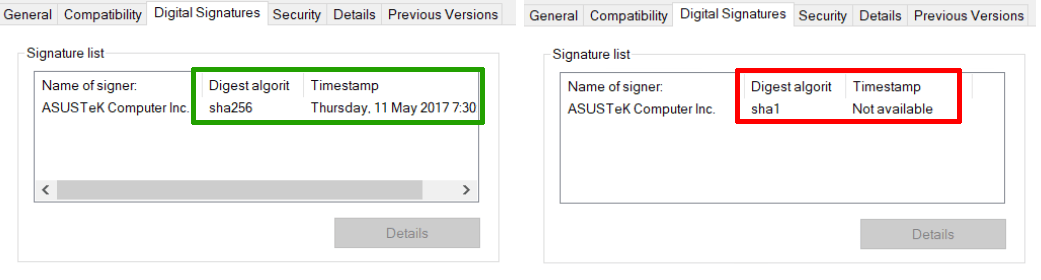

Security Week 18: атака ShadowHammer в деталях

В конце марта издание Motherboard опубликовало статью о потенциальном взломе инфраструктуры компании Asus. Получив частичный доступ к ресурсам компании, злоумышленники смогли распространить среди клиентов, установивших утилиту Asus Live Update для своевременной загрузки новых драйверов, подписанную...

Security Week 17: атаки по цепи поставок

В начале апреля мы обсуждали атаку ShadowHammer на ноутбуки Asus как пример вредоносной кампании с использованием цепочки поставщиков. Атаки на supply chain представляют особый интерес для исследователей и особую опасность для бизнеса именно потому, что компрометируют доверенные каналы связи....