Тирания приложений. Без смартфонов невозможно жить

Всё больше товаров и услуг в нашей жизни доступны только через смартфон. Доходит до абсурда, когда без специального приложения нельзя зарегистрироваться в важных сервисах, завести банковский счёт, взять самокат или вызвать такси, заказать еду, запарковаться, подписать документ или снять квартиру....

Dreamcast VMU vs современные геймерские аксессуары: эволюция «вторых экранов»

Привет любителям консолей! Пока все хотят PC или Xbox, потому что на них поддерживается куча игрушек, раньше тренд задавала Sega. Так Dreamcast VMU стал первым, кто внедрил второй экран прямо в геймпад. Зачем, разве не хватало одного в то время? Но плюсы в виде мини‑игр, телеметрии и скрытого HUD,...

Инфракрасное сканирование микросхем

Перед тем, как использовать неизвестный чип, желательно сначала посмотреть, что у него внутри. Так считает хакер Эндрю «Банни» Хуанг, который разработал технику IRIS (Infra-Red, In Situ) для инфракрасного сканирования микросхем. Дело в том, что кремний прозрачен для ИК излучения с длиной волны...

От BlueBorne до LE Secure: как Bluetooth выжил после самых громких дыр

Bluetooth десятилетиями связывал наши устройства «по воздуху» — от беспроводных наушников до умных замков. Но за это время протокол пережил ряд катастрофических уязвимостей: от BlueBorne, позволяющей атаковать устройства без единого клика, и цепочки дыр в BLE Secure (KNOB, BLESA и другие) ломало...

Форки Firefox. Поднимаем собственный сервер синхронизации

Firefox — последний независимый браузер на собственном движке, который противостоит монополии Chrome. Однако некоторые пользователи недовольны политикой организации Mozilla: она собирает телеметрию, угрожает внедрять ИИ, искать новые источники дохода и использовать персональные данные...

Как работает безопасность, когда никто никому не доверяет — Zero Trust на пальцах

Вы потратили кучу времени на защиту снаружи: двухфакторка, фаерволы, бюрократическая заморочка для каждого. Это всё правильно, но один фишинговый email, одна слабая учётка — и левый юзер уже внутри вашей сети. А дальше: данные HR-отдела, финансовая информация, API — доступ ко всему, потому что...

Первая клавиатура для первого айпада

Первому iPad в этом году стукнет 15 лет — даже трудно в это поверить. И так совпало, что мы с другом решили приобрести очень интересный аксессуар — клавиатуру, которая ещё и док-станцией является. Тогда, 15 лет назад, Apple всё ещё старались делать необычные девайсы, которые будут удобными и...

Как амбиции и маркетинг Nokia уничтожили N-Gage

В середине января Nokia дала «добро» университету Аалто на публикацию огромного архива ранее конфиденциальных документов. Открытие доступа к таким документам очень важно для понимания того, как Финляндия, в отрыве от остального мира, смогла создать свою философию дизайна для портативных устройств....

[Перевод] Все знают, где ты находишься

Недавно я прочитал о масштабной утечке геолокационных данных из Gravy Analytics, благодаря которой стало известно, что более двух тысяч приложений из AppStore и Google Play тайно собирали геолокационные данные пользователей без их согласия. И часто об этом не знали даже разработчики. Я изучил...

Firewall не спасёт

Сгенерировано с помощью GIGA-CHAT Межсетевые экраны издревле применяются для блокирования входящего трафика нежелательных приложений. Обычно для этого создаются правила фильтрации, разрешающие входящий трафик по явно указанным сетевым портам и запрещающие весь остальной. При этом легитимные...

Хакерские утилиты Дидье Стивенса

Дидье Стивенс — бельгийский разработчик и авторитетный специалист по информационной безопасности. Наиболее известен своими инструментами по взлому паролей Windows, анализу документов PDF и внедрению туда вредоносных файлов, в также как автор опенсорсных утилит Didier Stevens Suite: это 140 программ...

[Перевод] Прошивки OpenWrt: атака на цепочку поставок

Несколько дней назад я обновлял сеть своей домашней лаборатории и решил обновить OpenWrt роутера 1. Подключившись к LuCI (веб-интерфейсу OpenWrt), я заметил раздел Attended Sysupgrade и попробовал обновить прошивку с его помощью. В описании говорилось, что он собирает новую прошивку при помощи...

Шифрование для облака: разные подходы

Облачные сервисы по-разному подходят к шифрованию данных на своём хостинге. В некоторых случаях это шифрование не удовлетворяет требованиям безопасности, поэтому приходится брать задачу в свои руки и шифровать файлы самостоятельно. Читать дальше →...

Как пользоваться микрокалькулятором

Подозреваю, что многие здешние читатели начинали своё знакомство с компьютерно-вычислительной техникой вовсе не с планшета, смартфона, ПК или какой-нибудь Денди, а с самого обычного микрокалькулятора. Не инженерного и не программируемого. Плюс, минус, равно. Конечно, многие всю жизнь вполне успешно...

Как сломать сисадмина

На планете Шелезяка всё было просто: злодей подсыпал алмазную пыль в маслёнки, и вот уже роботы выведены из строя и подают сигналы бедствия. На планете Земля, в душных и кондиционированных офисах, на производствах и в больницах, на удалёнке и в серверной злые и порой недалёкие пользователи делают...

Мучаем iPad 2010 года на предмет жизнеспособности

Новые айпады Apple выпускает каждый год. А что из себя представляла самая первая модель, и реально ли ей пользоваться в наше время? Шёл 2021 год, коронавирус всё ещё был актуален. Ну а мне нечего было делать без работы, и как-то подумал: а может всё-таки купить самый первый айпад? Посмотрел...

Радиоэфир без регистрации и СМС

Пост для тех, кто любит радиосвязь, но не радиолюбитель с позывным Меня всегда привлекали рации. В детстве в девяностых покупка для меня была недоступной, а радиокружок, который я посещал, был совсем другого уровня. Мы паяли платы уровня мультивибратора, симулятора звука шарика от пинг-понга и...

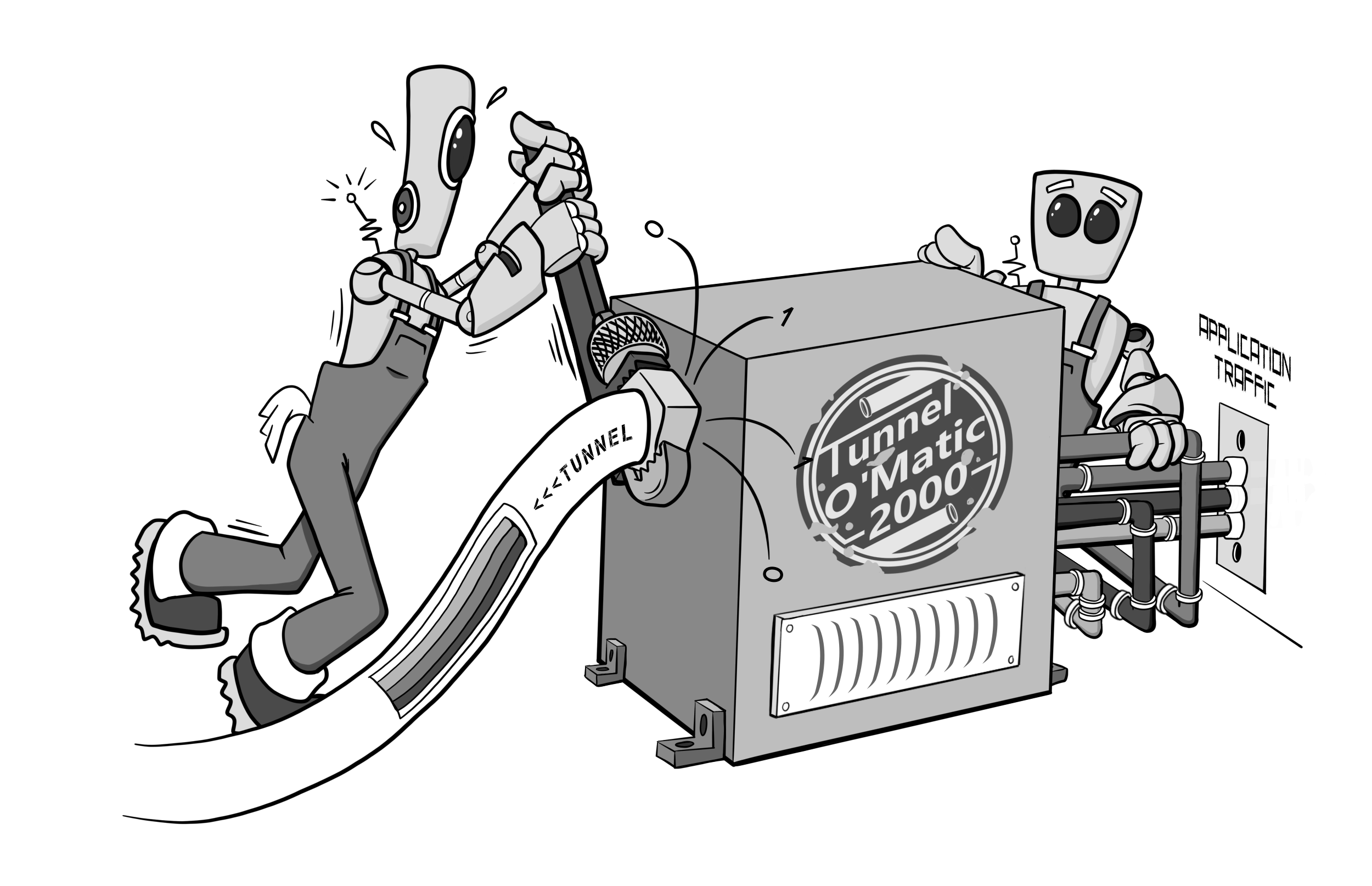

Обнаружение SSH-туннелей по размеру пакетов

Иллюстрация из книги «Справочник киберсантехника» Протокол SSH — очень мощный инструмент, который используется для удалённой консоли или передачи файлов (scp, sftp). Есть менее известная функция перенаправления портов. Такие SSH-туннели используются для пробития файрволов и хорошо скрываются от...

Назад