Три этюда о пиратском софте: как скачанная программа может втянуть вас в киберпреступление

Случалось такое: надо срочно найти утилиту под специфическую задачу, например, «конвертер видео», но точного названия не знаешь и надо гуглить? Другие пытаются сэкономить и сразу используют установщик для пиратского софта. Перейдя по первой же ссылке в поисковой выдаче и обнаружив заветную кнопку...

След протектора: как киберпреступники прятали стилеры в презентации от подрядчика МГУ

"Привет из МГУ. М.В.Ломоносов, Внимание: по рекомендации вашей компании мы выступаем в качестве подрядчика МГУ. М.В.Ломоносова под руководством доктора философских наук. Виктор Антонович Садовничий. Нам нужно ваше предложение по нашему бюджету на 2020 год (прилагается). Подайте заявку не позднее 09...

Основные идеи методов шифрования MIMO-OFDM систем на физическом уровне

Я попытался раскрыть тему простым языком. Мне кажется, чтобы понять этот материал особых знаний не требуется, кроме умения читать тексты на русском и небольшого знания математики. Возможно, где-то я упустил важные детали или рассказал слишком очевидные вещи, но это все ради общедоступности. Не...

Защита конечных устройств с помощью FortiClient EMS

На сегодняшний день довольно быстро набирают популярность решения, направленные на контроль и защиту конечных устройств. Сегодня мы хотим показать вам одно из таких решений - FortiClient Enterprise Management Server: рассмотрим системные требования, процесс установки и базовую конфигурацию. Читать...

[Из песочницы] Как я избавлялся от Google на Android

Недавно на работе получил задачу от руководителя: сделай так чтобы телефон android не сливал данные гуглу. Можете представить мой восторг (и предвкушение) ибо спустя 2 недели тестов я вполне уже чувствовал себя человеком который прошивает телефоны на радиорынке (ничего личного, просто не мой...

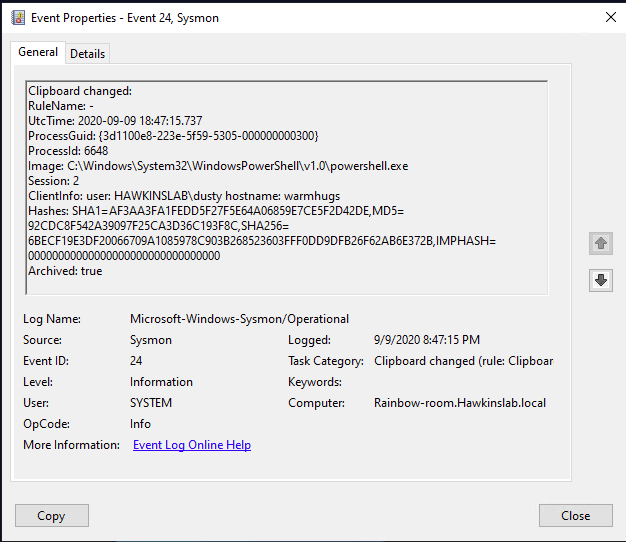

Sysmon теперь может записывать содержимое буфера обмена

О релизе 12 версии Sysmon сообщили 17 сентября на странице Sysinternals. На самом деле в этот день вышли также новые версии Process Monitor и ProcDump. В этой статье я расскажу о ключевом и неоднозначном нововведении 12 версии Sysmon — типе событий с Event ID 24, в который логируется работа с...

«Здесь нельзя заскучать»: как работается в региональных филиалах Solar JSOC

Сегодня наш центр мониторинга и реагирования на кибератаки Solar JSOC отмечает День рождения. Нам исполняется 8 лет! В далеком 2012-м, когда мы были совсем маленькими (команда Solar JSOC насчитывала 6-7 человек в Нижнем Новгороде и столько же в Москве), на рынке ИБ никто толком не знал, что такое...

CSI Linux: linux-дистрибутив для кибер-расследований и OSINT

В начале этого года вышел в свет очередной линукс-дистрибутив для проведения кибер-расследований и OSINT под именем CSI Linux Investigator. Читать дальше →...

Токсичные ярлыки в Windows: старый артефакт, не забытый хакерами, но частично забытый криминалистами

В одной из прошлых статей мы рассказывали о таком криминалистическом артефакте, как Windows 10 Timeline, об утилитах для его анализа и о том, какие сведения из него можно извлечь при расследовании инцидентов. Сегодня мы поговорим о ярлыках Windows. Игорь Михайлов, специалист Лаборатории...

Обмани меня, если сможешь: особенности проведения социотехнического пентеста

Представьте себе такую ситуацию. Холодное октябрьское утро, проектный институт в областном центре одного из регионов России. Кто-то из отдела кадров заходит на одну из страниц вакансий на сайте института, размещенную пару дней назад, и видит там фотографию кота. Утро быстро перестает быть скучным…...

Эксплуатация xss уязвимости

Эксплуатация xss уязвимости Данная статья описывает применению xss уязвимости: Кража токена Кража окружения Изменения контента сайта Получения доступа к системе хостинга Читать дальше →...

Статический анализатор кода PVS-Studio как защита от уязвимостей нулевого дня

Угроза нулевого дня (англ. zero day) – это термин, обозначающий уязвимости, допущенные при разработке, которые еще не были обнаружены. Такие уязвимости могут использоваться злоумышленниками, что в итоге затронет и репутацию компании. Перед разработчиками стоит задача максимально сократить...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

У вас завелся ботнет… (или как я начал бояться ФБР)

Мне нравятся ботнеты. Нет, не делать (это плохо), а изучать! Сделать ботнет, на самом деле не так сложно (сложно сделать, и при этом НЕ сесть за #). Куда более интересная задача — получить контроль над чужим ботнетом и обезвредить его. Работая в данном направлении, я обнаружил сервер в составе...

Снифферы, которые смогли: как семейство FakeSecurity заразило онлайн-магазины

В декабре 2018 года, специалисты Group-IB обнаружили новое семейство снифферов, получившее название FakeSecurity. Их использовала одна преступная группа, заражавшая сайты под управлением CMS Magento. Анализ показал, что в недавней кампании злоумышленники провели атаку с использованием вредоносного...

Охота за ошибками, Blind-XSS и лисьи хитрости

Лисы знают толк в охоте :) Многие наверняка уже слышали о BugBounty, поиске уязвимостей с вознаграждениями и сопутствующих историях об этом. Я, как один из «охотников за ошибками», начал свой путь чуть больше года назад на площадке HackerOne. За это время мне удалось многое узнать о различных видах...

Совместные курсы Group-IB и Belkasoft: чему научим и кому приходить

Алгоритмы и тактика реагирования на инциденты информационной безопасности, тенденции актуальных кибератак, подходы к расследованию утечек данных в компаниях, исследование браузеров и мобильных устройств, анализ зашифрованных файлов, извлечение данных о геолокации и аналитика больших объемов данных...

Далее