Обезопасить, удержать, сохранить. Выгрузка трафика анонимной сети как свойство отложенной маршрутизации в HLT

Сохранение анонимного трафика HLS для последующего реиспользования. Читать далее...

[Перевод] TLS 1.3, только игрушечный

Привет! Недавно я думала о том, насколько интересно изучать компьютерные сети, создавая рабочие версии реальных сетевых протоколов. Мне пришло в голову, почему бы после создания своей версии протоколов traceroute, TCP и DNS не воплотить в жизнь TLS? Могу ли я сделать вариант TLS и больше узнать о...

Обзор шифра Хилла

В современном мире, полном информационных технологий, мы доверяем свои данные интернет – сервисам. Разумно предположить, что доступ к этим данным должен иметь только определенный круг лиц. Как раз для этого и существует шифрование. Шифрование – это кодирование информации, процесс использующийся для...

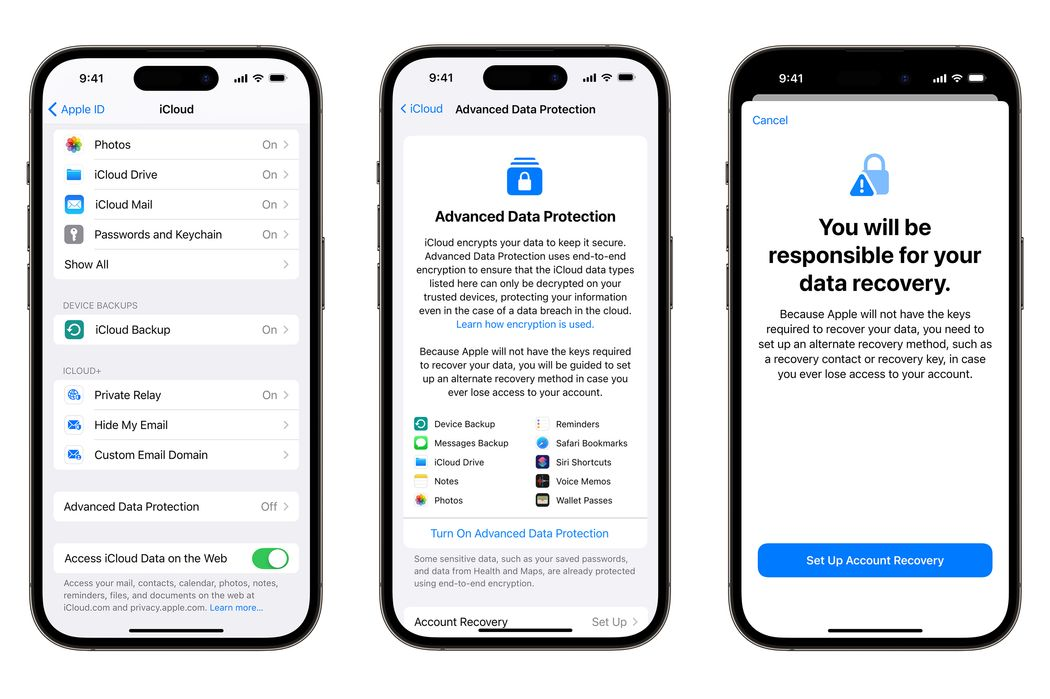

Security Week 2250: защита данных пользователей Apple

7 декабря компания Apple сообщила о серьезных изменениях в вопросах защиты данных, загружаемых в облачную систему (официальное сообщение, подробная статья в издании Wall Street Journal, новость на Хабре). Главное изменение, которое станет доступно пользователям в начале следующего года, — это...

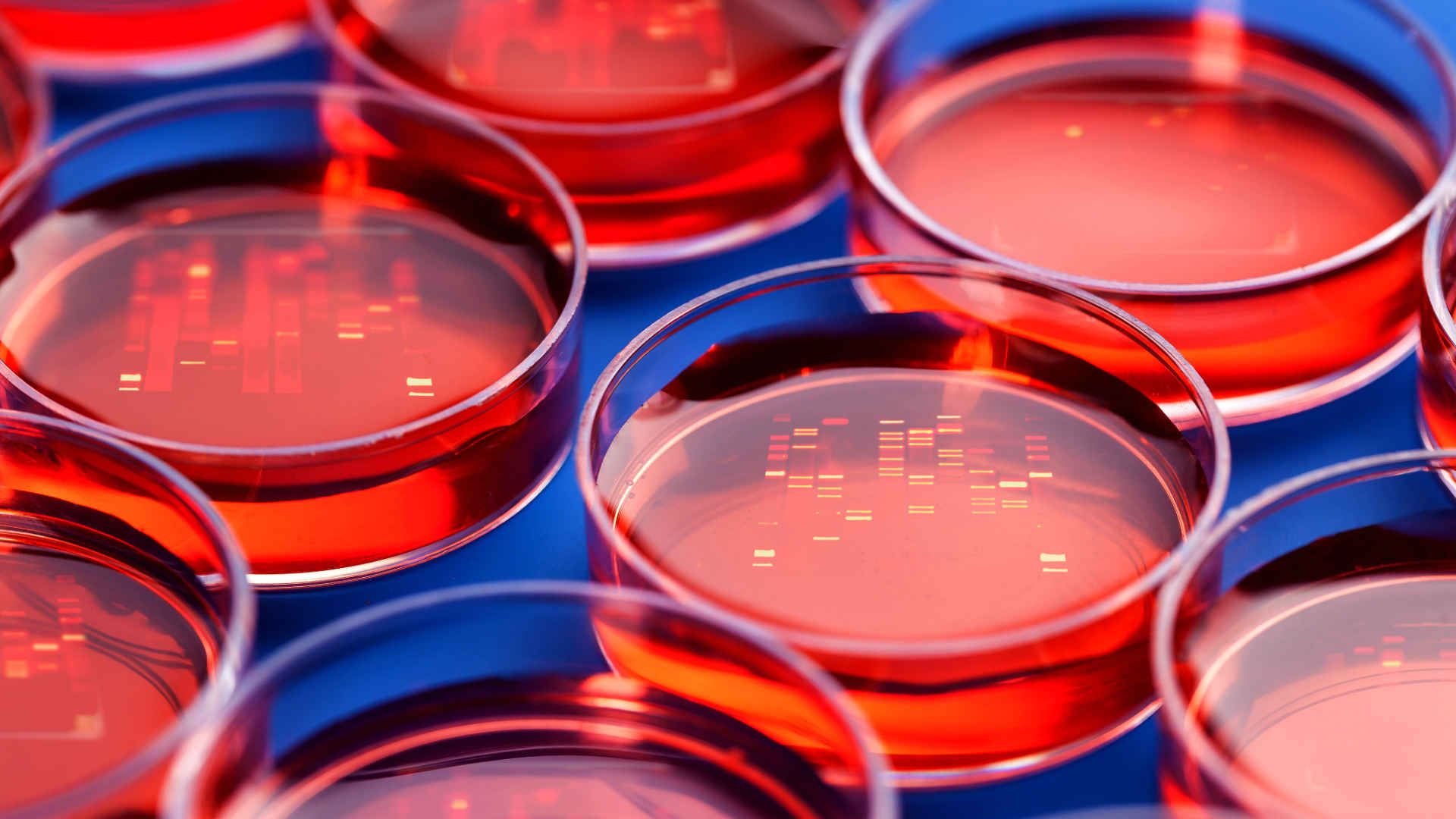

Послание в чаше Петри: кодирование сообщений с помощью бактериальных паттернов

В былые времена люди без иронии и преувеличения называли самым ценным ресурсом информацию. И чем ценнее информация, тем лучше она должна быть сокрыта от любопытных глаз и ушей. Этот тезис как никогда актуален в наши дни. Сопряжение реального и цифрового миров привело к тому, что множество данных,...

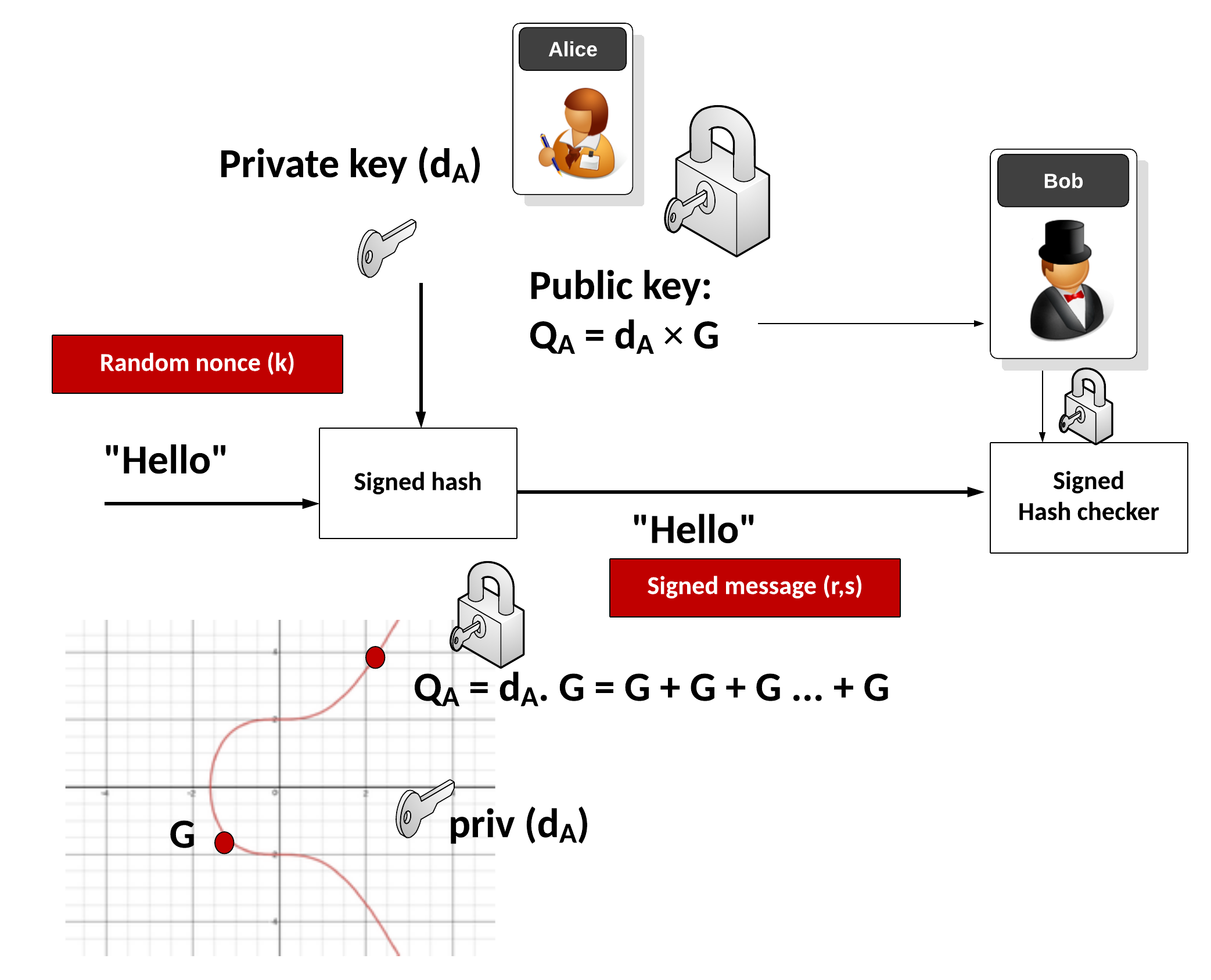

Шифрование сертификатов TLS — как формируется цифровая подпись

По оценке независимой исследовательской и консалтинговой компании Frost & Sullivan, TLS-сертификаты от GlobalSign обеспечивают максимально надёжное шифрование. В том числе за это GlobalSign получила в сентябре 2022 года награду 2022 Global Competitive Strategy Leadership Award. Но возникает вопрос,...

Право на шифрование — как обстоят дела в мире

В прошлый раз мы обсуждали алгоритмы шифрования, которые подготовят вычислительные системы к квантовому будущему. Сегодня мы в T1 Cloud решили продолжить тему и поговорить о настоящем — дать контекст, в котором технологии шифрования обсуждают на законодательном уровне в разных странах. Читать далее...

Шифруем передаваемые на сайт данные с алгоритмом на основе хаотической системы Лоренца

Привет! Меня зовут Михаил, работаю в компании DataLine сетевым инженером. По специальности я радиофизик, но со школьной скамьи интересуюсь криптографией. В этом году научная работа в университете помогла совместить два этих интереса. Я посвятил свое исследование применению теории хаоса и задался...

Построение архитектуры при интеграции алгоритмов шифрования в приложении для финансового учета

Привет! Меня зовут Алексей, я — разработчик. Здесь я расскажу о недавнем кейсе, в рамках которого мы реализовали нетипичное решение для обеспечения безопасной обработки данных. А также, сколько времени ушло на выбор оптимального архитектурного решения, и почему мы остановились на сложном в...

Постквантовая криптография как новый стандарт

Недавно NIST опубликовал итоги конкурса по разработке алгоритмов постквантовой криптографии. Были отобраны четыре алгоритма, из которых три относятся к схемам электронной подписи и один — к схемам инкапсуляции ключа. Вместе с нашими экспертами-криптографами разбираемся, какой вклад в развитие...

Что там с квантово-устойчивой криптографией

В начале июля институт NIST одобрил четыре защищенных алгоритма. В блоге T1 Cloud мы рассказываем про облачные технологии, разработку и информационную безопасность. Поэтому сегодня мы решили подробнее поговорить о новых алгоритмах — обсудить принципы работы, мнение сообщества и перспективы...

SRAM PUF. Внедрение уникальных ID по «цифровому отпечатку» микросхем

В прошлой статье упоминалось, что у современных производителей устройств IoT система PKI внедряется непосредственно на заводе. То есть прямо на конвейере. Каждое устройство получает уникальный ID и сертификат, по которому выполняется идентификация и аутентификация этого конкретного девайса на...

Автоматическая установка сертификатов S/MIME для корпоративных пользователей

По статистике, 91% кибератак начинается с фишинга. Жертва получает письмо с поддельным именем и адресом. Это основная уязвимость, которую хакеры эффективно используют уже сорок лет, с момента изобретения email. S/MIME (Secure/Multipurpose Internet Mail Extensions) — стандарт для шифрования и...

Найти всё, что скрыто. Поиск чувствительной информации в мобильных приложениях

Привет, Хабр! Многим из вас я уже знаком по предыдущим статьям. Меня зовут Юрий Шабалин. Мы вместе с командой разрабатываем платформу анализа защищенности мобильных приложений. Сегодня я расскажу о том, на что обратить внимание при поиске и анализе чувствительной информации в приложении, как ее...

Без патча и протокола: какие уязвимости чаще всего встречаются в корпоративной инфраструктуре

Последнее время ни дня не проходит без новостей о новых найденных уязвимостях в том или ином ПО. И если раньше с момента их публикации до эксплуатации проходило 1,5 – 2 года, сегодня – уже пара часов. Мы регулярно проводим сканирование инфраструктуры для разных компаний, и не понаслышке знаем,...

Шифрование информации в Linux

С зарождением цивилизации появилась необходимость передачи информации между людьми. При чём таким способом, чтобы эта информация не стала доступной третьим лицам. Читать далее...

Импортозамещение. 5 российских сервисов в области информационной безопасности

В России остановили работу множество компаний, предоставляющие сервисы в области информационной безопасности: Cisco, Fortinet, Norton, Avast, AWS и другие. Вместо защиты, любое зарубежное ПО сейчас — это потенциальная уязвимость. Ниже пять сервисов, которые включены в реестр российского ПО, поэтому...

Где хранить секретные файлы на случай БП

Всю информацию человека можно разделить по степени важности, примерно так: системные бэкапы (важность 1/10); текущие рабочие файлы (3); личный архив: фотографии, видео (6); копии бумажных документов (8); секреты: ключи, пароли, кошельки (10/10). Терять файлы всегда неприятно. Поэтому мы делаем...