[Перевод] $2200 ATO, который большинство охотников за багами упустили, слишком рано отказавшись от цели

Охота за багами – это смесь как технических навыков, так и упорства с любопытством. Иногда самые простые баги остаются незамеченными из-за простых предположений. Эта история не о каком-то революционном эксплойте; она о терпении и о том, почему всегда стоит доводить дело до конца. Цель: Простой вход...

[Перевод] Создание Powershell Shellcode Downloader для обхода Defender (Без обхода Amsi)

Сегодня я покажу, как модифицировать powershell shellcode runner для загрузки и выполнения нагрузки в обход Windows Defender. Я буду использовать shellcode runner, который применял ранее: https://github.com/dievus/PowerShellRunner/blob/main/runner.ps1 Для демонстрации я использую виртуальную машину...

Самые дерзкие фишинговые схемы 2024 года, которые сработали

Звонки с предупреждениями о подозрительных операциях по счету или последнем дне обслуживания мобильного номера — уже классика фишинга. Но если вы думаете, что фантазия и способности мошенников на этом заканчиваются, то нет. 2024 год «подарил» нам несколько потрясающих случаев, когда жертвами...

Взлом паролей методом брутфорса, уязвимой машины в Kali GNU/Linux с hydra, medusa, ncrack — просто

Всех приветствую читатели Хабра! Сегодня я поведую о том как установить, настроить, и эксплуатировать уязвимости заранее уязвимой машины Metasploitable2-Linux. В данной статье я скорее даже поделюсь своим опытом взлома уязвимого хоста в виртуальной машине. Но для начали правовая информация: Данная...

Первые признаки хакерского проникновения в сеть, или как понять, что вас взломали

В этом году я снова посетил киберфестиваль Positive Hack Days. И, как водится, взял много интервью на разные темы в области кибербезопасности. Одним из них был разговор с руководителем сетевой экспертизы в продукте PT NAD (PT Network Attack Discovery) компании Positive Technologies Кириллом...

Социальная инженерия или как усилия безопасников разбиваются о человеческий фактор

Специалисты по информационной безопасности создают системы, которые противостоят кибератакам. Они внедряют фаерволы, настраивают мониторинг, пишут политики безопасности и обучают сотрудников. Это мощная защита от внешних угроз. Но есть одна уязвимость, которая сводит на нет все усилия специалиста —...

Ему не место на помойке: хакаем 15-летний электронный переводчик и пишем под него приложения

Дисклеймер: Статья очень подробная и во всех красках "простым языком" описывает процесс хакинга и программирования под такой необычный девайс. Так что даже если вас не интересуют электронные переводчики и минипк, статья может оказаться для вас занимательной! Я всегда любил находить новые применения...

Пару ласковых о Telegram

Tелеге на вас плевать, даже если вы платите ей деньги. Привет, друзья! Я пользуюсь Телегой почти с момента ее появления в далеком 2013 году. Последние два года покупаю премиум. Несколько раз дарил премиум друзьям. Наивно полагал, что Телега заботится о своих пользователях, особенно платных. В целом...

Истории взлома email. Кому это нужно и сколько стоит

Взлом email — прежде всего целевая атака. А еще это старая, дешевая и традиционно популярная услуга в даркнете. Мы решили выяснить, за какую сумму можно заказать взлом чужого ящика и как злоумышленники обычно достигают цели. Обзор «рынка» услуг, свежие примеры атак на корпоративные email-аккаунты...

Лучшие бесплатные ресурсы для изучения этичного хакинга и кибербезопасности

Информационная безопасность (ИБ) или кибербезопасность – это одна из самых важных и актуальныхобластей современной науки и технологий. В условиях постоянного развития интернета, киберпреступности и глобальной информатизации, специалисты по информационной безопасности востребованы как никогда. ИБ...

Без про-v-ода. Поднимаем точку доступа ловушку, тестируем сети на проникновение

Введение Снова рад приветствовать всех читателей статьи! Продолжаю рубрику "Без про-v-ода" в которой я рассказываю про беспроводные технологии, сети, устройства, их эксплуатацию и тестирование на безопасность. Сегодня хочу рассмотреть с вами так же некоторые инструменты для тестирования на...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

Как взламывают биометрию и заставляют нейросети придумывать способы атак: топ-6 докладов с PHDays о ML и AI

Машинное обучение — особенно генеративные нейронные сети, такие как ChatGPT, — меняет мир нечеловеческими темпами. Разработчиков на некоторых дистанционных собеседованиях просят направить веб-камеру на рабочее место и клавиатуру, чтобы понимать, самостоятельно ли соискатель выполняет задания....

История любви или как мы «взломали» телеграмм бота анонимных вопросов

Статья о том, как нам разбили сердце и о том, как обычная кнопка может стать главным фактором деанонимизации пользователя, который прислал вам сообщение в бота анонимных вопросов. Читать далее...

Это не игрушки. Game vulnerabilities как угроза для работодателя

Баги и уязвимости в компьютерных играх встречаются часто, особенно если они вышли давно. И это логично: разработчикам выгоднее вкладываться в новые проекты. В итоге любимые игры постепенно превращаются в плацдарм для хакинга. Под прицел попадают все: сами разработчики, пользователи и даже их...

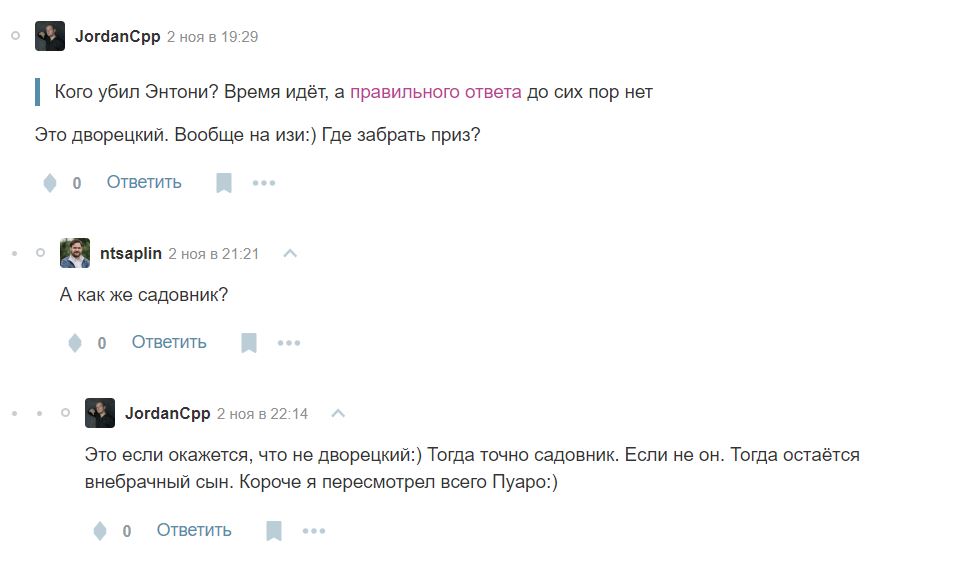

Кого на самом деле убил Энтони: разбор полётов

Череп снова вернулся и в этот раз организовал нечто масштабное. Хакеру понадобилась сильная команда для взлома государства F и он пригласил всех желающих попробовать стать его напарниками в этом деле. Волнует лишь один вопрос…. Кого же убил Энтони? Читать дальше →...

Как стать хакером для «самых маленьких»

Добрый вечер ребята, листая хабр я заметил тенденцию к отсутствию качественного, авторского, и связанного с IT контента, поэтому расскажу о том кто такой хакер, опишу несколько приёмов читерства, и попробую дать представление об этом легендарном термине (разумеется в рамках моих способностей)....

Под покровом невидимого: искусство тестирования на проникновение

В современном информационном обществе, где цифровые технологии прочно вошли в нашу повседневность, безопасность данных и защита персональной информации стали одной из самых актуальных проблем. В этом контексте, все больше организаций прибегают к использованию тестирования на проникновение —...