Кликджекинг по двойному щелчку. Новый приём обманного UI

Кликджекинг (подделка UI) — известный приём обмана пользователей интернета, когда поверх видимой страницы располагается невидимый слой, куда загружается фальшивка. То есть пользователю кажется, что он вводит пароль на доверенной странице, но на самом деле вводит его в стороннюю форму, которая...

[Перевод] Взлом гиганта: как я нашел уязвимость в поддомене Google и попал в «зал славы» багхантеров

Будни багхантера — это непрерывная охота за уязвимостями, успех в которой зависит не только от опыта и навыков, но и от банального везения. Недавно мне попалась по-настоящему крупная добыча: я обнаружил XSS-уязвимость (межсайтовый скриптинг) в одном из поддоменов Google. В статье расскажу, как мне...

[Перевод] Ладья на XSS: как я хакнул chess.com детским эксплойтом

Шахматы – это одно из многих моих хобби, за которыми я провожу свободное время, когда не ковыряюсь с какой-нибудь электроникой. При этом играю я так себе, и когда мне изрядно надоело проигрывать, я решил заняться тем, что у меня получается гораздо лучше… хакнуть систему! В этой статье я расскажу о...

Не тратьте время на санацию ввода. Лучше экранируйте вывод

Время от времени мы слышим в кругу разработчиков разговоры о “санации пользовательского ввода” с целью предотвращения атак с использованием межсайтового скриптинга. Эта техника, хоть и придумана из лучших побуждений, приводит к ложному чувству безопасности, а иногда и искажает совершенно корректный...

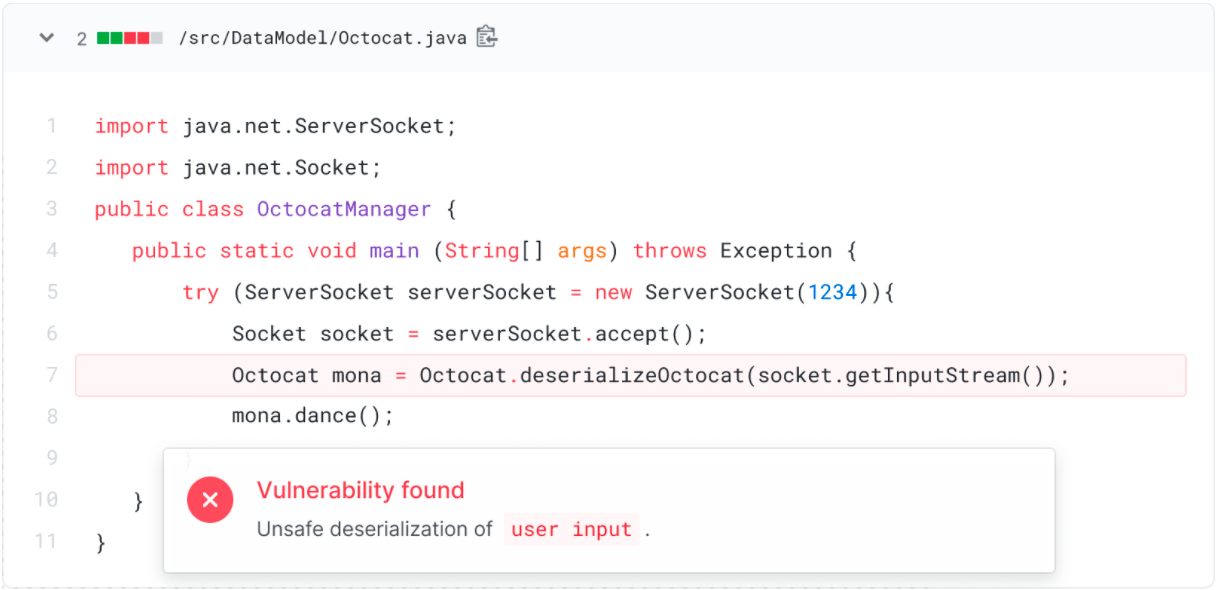

GitHub запустил статический анализ кода на уязвимости

После обширного тестирования GitHub открыл в открытом доступе функцию сканирования кода на уязвимости. Любой желающий может запустить сканер на собственном репозитории и найти уязвимости до того, как они пойдут в продакшн. Сканер действует для репозиториев на C, C++, C#, JavaScript, TypeScript,...