Информационная безопасность облаков: как выполнить все требования законодательства

Реализовать требования ИБ и защитить данные в публичном облаке можно! Но давайте разберемся, на ком должна лежать ответственность за выполнение требований закона? Может ли клиент просто купить инфраструктуру в облаке и всю ответственность передать провайдеру облака – а самостоятельно ничего не...

Оценочный уровень доверия (ОУД4) и ГОСТ Р ИСО/МЭК 15408-3-2013. Разработчик

Вторая статья цикла, посвященного ОУД, рассказывает о проблеме с позиции разработчика прикладного ПО (или заказчика, который должен получить гарантии безопасности конечного продукта). Давайте ненадолго абстрагируемся от ОУД. Представьте, что вы разработчик и создаете приложение для финансовых или...

Дайджест киберинцидентов Acronis #5

Доброе утро, Хабр! Мы подготовили очередной дайджест киберинцидентов. В этом выпуске мы поговорим о попытках Microsoft остановить целевые атаки, об архивировании вредоносного ПО для обхода защиты, криптоджекинге под Linux, опасностях фишинга и миграции распространенных угроз для Windows на...

Работа над ошибками: отчет IT-отдела команды Навального

21 июля хабра-пользователь grumpysugar опубликовал статью о найденной им уязвимости в инфраструктуре нашей команды. Уязвимость действительно существовала, и мы ее устранили. Но если вы видите информацию о новых утечках из нашей базы данных, знайте, что это обычный вброс, не имеющий ничего общего с...

Как ФБК* сами слили все данные оппозиции в открытый доступ

Привет! Здесь я хочу указать на возможную причину, почему были слиты данные зарегистрировавшихся в УГ и предупредить, что ФБК* на несколько недель в июне была открыта, как эта калитка в меме. Читать далее...

Закон Яровой и ботнеты: почему операторам важно мониторить трафик на предмет DDoS

Операторы должны хранить трафик абонентов в течение определенного времени. Это закон, так что мы не будем вдаваться в рассуждения насчет его целесообразности или экономической составляющей. А поговорим о том, как трафик от зловредов может существенно увеличить расходы операторов на его хранение....

Подходы к расчету совокупной стоимости владения и эксплуатации комплексных систем безопасности

В современной корпоративной и государственной жизни невозможно избежать встречи с автоматизированными системами. Каждый из нас является пользователем как минимум 2-3 из них. Кроме того, некоторые в той или иной мере выступают владельцами существующих или проектируемых систем в части определения...

Как хранить пароли если ты ПАРАНОИК?

Здорова, Хабрчане! Недавно мне на глаза попадалась публикация на Хабре про сервер взлома паролей с кучей GPU. Ссылку я добросовестно где-то профукал, но помню, что в статье говорилось про феноменальную скорость перебора паролей на этом «девайсе». Что 8-значный пароль по полной раскладке клавиатуры...

Update Tuesday: Microsoft выпустила июльские обновления безопасности

Microsoft выпустила плановые обновления безопасности, закрывающие 117 уязвимостей, из них 13 уязвимостей были классифицированы как «Критические» и 103 уязвимости как «Важные». Среди закрытых было 9 уязвимостей нулевого дня (0-day): 5 уязвимостей были обнародованы публично, но не использовались в...

Ирония бэкапа: успешный бизнес-план для катастрофы

«С нами это никогда не случится...» 1. Бэкап имеет значение: не игнорируйте это Почему резервное копирование и восстановление данных в наше время так важны? Не будем утомлять вас длинными рассуждениями о том, что данные в наше время стали новым золотом. Лучше сразу перейдем к конкретному примеру....

Интеллектуальная защита от DDoS-атак Layer 7

С распределенными атаками типа «отказ в обслуживании» (DDoS) в последние годы сталкивались компании практически из всех отраслей экономики. Они используются хакерами довольно давно, и чрезвычайно эффективно могут остановить работу публичных ресурсов компании. В результате — финансовый ущерб и...

Защищаем кибергород с PT Application Firewall: полезные правила для обнаружения хакеров

Всем привет! Ранее мы делились итогами работы песочницы PT Sandbox на The Standoff. Продолжаем традицию — теперь черед PT Application Firewall. Посвящаем этот материал истории о том, как на кибербитве отработал наш межсетевой экран уровня приложений. Мы расскажем, как глобальный SOC The Standoff,...

Настройка Двухфакторной аутентификации Zextras для Zimbra OSE

Одним из наиболее значимых нововведений в Zextras Suite стало появление функции двухфакторной аутентификации, позволяющей защитить учетные записи пользователей от несанкционированного доступа в случае, если их логин и пароль окажутся скомпрометированы. Благодаря этому Zimbra OSE при использовании...

Онлайн-конференция KasperskyOS Night: доклады о нестандартных задачах

Во всём мире найдётся немного компаний, разрабатывающих свою ОС с нуля (то есть не просто вариант Linux). Поэтому у каждой из них есть что рассказать: там занимаются задачами, с которыми обычный прикладной разработчик не сталкивается. Слушать их рассказы можно и из теоретического интереса («а как у...

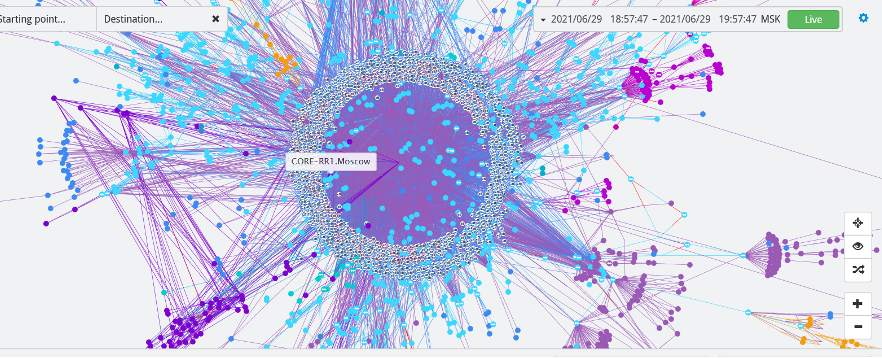

Кто копает под мой MikroTik?

В статье обобщены результаты работы honeypot на базе Cloud Hosted Router от MikroTik, поднятого на ресурсах отечественного провайдера RUVDS.com и намеренно открытого для посещения всему интернету. Устройство подвергалось многократному взлому со стороны известной с 2018 года малвари Glupteba....

Приглашаем на летнюю конференцию KasperskyOS Night

Хотите подробнее узнать, как выглядит кибериммунная система KasperskyOS с точки зрения разработчика или специалиста по кибербезопасности и как писать под нее приложения? Тогда приглашаем вас 7 и 8 июля на онлайн-конференцию KasperskyOS Night 2021 Summer Edition по созданию кибериммунных IT-решений...

К вам ползет Snake: разбираем новый кейлоггер

В конце прошлого года в руки аналитикам CERT-GIB попал любопытный образец ВПО — Snake Keylogger. Хотя справедливости ради заметим, что изучаемый объект являлся скорее стилером, так как KeyLogger — лишь часть его функционала, отвечающего за логгирование нажатий клавиш на клавиатуре. "Пойман" был...

Получаем полную версию Microsoft Exchange. Исследуем, как мир ставит обновления

Перед тем, как я расскажу о своем исследовании, объясню, чем оно было обусловлено. В мае мы запустили альфа-версию сканера интернета – Netlas.io. Этот сервис – наша собственная разработка, которой мы занимались последние месяцы. В двух словах о том, что это. Netlas.io — это своеобразный технический...