DevSecOps by Swordfish Security. Часть вторая

Продолжение статьи про комплексный подход реализации DevSecOps. В первой части были рассмотрены индустриальные вызовы, цели и задачи инструментов класса ASOC, Оркестрация и Корреляция. Первая часть: https://habr.com/ru/company/swordfish_security/blog/596817/ Читать далее...

DevSecOps by Swordfish Security. Часть первая

Меня зовут Юрий Сергеев, я основатель и управляющий партнер в Swordfish Security. С 2017 наша компания активно занимается проблематикой построения процессов разработки защищенного ПО (Secure Software Development Lifecycle). За прошедшие годы нам посчастливилось реализовывать поистине уникальные...

[Перевод] Как проверить, зависит ли Java проект от уязвимой версии Log4j

Если ваше приложение использует Log4j с версии 2.0-alpha1 до 2.14.1, вам следует как можно скорее выполнить обновление до последней версии (2.16.0 на момент написания этой статьи - 20 декабря). Log4j уязвимость отслеживаться как CVE-2021-44228 (также известный как Log4Shell) позволяет...

Compliance-дайджест: изменения законодательства в области ИБ за ноябрь 2021 года

В нашем ежемесячном compliance-дайджесте собраны ключевые изменения требований регуляторов по информационной безопасности за ноябрь 2021 года. Для вашего удобства все новости разбиты на 9 блоков: персональные данные, защита информации, биометрические персональные данные, сертификация средств защиты...

На Бали без рисков информационной безопасности

Нынешние условия удалёнки дарят возможность совмещать работу c живописными видами из любой точки мира. Правда, бонусом с тропическим бризом вы получаете тележку с дополнительными рисками безопасности для корпоративных данных. Для того чтобы успешно практиковать работу в условиях all inclusive...

Patch Tuesday: Microsoft выпустила декабрьские обновления безопасности

Microsoft выпустила плановые обновления безопасности для закрытия 82 уязвимостей, 7 из которых были классифицированы как критические. Среди прочих 6 уязвимостей были обнародованы публично (0-day), а эксплуатация 1 уязвимости была зафиксирована в реальных атаках. Максимальный рейтинг по шкале CVSS...

Проект 2030: киберугрозы для подключённого мира

Люди предпочитают жить сегодняшним днём, но стремительное развитие технологий заставляет думать о том, каким может быть наше ближайшее будущее. Мы провели футуристический анализ технологий и связанных с ними киберугроз, которые могут изменить мир к 2030 году. В этом посте — краткий обзор нового...

Решение нашего задания для YauzaCTF, или рассказ о том, что делать с орочьими нулями и единицами

С 27 по 29 августа 2021 года в онлайн-формате проходило соревнование YauzaCTF. Соревнование проводилось в формате Task-Based, принять участие могла любая команда, желающая попробовать свои силы. Участникам предстояло в течение 48 часов решить задания следующих категорий: web, reverse, PWN,...

sAMAccountName-спуфинг: от LowPriv до домен админа за шесть команд

Значится, сидим мы с коллегой (привет, @Acrono!) на площадке у Заказчика, воткнутые в скоммутированную сетевую розетку, да пентестим свои внутряки. Повсюду эти ваши 802.1x, AppLocker-ы, PowerShell CLM-ы, LAPS-ы, аверы лютуют, блоча попытки получить заветный хендл к lsass.exe, вся инфра на 2019-х...

Собираем конструктор или архитектура сетевой безопасности. Случай 3 – Крупный офис

Шляпы для собак становятся трендом и выгуливать собак без шляп становится «дурным тоном». А наш бизнес продолжает расти. Растет и количество сервисов, и, соответственно, размеры ЦОДа. Как ни странно, внимание к нашей компании со стороны регуляторов тоже увеличивается, но обо всем по порядку. Мы,...

Собираем конструктор или архитектура сетевой безопасности. Случай 2 – Офис среднего размера

Итак, наш бизнес идет отлично, шляпы продаются, количество сотрудников увеличивается, формируются отдельные подразделения: маркетинг, продажи, логистика. Потребность в своих собственных корпоративных сервисах становится все сильнее. Для них мы арендуем дополнительное помещение, покупаем пару...

Собираем конструктор или архитектура сетевой безопасности. Случай 1 – Небольшой офис

Сетевая безопасность? Да у нас на периметре роутер стоит и все нормально! Благодаря многолетней работе в интеграторе я периодически сталкиваюсь с таким мнением, поэтому надеюсь, что популяризация данной темы поможет избежать проблем в виде каких-нибудь шифровальщиков хотя бы в паре компаний. Читать...

Обзор форума GIS DAYS 2021 День 1 «Информационная безопасность. Импортозамещение и технологическая независимость»

По традиции после проведения форума GIS DAYS мы публикуем обзоры сессий для читателей Хабра. Наш материал кратко раскроет темы выступлений гостей бизнес-конференции «Коммерсантъ СПБ», открывшей деловую программу форума. Конференция длилась более полутора часов, специально для читателей Хабра мы...

Особенности защиты веб-приложений с помощью WAF

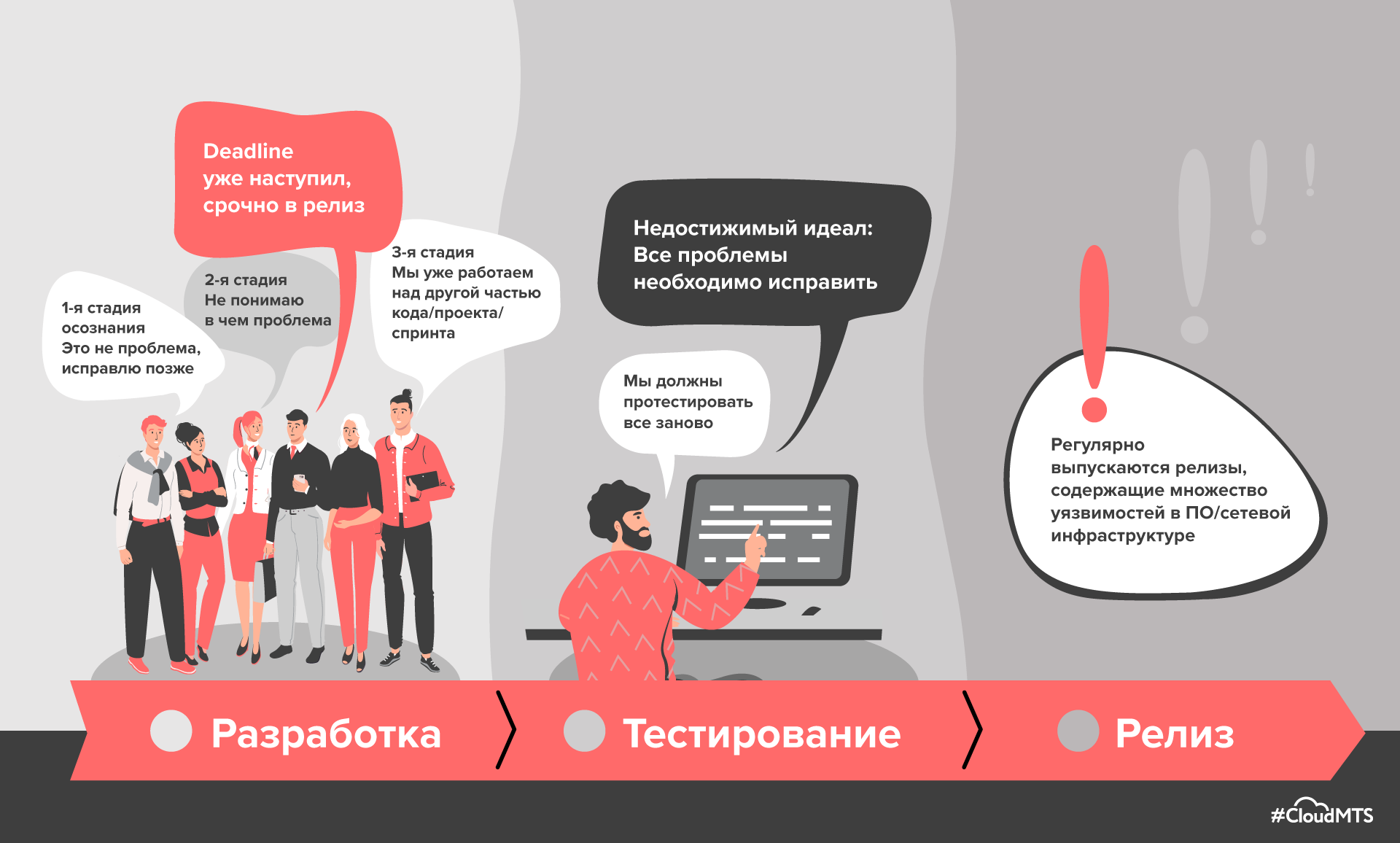

Бизнесу важно любой ценой сократить time to market цифровых продуктов. Нет времени объяснять защищать — выпускаем новый релиз. Так зачастую бывает с веб-приложениями. При их разработке или развитии вопросы безопасности отодвигаются на второй план. Это приводит к уязвимостям в коде, слабым...

[Перевод] Четыре новых атаки на схему безопасного обмена ключами KLJN

В этой статье мы рассмотрим четыре новых статистических атаки на схему безопасного обмена ключами KLJN (Кирхгофа-Лоу-Джонсона). В атаках используются генераторы случайных чисел. Мы рассмотрим несколько вариантов знакомства “хакера” с информацией о двух устройствах приема-передачи. Читать далее...

Безопасность постковидной эпохи: мнения участников конференции «Умные решения – умная страна: вызовы и перемены»

Масштабным эпидемиям в истории часто сопутствовали другие потрясения: войны, природные катаклизмы, кровавые восстания и международные конфликты. Пандемия чумы совпала с многочисленными войнами в Европе, Первая мировая окончилась вспышкой «испанки». Пандемия COVID-19 не стала исключением. Но в духе...

Топ 5 самых громких событий инфосека за ноябрь 2021

Подведем итоги месяца и вспомним, что творилось в ноябре информационно-безопасностного. А творилось ой как много чего: поговорим и о новых полетах одного известного зловредного пегаса, и взломе ФБР, и о боте на Госуслугах, который внезапно стал сторонником криптозаговоров. Читать далее...

[Перевод] Pink, ботнет который боролся с вендором за контроль над большим количеством заражённых устройств

Большая часть следующий статьи была завершена в начале 2020, в то время вендор пытался различными путями восстановить большое количество заражённых устройств, мы делились нашими находками с вендором, так же с CNCERT и решили не публиковать в блоге, пока работы вендора были в процессе. На прошлой...