[Перевод] Герой или «козел отпущения» для ИБ-сообщества? Рассказываем историю одного начальника службы безопасности Uber

Привет, хабр! Мы с очередным постом из серии «интересное на иностранном языке» – история про экс-начальника службы безопасности Uber Джозефа Салливана, которого обвиняют в сокрытии кибератаки. Теперь ему грозит до восьми лет тюрьмы и шестизначный штраф. Примечательно, что к истории Джозефа, а...

Дайджест новостей за сентябрь 2022

Всем привет! Подоспел наш традиционный дайджест самых горячих новостей информационной безопасности за ушедший месяц. Осень началась с заметных происшествий на геополитической арене, так что у нас сегодня немало инфобез-интриг на государственном уровне: иранцы взламывают Албанию, Черногории...

Переезжаем с Oracle и Microsoft SQL Server на Platform V Pangolin: опыт Сбера

Привет, Хабр! На связи Михаил Семёнов, лидер дивизиона баз данных в СберТехе, Артём Лаптев, руководитель эксплуатации продукта Platform V Pangolin в SberInfra, и Вячеслав Гавришин, руководитель команды развития Platform V Pangolin в SberInfra. В этой статье мы поделимся историей импортозамещения...

Dr.Web FixIt! — новый облачный сервис для расследования ИБ-инцидентов

Hello, world! В начале августа 2022 года мы представили облачный сервис Dr.Web FixIt! широкой публике. Он предназначен для дистанционного анализа вирусозависимых компьютерных инцидентов (ВКО) на платформе Windows и устранения их последствий. В основе FixIt! лежит обширная база знаний с информацией...

Защита внешнего сетевого периметра компании через регулярный пентест

Привет, ХАБР. В настоящее время для каждой компании стает ребром вопрос информационной безопасности. С одной стороны растет количество кибер-атак, с другой растет ответственность компаний за сохранность информации, тех же персональных данных. Как говорится, ставки со всех сторон растут и поэтому...

Обзор лучших бесплатных приложений для исследований в рамках форензики

На сегодняшний день у ряда специалистов по форензике в РФ возникают трудности в проведении исследования цифровых свидетельств с помощью платного коммерческого ПО, поскольку не всегда есть возможность продлить лицензионную подписку или срок действия аппаратного ключа. Приходится искать...

Сканим с ansible

Данная статья вольное рассуждение о том, как можно использовать инструменты из разных областей для проведения автоматизации рутинных задач, в том числе и для проведения отдельных действий при пентесте. В статье будет описан процесс создания проекта на Ansible, который можно использовать для...

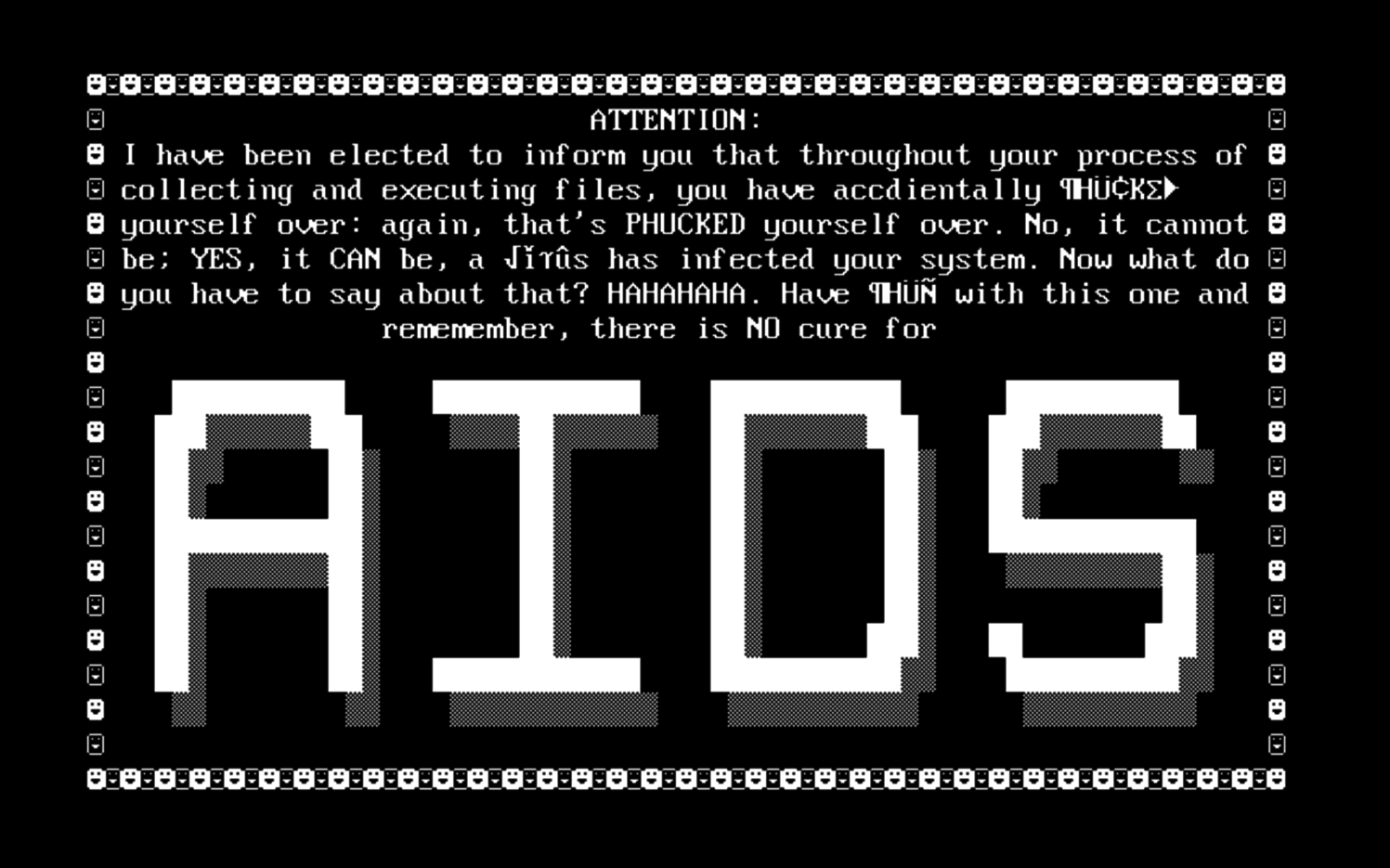

Самые известные и странные олдовые компьютерные вирусы (часть 3)

В первой и второй частях мы рассказали о ранних компьютерных вирусах 80-х, «эпохи классического киберпанка». К рубежу 90-х годов вирусы были у всех на слуху. Их боялись, о них писали панические статьи в прессе и рассказывали в сюжетах крупнейших телеканалов. С конца 1990 года после выхода Norton...

«В начале проекта стоит смириться с тем, что в одиночку его не сделать». Интервью с основателем SelfPrivacy

Привет! Мы решили сделать серию интервью с проектами, которые проходили или проходят акселерацию в Privacy Accelerator. Это, чтобы, как говорится, и себя показать (то есть проекты, а они у нас достойные!), и людей посмотреть - ведь на Хабре самая классная техническая аудитория, которая разбирается...

Фаззинг JS-движков с помощью Fuzzilli

fuzzilli – это фаззер для javascript-движков от команды googleprojectzero. Его отличительная черта – это FuzzIL, промежуточный язык, который можно мутировать и затем транслировать в js. Этот язык обеспечивает мутированному js семантическую валидность: даже после нескольких раундов изменений в коде...

(не) Безопасный дайджест: атака «от скуки», любовь к штрафам и этичный взлом

Собрали подборку ИБ-инцидентов, о которых стало известно в сентябре. Сегодня в программе: искренние извинения за утечку, доверчивые сотрудники, взлом забавы ради и банковский холдинг Morgan Stanley, которому, кажется, нравится платить штрафы за потеряю данных своих клиентов. Читать далее...

Категоризация веб-ресурсов при помощи… трансформеров?

Привет! Меня зовут Анвар, я аналитик данных RnD-лаборатории. Перед нашей исследовательской группой стоял вопрос проработки внедрения ИИ в сервис фильтрации веб-контента SWG-решения Solar webProxy. В этом посте я расскажу, зачем вообще нужен анализ веб-контента, почему из многообразия NLP-моделей...

Централизация как фактор сдерживания развития безопасных коммуникаций

Плавное течение конкуренции и объединения атакующих и защищающих остановилось как только появился синтез средств массовой информации и компьютерных технологий. Атакующим более нет надобности в прямых взломах, как того требовалось ранее. Читать далее...

Защитить IoT-устройства — что предлагают регуляторы

Число ботнетов на базе умных гаджетов постоянно растет. На ситуацию начали обращать внимание регуляторы. Мы решили обсудить обстановку в разных странах и можно ли наконец поставить букву S (stands for security) в аббревиатуру IoT. Читать далее...

Сравнение операционных Unix-систем, наиболее перспективных для импортозамещения с точки зрения ИБ

Сейчас организации, выполняющие требования регуляторов и законодательства по информационной безопасности, размышляют над вопросом, чем заменить зарубежные операционные системы, действия сертификатов которых было досрочно прекращено, чтобы обеспечить соответствие мерам защиты информации. В этой...

Дайджест новостей за август 2022

Всем привет! Сегодня у нас из интересных событий наделавший шуму отчёт об оставляющих желать лучшего ИБ-стандартах Твиттера, незавидная судьба криптомиксера Tornado Cash и его разработчиков, новые методы кражи данных с изолированных от сети систем и несколько запомнившихся своей курьёзностью...

Самые известные и странные олдовые компьютерные вирусы (часть 2)

В первой части мы рассказали о нескольких самых ранних из известных компьютерных вирусов на заре их зарождения. Теперь мы расскажем о вирусах на рубеже 80-х и 90-х годов. Это время стало эпохой не только колоссальных политических перемен, но и превращения вирусов из творений отдельных энтузиастов в...

На грани между ИТ и ИБ: противоборство или союз специалистов?

В среде разработчиков бытует мнение, что информационная безопасность относится к IT не напрямую, а косвенно, что это вспомогательная область и даже вторичная. Но так ли это на самом деле? На этот неоднозначный вопрос серьезно и обстоятельно ответили спикер Слёрма Роман Панин и его коллега Павел...