PCI DSS и ГОСТ Р 57580.1-2017 вместе — дешевле?

Все более или менее крупные российские компании, которые проводят платежные онлайн-транзакции, должны сегодня выполнять требования двух стандартов по защите и безопасности карточных данных их покупателей — PCI DSS и ГОСТ 57580.1-2017. Первый придумали за рубежом, а второй — результат творчества...

Active Directory для изучения Pentest

Это первая статья цикла, который будет описывать методы исследования структур системы Windows и Active Directory. В статье попробуем изучить мини инфраструктуру AD и попытаемся понять как обнаруживаются логические уязвимости. В сети достаточно много статей о том, что была найдена логическая...

Пароль из 27 символов: как сегодня защищать себя и свою компанию?

Тема кибербеза не теряет актуальности, а напротив требует постоянного внимания, в том числе, в частной жизни. Резидент казанского ИТ-парка - компания Innostage имеет полноценный Центр противодействия киберугрозам CyberART, сотрудники которого мониторят, предотвращают и расследуют хакерские атаки. В...

Compliance-дайджест: что изменилось в ИБ-законодательстве в январе 2023

В свежем выпуске дайджеста делимся новостями из мира комплаенса за прошедший январь. Как операторам персональных данных взаимодействовать с ГосСОПКА в случае инцидента? В каких случаях может быть запрещена трансграничная передача персональных данных? Что нужно для обеспечения безопасной настройки...

Что будет, если хакеры взломают регистратора доменов

Привет, Хабр! Меня зовут Ксения Рысаева, я руковожу группой аналитиков в Центре противодействия киберугрозам Innostage CyberART. Мы с командой решили пофантазировать, а что может случиться, если хакер пробьет защиту регистратора доменов. Фантазии быстро улетучились, когда цепочка привела нас к...

MDM в Android: плюсы, минусы, подводные камни

Как только у сотрудника какой-либо компании появляется необходимость выполнять задачи на мобильных устройствах (пусть даже элементарно читать рабочую почту) и, соответственно, получать с них доступ к данным компании, появляются риски. Мобильные устройства (как и все эндпоинты) подвержены ряду...

Неожиданные находки с DCAP, или как мы разгребали свою файловую систему. Часть 1

В 2020 году мы выпустили свою DCAP — «СёрчИнформ FileAuditor» для контроля и защиты данных в покое. С тех пор сотни раз презентовали заказчикам, как система полезна «в быту» и помогает держать в порядке корпоративные хранилища. У клиентов собрали статистику: аудит, мол, в 99% случаев выявляет...

Обезопасить, удержать, сохранить. Выгрузка трафика анонимной сети как свойство отложенной маршрутизации в HLT

Сохранение анонимного трафика HLS для последующего реиспользования. Читать далее...

Самые громкие события инфобеза за январь 2023 года

Всем привет! В эфире наш традиционный дайджест инфобез-новостей за ушедший месяц. Январь выдался богатым на яркие события в мире информационной безопасности: сегодня у нас об утечке из «Яндекса», перехвате ФБР сайтов группировки Hive, взлом Налоговой службы США пророссийской Killnet, запоздалое...

А вы давно заглядывали внутрь ваших зависимостей?

Задумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности? Последние истории с node‑ipc и CTX заставили задуматься о том, что лежит внутри этих...

Утечка через Google Переводчик, или «новый» вектор атак через аддоны браузеров

Привет Хабр! Расширения браузеров – очень удобная штука, они могут решать довольно широкий спектр задач: от банальной блокировки рекламы на веб-ресурсах до планирования задач и организации видео-встреч. Однако ценой удобства может стать безопасность пользовательских данных. Разумеется, вектор атак...

Киберфизические системы в безопасности. Как устроен стартап CyberLympha

Привет, Хабр! В декабре у нас завершилась программа экспортной акселерации Global Partners Program. Несколько месяцев совместно с Московским экспортным центром мы помогали 15 b2b-стартапам подготовиться к выходу на рынки Азии и Латинской Америки. И сегодня хотим познакомить вас с одним из...

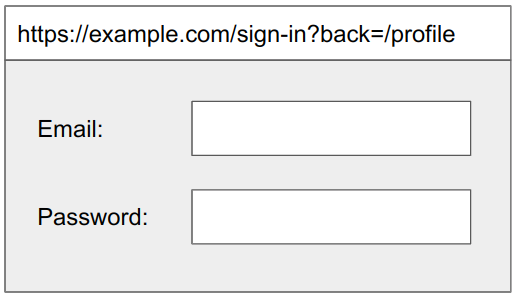

[Перевод] Не создавайте отдельные пути для sign-in

В веб-приложении есть два варианта защиты экрана аутентификации: Если пользователь не аутентифицирован, перенаправить его по пути /sign-in: Если пользователь не аутентифицирован, показать ему форму входа по URL страницы, которую он пытался открыть, без перенаправления и отдельного пути: Первый...

Топ самых интересных CVE за январь 2023 года

Внимание! Вся представленная информация предназначена для ознакомления. Автор не несет никакой ответственности за причиненный вред с использованием изложенной информации. Ниже представлена подборка самых интересных уязвимостей за январь 2023 года! Читать далее...

Сложности обеспечения ИБ в финансовых организациях

Обеспечение информационной безопасности в финансовой организации — очень нетривиальная задача. Особенно если учитывать, что бытность отдела/службы/департамента по защите информации в российской действительности можно сравнить с жонглированием бензопилами руками и ногами в тёмной комнате. В этой...

Вознаграждения в Bug Bounty VK, или Как мы работаем с деньгами

Привет, Хабр! В прошлой статье я рассказал о том, как правильно искать уязвимости и составлять отчёты для программы Bug Bounty VK, сегодня я хочу раскрыть тему вознаграждений. Если тебе интересно узнать, почему с точки зрения владельца программы и багхантера это два абсолютно разных процесса и...

Как мы защищались от DDoS-атак в 2022 году: кейс Центра информационных технологий

2022 год выдался сверхнапряженным по количеству и приложенным усилиям компьютерных атак на государственные ресурсы России. Исключением не стала и информационная инфраструктура Республики Татарстан, которая столкнулась с новыми вызовами. Давление на нее в виде распределенных DDoS-атак, попыток...

Как нарушают законы робототехники: изучаем новые риски безопасности, связанные с ИИ

Искусственный интеллект (ИИ) и машинное обучение (МО) становятся очень популярными. Технология ИИ уже во всю используется в самых разных сферах - от беспилотных автомобилей до здравоохранения, финансов и обслуживания клиентов. Но по мере того, как все больше и больше компаний внедряют эти...