Биометрия для готовой еды: 8 причин провала

Я Саша и я работаю аналитиком домена «Развивающиеся бизнесы» в X5 Tech. В этой статье на реальном примере я расскажу о проекте, который мы запускали в одном из наших бизнесов – на Фабрике готовой еды (бизнес-единица “X5 Еда”). Запускали, запускали – да не выпустили. Но уроков при этом извлекли...

Когда пользователь устал, или как хакеры обходят MFA

В начале января от действий скамера пострадала Mandiant — ИБ-дочка Google. Злоумышленник взломал аккаунт компании в Twitter* и использовал его для криптографического мошенничества. Оказалось, что в инциденте виноваты сотрудники Mandiant и некий «переходный период». Специалисты банально запутались в...

Особенности цифровых коммуникаций на Руси

И сопутствующие проблемы… В октябре на Видео+Конференции 2023 прошел круглый стол про то, как много стало разных инструментов для работы и общения и как тяжело с этим жить. Вел беседу Юрий Синодов, директор по развитию СМИ2, известный многим по Roem.ru. Читать далее...

Когда SIEM бесполезна: что важно учесть до внедрения системы

Существует несколько факторов, без которых использование даже самой продвинутой SIEM-системы не даст ожидаемого результата. Тем, кто планирует внедрить решение, важно оценить, насколько инфраструктура и процессы компании готовы к этому. Практика показывает, что в большинстве случаев обращать...

Как я за один заход хакнул половину американских сетей фастфуда

Консоль бодро оповестила меня о завершении работы скрипта. Его задача заключалась в поиске учётных данных для доступа к Firebase, которые лежали в открытом доступе и принадлежали одному из сотен недавно появившихся ИИ‑стартапов. Скрипт шёл по общедоступному списку сайтов с использованием домена...

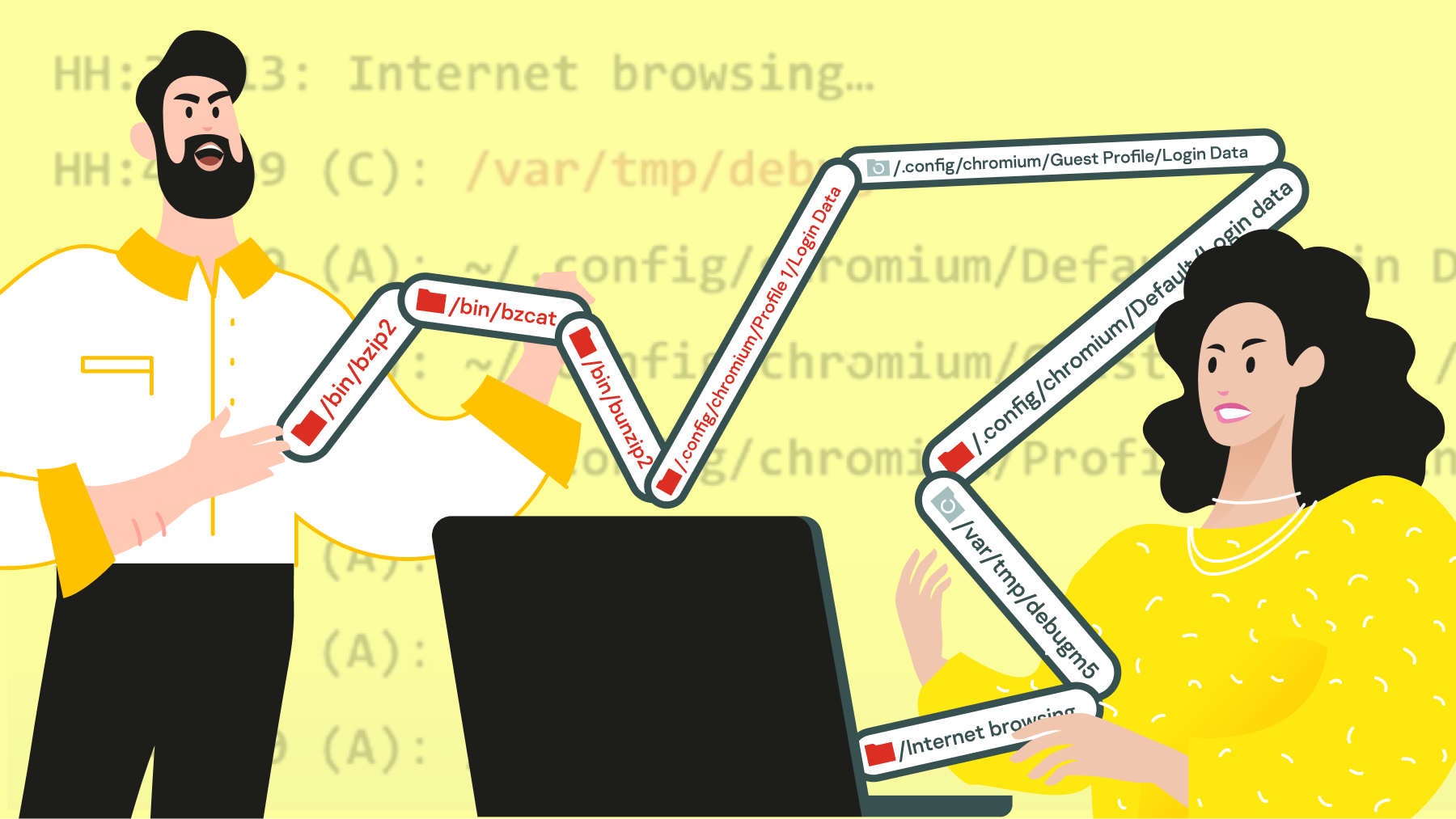

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Bypass CAPTCHA 1C-Bitrix

Еще давно, у меня был проект по анализу защищенности - веб приложение на 1С-Битрикс. В ходе поиска уязвимостей мне попалась капча в стандартной форме регистрации 1С-Битрикс, капча генерировалось вроде бы стандартно, но я решил её поисследовать и заметил один нюанс. Читать далее...

Как ломать сайты на «1С-Битрикс»

Привет! Вероятно, тебе когда-нибудь попадались веб-приложения, построенные на «1С-Битрикс: Управление сайтом», и ты задавался вопросом: как это ломать? Вроде бы прошелся по всем известной методичке, но все равно пусто. На прошлой работе я намучился ломать такие сайты, и вследствие выживания в дикой...

По шагам: подход к киберустойчивости на практике

Сегодня кажется, что безопасность – это вопрос высоких затрат и непрерывной гонки за новыми средствами защиты. Но многочисленные инструменты и решения не гарантируют безопасности, ведь в мире информационных угроз нет универсальной таблетки или коробки, способной обеспечить полную защиту — здесь...

Удары по корневой инфраструктуре, медленные атаки и хактивизм: как менялись DDoS-атаки в нулевых

Частота и масштаб DDoS-атак увеличиваются ежегодно. Услуги DDoS as a service позволяют всем желающим относительно легко проводить продолжительные атаки, которые трудно нейтрализовать. В CloudMTS мы уделяем пристальное внимание защите инфраструктуры и хотим ближе познакомить вас с истоком проблем...

Плохой-хороший ИИ: как алгоритмы помогают хакерам и специалистам по ИБ

Компании активно используют ИИ-системы и чат-ботов в рабочих процессах, например, для создания регулярных выражений, паттернов проектирования и уточнения запросов. Роль таких решений продолжает расти и в сфере кибербезопасности — а также кибератак. Мы в beeline cloud достаточно часто рассматриваем...

Что общего между PetitPotam, NTLM Relay и PrintNighmare? Рассказываем, к чему может привести отсутствие обновлений

Команда Центра кибербезопасности УЦСБ продолжает рассказывать о самых интересных практиках пентеста. Напоминаем, что в прошлой статье мы писали о том, как нам удалось пробить периметр с двух точек: Windows- и Linux-серверов, а также захватить внутреннюю инфраструктуру компании. В этот раз мы...

Полиграф: проблемы найма и информационной безопасности

Хочу поделиться своим опытом прохождения полиграфа в качестве кандидата, а так же тем какие проблемы я увидел в этом процессе, какие есть пути решения, а так же почему вам оно точно не нужно. Началось все как обычно: перед Новым годом очередной сорсер написал мне в телеграм, что есть интересная...

Как нашли бэкдор в радиосвязи TETRA — подробный разбор

Неприступных крепостей не бывает. Опасную брешь, то есть бэкдор, недавно обнаружили в шифрованном стандарте радиосвязи TETRA. А ведь он вот уже 25 лет используется военными, экстренными службами и объектами критической инфраструктуры по всему миру. Самое интересное, что на технические детали и...

Устанавливаем владельцев сайтов методами OSINT

Всем привет! В этой обзорной статье мы расскажем как установить владельца сайта с помощью OSINT. Материал рассчитан на неспециалистов. Так что начнeм с самых элементарных вещей, а затем пройдeмся и по неочевидным методам, которые позволят нам узнать, кто владеет тем или иным веб-ресурсом. За...

Обычный Client Side с необычной эксплуатацией

Это статья о клиентских уязвимостях, которые мне показались интересными. Целью статьи является показать, что иногда из, казалось бы, скучных уязвимостей с низким импактом, можно выжимать больше, чем кажется. Читать далее...

Топ самых интересных CVE за декабрь 2023 года

Всем привет! По следам ушедшего года публикуем подборку самых интересных CVE за последний месяц 2023-го. В декабре засветился ворох уязвимостей в Chrome и Firefox, вынудивших компании выпускать экстренные патчи. А также критические уязвимости в OpenSSH, фреймворке Apache Struts и маршрутизаторе...

«Синий» путь: инструменты, обучение и Open SOC

Всем привет! На связи Макар Ляхнов, аналитик по информационной безопасности в Innostage. Продолжаем наш цикл статей по глобальным направлениям ИБ. Сегодня мы погрузимся в мир blue team и посмотрим, как подготовиться защитнику, сделав упор на эффективные инструменты, обучение и создание открытого...