[Перевод] Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 2

От Selectel: это вторая часть перевода статьи про отпечатки браузера (тут можно прочитать первую). Сегодня поговорим о законности сбора сторонними сервисами и сайтами отпечатков браузеров разных пользователей и о том, как можно защититься от сбора информации. Читать дальше →...

[Перевод] Отпечаток браузера: что это, как работает, нарушает ли закон и как защититься. Часть 1

От Selectel: эта статья первая в цикле переводов очень детальной статьи об отпечатках браузера и том, как работает технология. Здесь собрано все, что вы хотели знать, но боялись спросить по этой теме. Что такое отпечатки браузера? Это метод, используемый сайтами и сервисами для отслеживания...

Как писать техстандарт по защите информации для крупной компании

Любая крупная компания со временем сталкивается с проблемой появления неразберихи в применяемых методах, способах и средствах защиты информации. Каждая компания решает проблему хаоса по-своему, но обычно одна из самых действенных мер — написание технического стандарта ИБ. Представьте, есть крупное...

Как не надо защищать свои системы в облаке

Часто, когда я говорю кому-то про уязвимость, на меня смотрят как на сумасшедшего с табличкой «Покайтесь, ибо конец света близок»! Сейчас все бегают в панике и пытаются организовать «удалёнку», совершая простейшие ошибки, собирая все возможные грабли, поэтому я решил поделиться некоторыми...

Ежегодный отчет Qrator Labs о сетевой безопасности и доступности

Есть у нас в Qrator Labs такая традиция — в начале, а февраль это точно не конец, каждого года публиковать отчет о годе предыдущем. Как и любая многолетняя сущность, она обрастает множеством сопутствующих историй. К примеру, уже стало «доброй» приметой, когда в начале января на наши корпоративные...

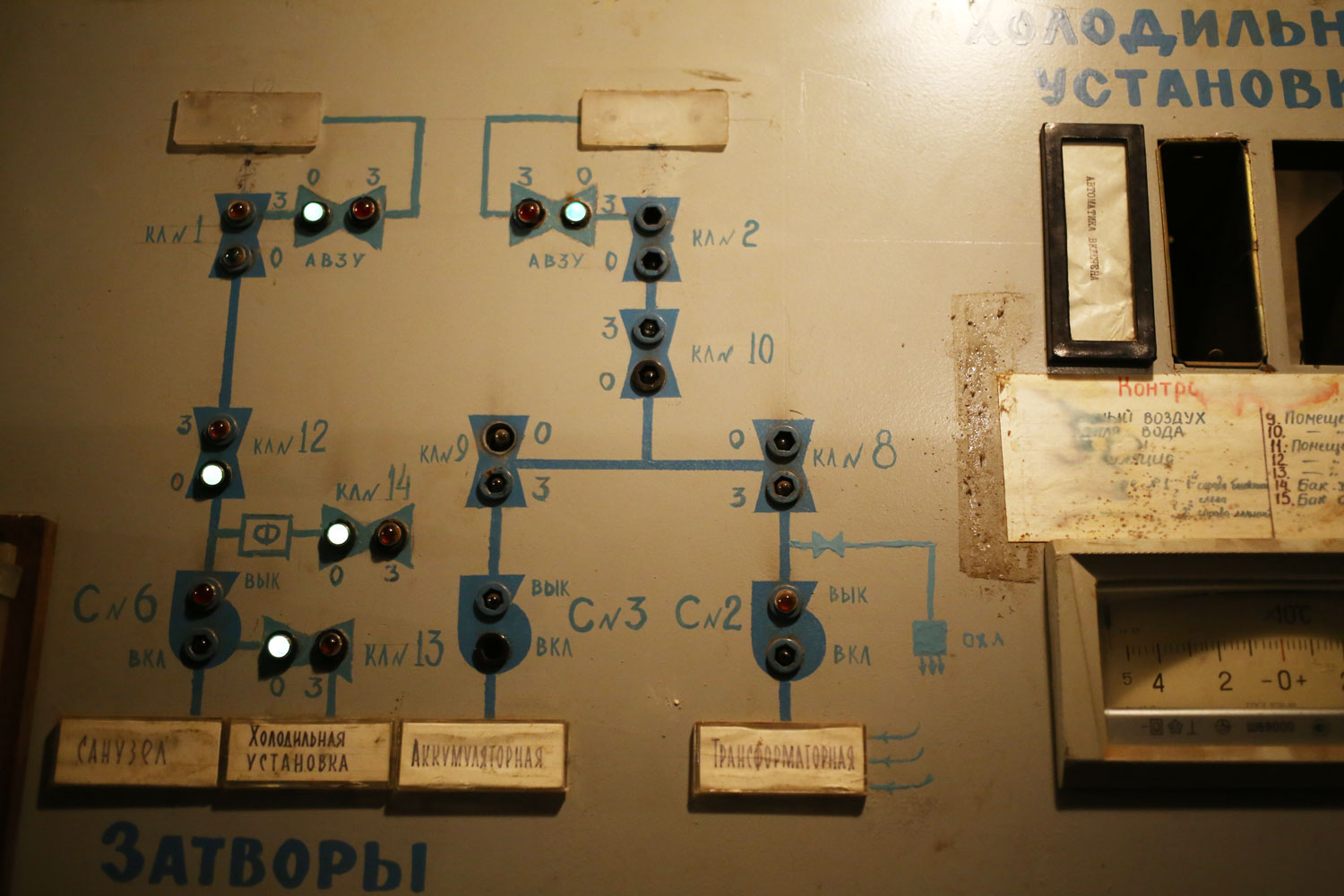

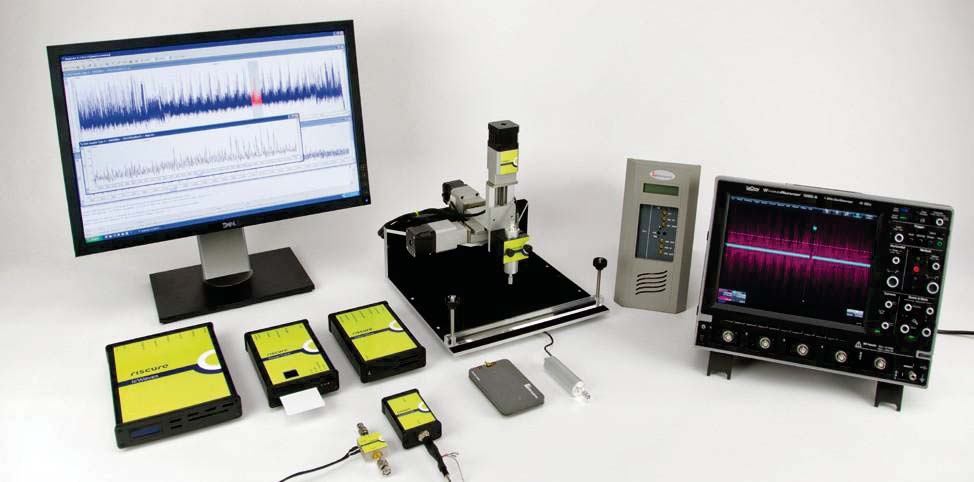

[Из песочницы] Обнаружение уязвимостей и оценки стойкости к хакерским атакам смарт-карт и криптопроцессоров со встроенной защитой

За последнее десятилетие помимо методов извлечения секретов или выполнения других несанкционированных действий атакующими стали применяться неумышленная утечка данных и манипулирование процессом выполнения программ за счет побочных каналов. Традиционные методы атаки могут быть дорогостоящими с...

Имитация целевых атак как оценка безопасности. Киберучения в формате Red Teaming

Когда дело доходит до кибербезопасности, то, как правило, ни одна организация не является на 100% защищенной. Даже в организациях с передовыми технологиями защиты могут быть проблемные моменты в ключевых элементах — таких как люди, бизнес-процессы, технологии и связанные с ними точки пересечения....

Далее