[Перевод] Какие должны быть пароли в 2024 году?

Часто встречаются в интернете таблицы времени подбора паролей от компании Hive Systems, которые публикуются без дополнительных данных о методе их формирования. Соответственно сразу в комментариях появляются много "критиков", которые спешат поделиться своим мнением о бесполезности этих таблиц. Так...

Атаки на Bluetooth. Часть 1

Введение Снова приветствуем всех заинтересованных и случайно попавших на эту статью! Продолжаем рубрику "Без про-v-ода", в основном мы разбираем для вас атаки на Wi-Fi, но в этой статье мы затронем одну из популярных беспроводных технологий - Bluetooth. Все мы каждый день им пользуемся, никаких...

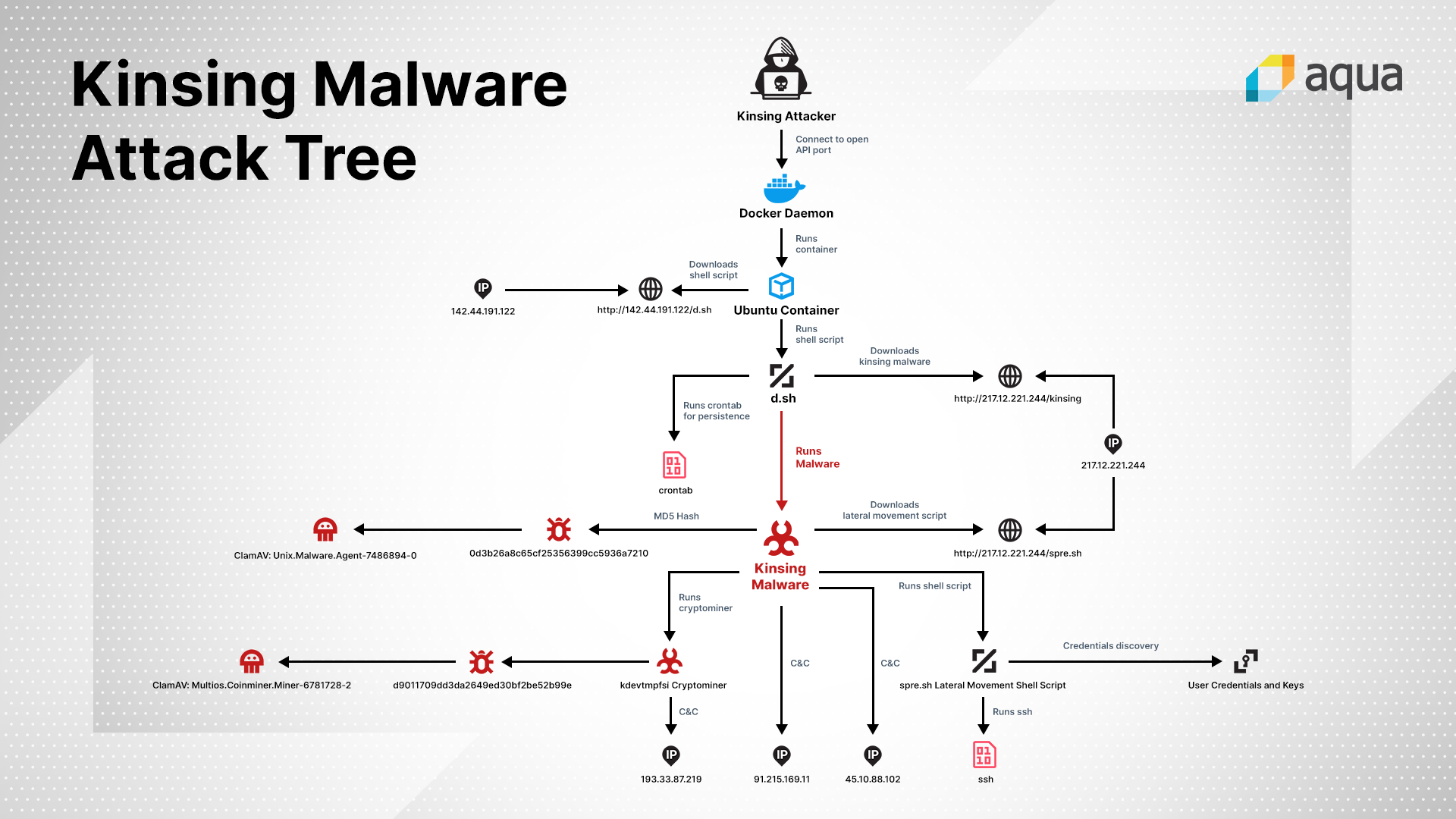

От падений базы данных до кибератак: история о том, как мы обнаружили взлом

Статья про расследование простого но интересного киберпреступления. От первых незначительных инцидентов до открытия взлома сервера, мы покажем, как расследовали взлом, копаясь в тысячах строк логов. Читать далее...

История 16-летнего подростка взломавшего ЦРУ

Подросток перехитривший правительство США. Эта история может показаться началом сюжета вымышленной истории о супергерое. Итак, как же у 16-летнего подростка получилось взломть ЦРУ. Новая звезда в мире хакерства Пока большинство детей его возраста играли в футбол, Мустафа аль-Бассам задавал начало...

Диплом специалиста ИБ. Часть №5 — Несанкционированный доступ к IoT-устройствам с BLE

Привет, Хабр! Представьте, что вы написали собственную методику обеспечения безопасности устройств IoT и защитили собранное вами устройство в соответствии с ней. Не захочется ли попробовать проверить его защищенность самостоятельно? Эта статья является пятой и заключительной в цикле “Диплом...

Без про-v-ода. Поднимаем точку доступа ловушку, тестируем сети на проникновение

Введение Снова рад приветствовать всех читателей статьи! Продолжаю рубрику "Без про-v-ода" в которой я рассказываю про беспроводные технологии, сети, устройства, их эксплуатацию и тестирование на безопасность. Сегодня хочу рассмотреть с вами так же некоторые инструменты для тестирования на...

[Перевод] Я знаю, каким был твой пароль прошлым летом…

Мы провели последние шесть месяцев за изучением взломанных, за последние два года, паролей и создали несколько инструментов позволяющих лучше понять стратегии их создания. И вот, что получилось в результате. Читать далее...

[Перевод] Как сделать сканер Bluetooth-устройств на Python

Освойте сканирование Bluetooth-устройств с помощью Python: Краткое руководство по использованию PyBluez для обнаружения и анализа близлежащих Bluetooth-устройств, необходимое для кибербезопасности и этичного взлома. В этом уроке мы познакомимся с увлекательным миром обнаружения Bluetooth-устройств...

Грубая сила. Брутим RDP, SSH, VNC, Instagram и стандартные формы веб-аутентификации

Приветствую всех читателей наших статей, с сегодняшнего дня хочу объявить ещё одну новую рубрику: "Грубая сила". В серии таких статей мы будем обозревать различные инструменты, методы, вспомогательные инструменты для атак методом "грубой силы" откуда и название, или под более привычным для нас...

Использование информационно-телекоммуникационных сетей в преступных целях

Статья посвящена не преступлениям, связанным с нарушениями целостности, доступности и конфиденциальности информации, а именно распространению преступных действий через информационно-телекоммуникационные сети. Будут рассмотрены лишь некоторые из способов использования сети Интернет и других...

Используем зубную щётку Evowera Planck Mini не по назначению

Помните историю со взломом зубной щётки? А вброс про ботнет из 3 млн щёток? Тема оказалась популярной. Недавно один немецкий энтузиаст Аарон Кристофель (известный под ником atc1441) взломал другую зубную щётку, запустив на ней рикролл, а затем и Doom (а куда же без него)? Свою историю он рассказал...

Китайские инструменты для взлома раскрыты в гигантской утечке (I-S00N)

Привет, Хабр! Сегодня расскажем что представляет собой слитая информация инсайдера-разоблачителя из Anxun в Шанхае, компании, тесно связанной с правительством и Министерством общественной безопасности Китая. Подтвержденные пострадавшие страны: Армения, Эстония, Казахстан, Россия, Грузия. Читать...

История любви или как мы «взломали» телеграмм бота анонимных вопросов

Статья о том, как нам разбили сердце и о том, как обычная кнопка может стать главным фактором деанонимизации пользователя, который прислал вам сообщение в бота анонимных вопросов. Читать далее...

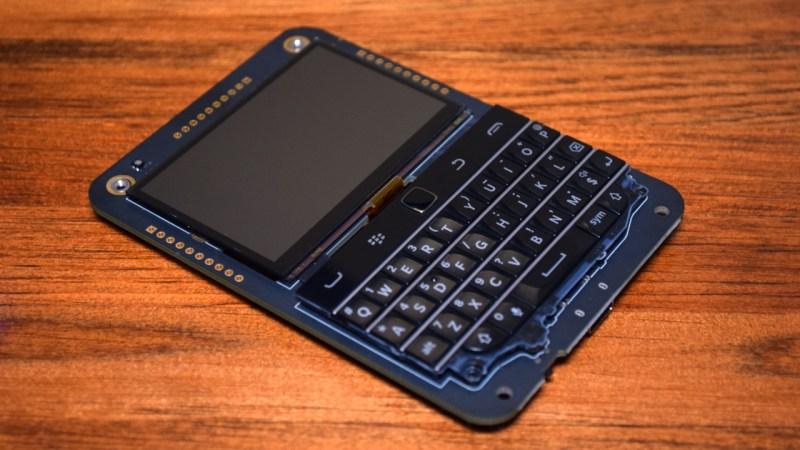

[Перевод] BEEPY, наладонник для взлома Linux

Портативное устройство, ранее известное как Beepberry, после чего его создатели получили вполне предсказуемую официальную жалобу, безоговорочно создано для фанатов Linux. В течение последних нескольких недель, играя с этим устройством, я компилировал драйверы ядра, писал собственные скрипты и...

Трагические микрозаймы, украденные креды: какие Android-зловреды мы обнаружили в официальных маркетах

Один из основных принципов защиты мобильного устройства от киберугроз — загружать приложения только из официальных маркетов, таких как Google Play или Apple App Store. Однако несмотря на то, что софт проходит множество проверок перед публикаций, это не гарантирует, что пользователь не столкнется с...

ИБ и ИТ, давайте жить дружно. Вот как это возможно

Безопасность во многих компаниях стоит особняком. Вместо того чтобы беспокоиться о качестве вашего продукта, безопасники твердят о ГОСТах и ISO, о разных сертификациях и авторизационных протоколах — вещах важных, но вне фокуса основного архитектора. При этом их деятельность «подрывает»...

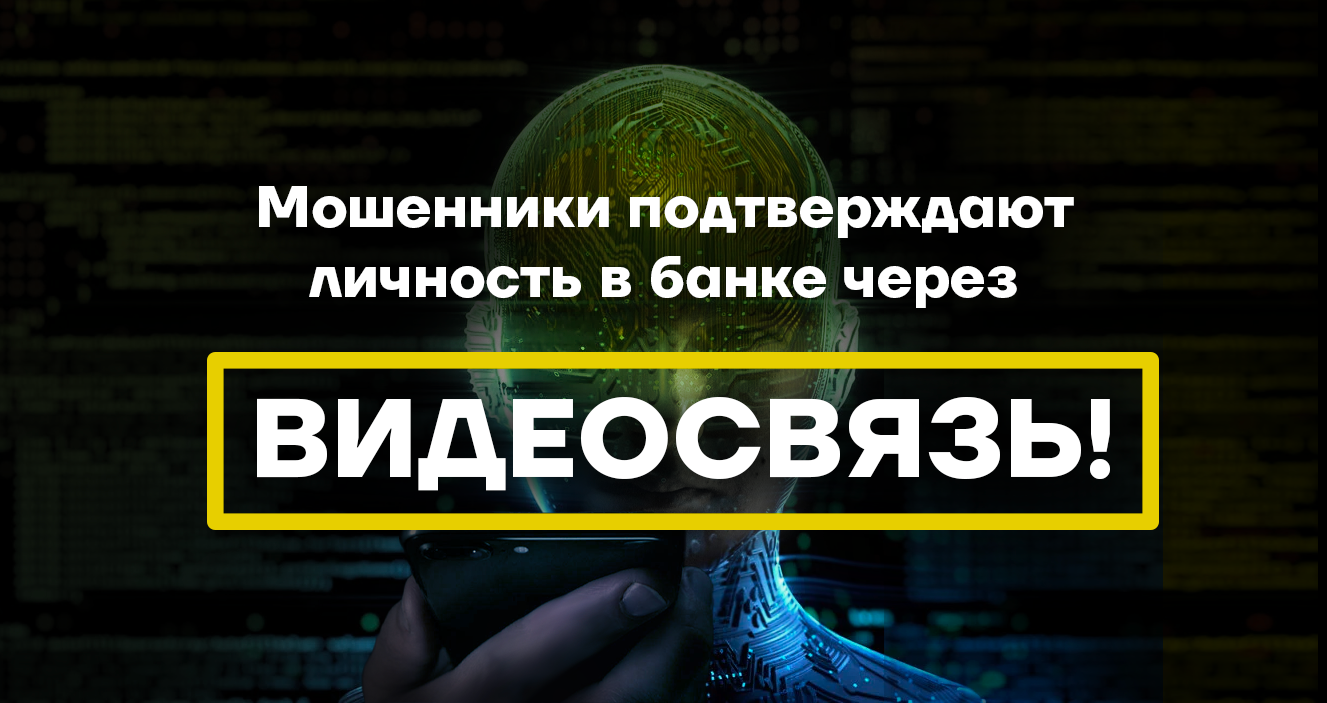

Как мошенники научились подтверждать личность в банке через видеосвязь

Наступил 2024 год. Год технологий и новых мошеннических схем! 25 января Все началось в четверг, когда мне не удалось войти в личный кабинет Тинькофф Банка. Заподозрив неладное, я тут же обратился в службу поддержки. Сотрудник проверил информацию и сообщил, что возникла проблема с мобильным...

[Перевод] Когда Random совсем не случаен

Этот пост — рассказ об истории, случившейся больше десятка лет назад; её код был мной утерян. Поэтому прошу простить меня, если я не вспомню точно все подробности. Кроме того, некоторые подробности упрощены, чтобы от этой статьи могли получить все, кому нравится компьютерная безопасность, а не...