Информационная безопасность устройств IoT c использованием аппаратной поддержки

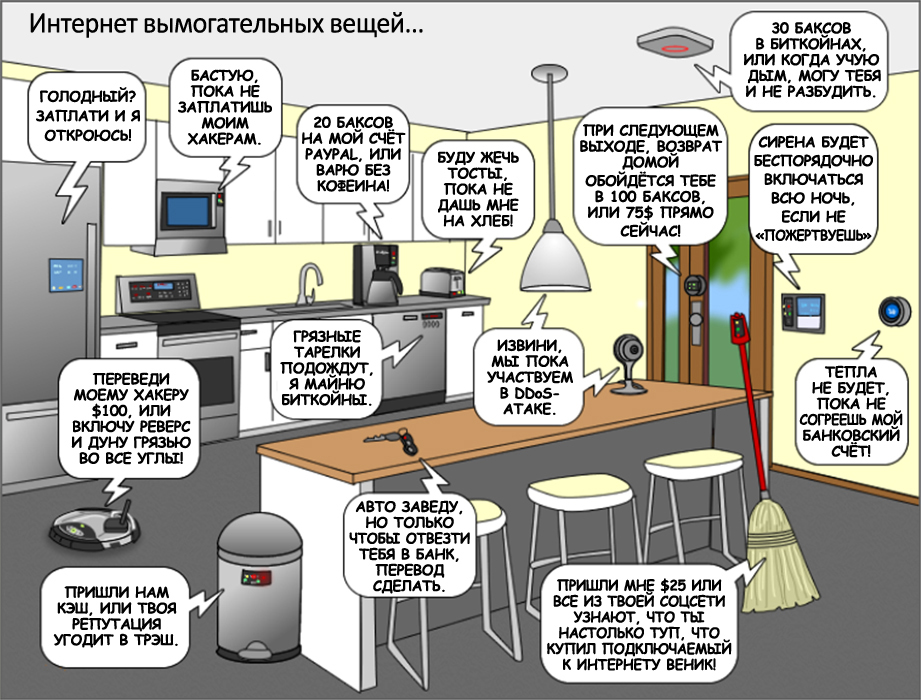

Интернет вещей, IoT, Internet of Things - сеть электронных устройств, оснащенных встроенными технологиями для взаимодействия друг с другом и внешней средой. Концепция IoT стала неотъемлемой частью нашей повседневной жизни, предоставляя пользователям уникальные возможности, начиная с решений в...

Детектирование аппаратных Троянских угроз с помощью алгоритмов машинного обучения

Все мы в какой-то степени подвержены Троянской угрозе сегодня. Любой девайс, который был куплен в ближайшем магазине под домом, может служить не только Вам, как потребителю, но и злоумышленнику в его целях. Потому угроза и названа Троянской: в древнегреческой мифологии есть случай захвата целой...

[Перевод] Шумно и стрессово? Или шумно и весело? Ваш телефон может слышать разницу

Audio Analytics может охарактеризовать окружающий звуковой ландшафт, а также идентифицировать отдельные звуки, например, звук сигнала дымового пожарного извещателя (на фото ниже). Смартфоны уже несколько лет умеют различать слова пробуждения, такие как «Привет, Siri» и «Окей, Google» без...

[Перевод] Как предоставить табличные данные и сохранить при этом конфиденциальность

Продолжаем тему информационной безопасности и публикуем перевод статьи Coussement Bruno. Добавить шум к существующим данным, добавить шум только к результатам операций над данными или генерация синтетических данных? Доверимся интуиции? Читать дальше →...

Deep Anomaly Detection

Детекция аномалий с помощью методов глубокого обучения Выявление аномалий (или выбросов) в данных - задача, интересующая ученых и инженеров из разных областей науки и технологий. Хотя выявлением аномалий (объектов, подозрительно не похожих на основной массив данных) занимаются уже давно и первые...

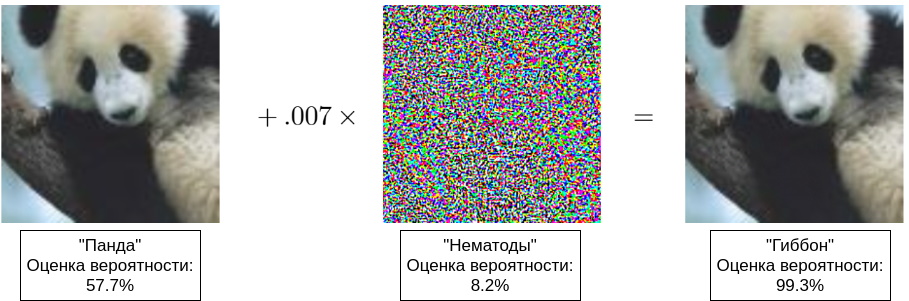

Насколько неуязвим искусственный интеллект?

Сегодня искусственные нейронные сети лежат в основе многих методов «искусственного интеллекта». При этом процесс обучения новых нейросетевых моделей настолько поставлен на поток (благодаря огромному количеству распределенных фреймворков, наборов данных и прочих «заготовок»), что исследователи по...

[Перевод] Дифференциальная приватность: сравниваем библиотеки

Эта статья представляет собой практическое, прикладное сравнение. В ней не объясняются все подробности дифференциальной приватности. Если хотите изучить этот вопрос глубже, обратитесь к ссылкам в конце статьи. Читать дальше →...

Скрытая угроза — анализ уязвимостей при помощи графа новостей

Когда вы сталкиваетесь с новой уязвимостью, какая мысль приходит первой? Конечно, отреагировать как можно быстрее. Однако, скорость — всего лишь одно из условий эффективной борьбы с ИБ-угрозами. Когда речь идет о корпоративной безопасности, не менее важно безошибочно определять, на что стоит...

Медицинская маска больше не спасает от распознавания лица

Если вы думали, что медицинская маска обманет камеры распознавания лиц, то для вас есть две плохие новости. Во-первых, исследователям удалось значительно усовершенствовать системы машинного зрения, так что теперь распознавание достаточно надёжно выполняется по половине лица или по области глаз (по...

Стегоанализ и машинное обучение

Привет, Хабр. Хочу представить вам небольшой проект, который я написал вместо во время сессии. Суть такова: это классификатор, определяющий наличие стеганографии в изображении. Сразу стоит отметить, что классификатор получился довольно простым: он работает с методом LSB, где заменяется один...

Обратный поиск изображений: руководство от детективного агентства Bellingcat

Кадр одного из онлайновых расследований Bellingcat Международное агентство Bellingcat опубликовало несколько советов по идентификации людей и географических локаций на фотографиях с помощью функции «Поиск изображений» в поисковых системах. Оказалось, что в этом отношений нет равных российской...

[Перевод] Я создал свой собственный дипфейк за две недели и $552

Создавая это видео, я научился многому Технология дипфейков использует глубокие нейронные сети для убедительной замены на видео одного лица другим. У этой технологии есть очевидный потенциал для злонамеренного использования, и она становится всё более распространённой. По поводу социальных и...

Полторы минуты на оформление SIM-карты с участием ИИ: так вообще бывает?

Процедура регистрации SIM-карт не менялась уже более двух десятков лет. В сравнении с остальными технологиями — вечность. Пока одни всерьез обсуждают возможности телепортации, другие тащатся в офис оператора или его партнера, стоят в очереди и теряют чуть ли не полчаса на том, что медленный...

[Перевод] ИИ от Amazon облегчает борьбу с непристойным контентом, загружаемым пользователями

Тысячи компаний используют cервис машинного зрения Rekognition от Amazon для поиска непристойных изображений и видеороликов, загружаемых пользователями Противоречивая технология Rekognition от Amazon уже используется для удаления изображений половых членов с сайтов, посвящённых еде. По крайней...

Законопроект о создании единой базы с данными граждан приняли в ГосДуме в первом чтении

Собственно, суть новости в заголовке, а подробности описаны тут и тут. А от себя хочу прокомментировать эту новость. Думаю, многие мечтали избавиться от поиска миллиона справок и доказательств, что у тебя и правда есть (или нет) недвижимость, машина и работа. Цифровая трансформация должна сделать...

Воры используют deepfakes для обмана компаний, заставляя посылать себе деньги

C момента своего появления в декабре 2017-го дипфейки, видео с почти идеальной заменой лица, созданные нейросетью, наводили на экспертов панику. Многие, например, тогда боялись, что теперь еще проще станет «порно-месть», когда бывший бойфренд с достаточно мощным ПК может смастерить любое грязное...

10 интересных докладов с хакерских конференций

Я тут подумал, что было бы здорово освещать события с международных конференций. Причем не просто в общем обзоре, а рассказывать о самых интересных докладах. Предлагаю вашему вниманию первую горячую десятку. – В ожидании дружного тандема IoT-атак и ранзомвари – «Открой рот, скажи 0x41414141»: Атака...

[Перевод] Предложения относительно уязвимостей и защиты моделей машинного обучения

В последнее время эксперты все чаще затрагивают вопрос безопасности моделей машинного обучения и предлагают различные способы защиты. Самое время детально изучить потенциальные уязвимости и средства защиты в контексте популярных традиционных систем моделирования, таких как линейные и древовидные...