[recovery mode] Модель натурального ряда чисел и отдельного числа. Контуры

В комментариях к опубликованным ранее работам автора было высказано много замечаний и пожеланий. Я благодарю всех читателей — хабровчан и прочих за внимание к работам и тем более за комментарии. Многих читателей не устраивал стиль изложения, подача материала, нечеткость определений и др. Главное,...

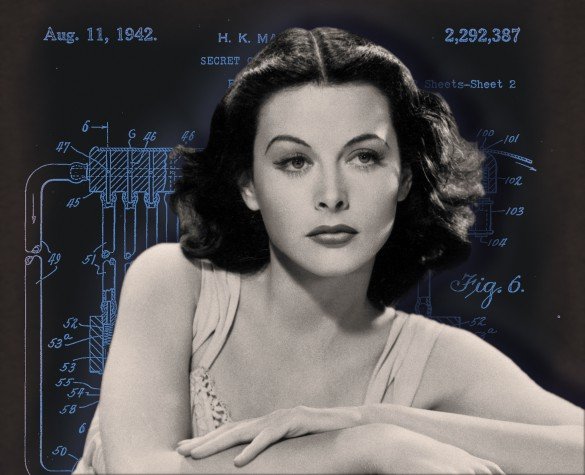

Хеди Ламарр: изобретательница из Голливуда

Хеди Ламарр Что общего между игрой на пианино в четыре руки, торпедами и «вай-фаем» в вашем гаджете? Ответ вы найдете в этой статье. 9 ноября 2014 года, отмечалось столетие со дня рождения голливудской звезды Хеди Ламарр. Фильмы с ее участием давно стали классикой Голливуда. Но не все знают, что...

Прослушка шифрованных VoIP-коммуникаций

VoIP-телефония постепенно отвоёвывает позиции у традиционных медно-проводных телефонных систем, поскольку обеспечивает более высокую пропускную способность, при меньшей стоимости развёртывания. В 2013 году число VoIP-абонентов составляло более 150 миллионов, что уже само по себе немало; а в 2017...

Модель натурального ряда чисел и его элементов. Ромбы

В этой работе сохраняется базовая Г2± – модель, но принимается другая организация ее клеток (другой рисунок). Поверх первичной решетки с клетками размера 1×1 изображается более крупная сетка – сетка ромбов, а также рассматривается сетка центров ромбов (СЦР). Последняя сетка не изображается, чтобы...

Модели натурального ряда чисел и его элементов: Геометрическая (плоскостная) модель натурального ряда

Задача криптографического анализа шифра (атака на шифр) предполагает построение и исследование модели криптографической системы (алгоритма шифра и его элементов), а также ситуации, в рамках которой осуществляется криптоанализ. Для шифра RSA такой моделью его элемента должны быть модели нечетного...

По следам RTM. Криминалистическое исследование компьютера, зараженного банковским трояном

Об атаках банковского трояна RTM на бухгалтеров и финансовых директоров писали довольно много, в том числе и эксперты Group-IB, но в публичном поле пока еще не было ни одного предметного исследования устройств, зараженных RTM. Чтобы исправить эту несправедливость, один из ведущих специалистов...

[Перевод] Подбираем пароль к индийскому ИНН за две секунды, или зачем брутфорсу математика

В Индии есть местный аналог нашего ИНН — «адхар». К нему прикручена электронная система «еАдхар». В «еАдхаре» каждое письмо блокируется паролем. И всё бы хорошо, но пароль составляется по простому шаблону: первые четыре буквы имени капсом плюс год рождения. Четыре заглавные буквы и четыре цифры. Из...

Неисчислимое: в поисках конечного числа

Древние греки — приверженцы концепций, имеющих строгий логический смысл — всячески избегали концепции бесконечности. Действительно, какое нам дело до бесконечного ряда чисел, если ни записать, ни представить его мы не можем. В средние века логическую строгость отбросили ради математических...

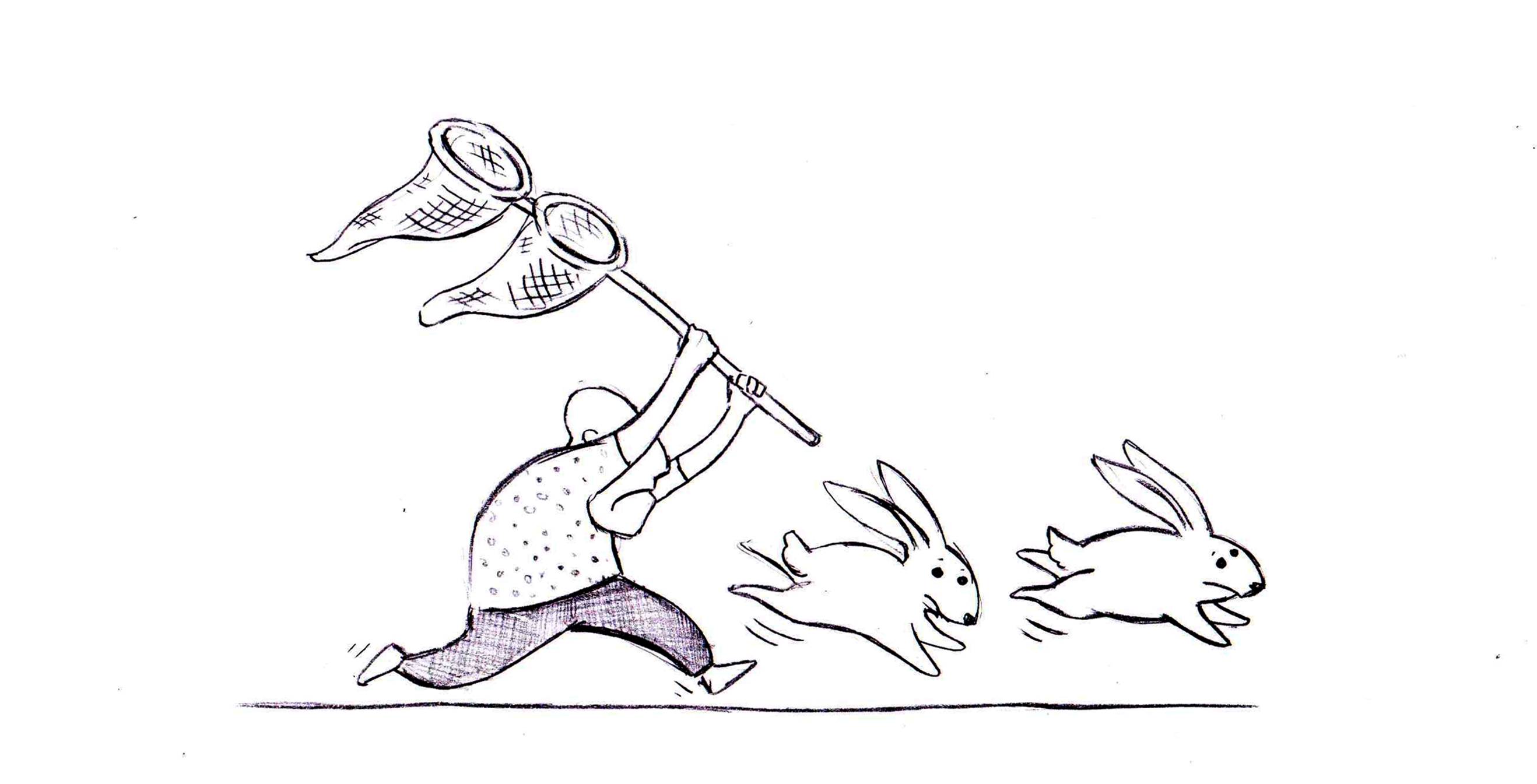

Ложные срабатывания. Новая техника ловли двух зайцев. Часть 2

Итак, в первой части статьи мы говорили о том, что поймать двух зайцев сразу, т.е. построить фильтрацию со 100% точностью и полнотой, можно лишь в «вакууме» — для конечного числа состояний искомых объектов и условий их передачи. При выходе из этого «вакуума» мы получим резкое ухудшение по обоим...

Ложные срабатывания. Новая техника ловли двух зайцев

Проблема ложных срабатываний. Точность и полнота. Если есть универсальная болевая точка DLP-систем, то это, без сомнения, ложные срабатывания. Они могут быть вызваны неправильной настройкой политик, но соль в том, что даже если интегратор постарался, и все внедрено-настроено грамотно, ложные...

[Перевод] Объяснение SNARKs. Гомоморфное скрытие и слепое вычисление полиномов (перевод)

Привет, Хабр! Представляю вашему вниманию перевод статей блога ZCash, в которых рассказывается о механизме работы системы доказательств с нулевым разглашением SNARKs, применяемых в криптовалюте ZCash (и не только). Предыдущие мои переводы из этой области. Советую сначала ознакомиться с ними, чтобы...

[Из песочницы] BaumankaCoin – велосипед в 3000 строк или блокчейн на пальцах

Про Blockchain сегодня не пишет только ленивый. Существует огромное количество статей разной степени понятности и полезности. Это очередная из них. Нам захотелось создать максимально простой, но работающий блокчейн и написать кратко, но понятно для неспециалистов, как же эта собака этот блокчейн...

[Из песочницы] Ломаем модифицированный AES-256

Недавно в институте я столкнулся с любопытной криптографической задачей, которой хотел бы поделиться с Сообществом. Так как русскоязычных примеров решения таких учебных «головоломок» встречается немного, а сама задача рекомендована для начинающих свой путь специалистов (не обладающих глубокими...

Криптоалгоритмы. Классификация с точки зрения количества ключей

На Хабрахабре уже порядка 1000 статей так или иначе связанные с шифрованием, но иногда возникает ситуация, когда быстро нужна информация по тому или иному алгоритму. Читать дальше →...

Постквантовая криптография и закат RSA — реальная угроза или мнимое будущее?

RSA, эллиптические кривые, квантовый компьютер, изогении… На первый взгляд, эти слова напоминают какие-то заклинания, но все куда проще сложнее, чем кажется! Необходимость перехода к криптографии, устойчивой к атаке на квантовом компьютере, уже официально анонсирована NIST и NSA, из чего вывод...

Потенциально опасные алгоритмы

Математические модели и алгоритмы сегодня отвечают за принятие важных решений, влияющих на нашу повседневную жизнь, более того — они сами управляют нашим миром. Без высшей математики мы бы лишились алгоритма Шора для факторизации целых чисел в квантовых компьютерах, калибровочной теории Янга-Миллса...

Как мы анализируем уязвимости с помощью нейронных сетей и нечеткой логики

Изображение: Daniel Friedman, Flickr В нашем блоге на Хабре мы много пишем о внедрении практик DevOps в процессы разработки и тестирования создаваемых в компании систем информационной безопасности. Задача инженера-автоматизатора не всегда заключается только в установке и поддержки какого-то...

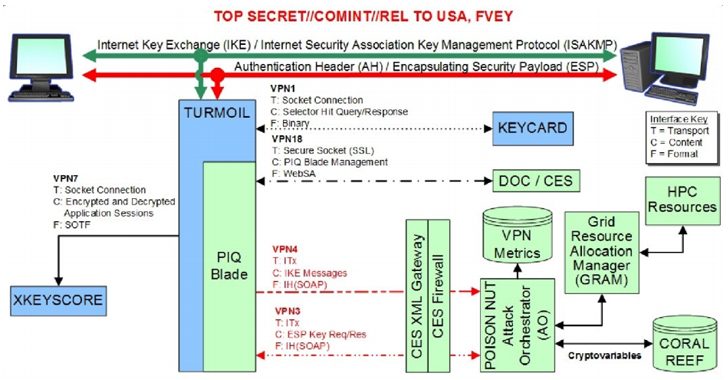

Специальные простые числа помогают пассивно прослушать протокол обмена ключами Диффи-Хеллмана

Слайд из презентации АНБ В 2013 году благодаря Эдварду Сноудену в СМИ попали документы АНБ. Среди них — замыленный слайд из презентации, который указывал на возможности АНБ по расшифровке трафика VPN. У АНБ не было причин врать в засекреченной презентации, так что специалисты восприняли эту...