Один квартал из жизни SOC. Три инцидента без купюр

Для меня, как аналитика, самые полезные и интересные доклады и статьи – те, которые освещают практические аспекты информационной безопасности и дают конкретные примеры инцидентов и методов их выявления и расследования. Поэтому сегодняшняя статья посвящена нескольким интересным кейсам, с которыми мы...

Секция безопасной разработки на PHDays VII: итоги встречи сообщества PDUG

24 мая на площадке форума PHDays VII прошло очередное мероприятие сообщества Positive Development User Group. Пока за стеной хакеры увлеченно (и весьма успешно) атаковали инфраструктуру вымышленного города, мы разговаривали о том, как разработчики могут сделать свои приложения неуязвимыми для...

Эволюция атак на веб-приложения

Атаки на веб-приложения открывают широкие возможности для злоумышленников: это и хищение критичной информации или чувствительной информации; нарушение бизнес логики для извлечения финансовой выгоды; также, успешная атака веб-приложения может быть предвестником взлома корпоративной сети компании. В...

Эволюция атак на веб-приложения

Атаки на веб-приложения открывают широкие возможности для злоумышленников: это и хищение критичной информации или чувствительной информации; нарушение бизнес логики для извлечения финансовой выгоды; также, успешная атака веб-приложения может быть предвестником взлома корпоративной сети компании. В...

Атакуем DHCP

В данной статье мы расскажем, как эксплуатировать ShellShock на клиенте DHCP и получить на нем полноценный reverse или bind shell. Интернет пестрит статьями, повествующими о возможностях эксплуатации shellshock на DHCP-клиентах. Есть даже статьи о том, как получить reverse shell на DHCP-клиенте....

Атакуем DHCP

В данной статье мы расскажем, как эксплуатировать ShellShock на клиенте DHCP и получить на нем полноценный reverse или bind shell. Интернет пестрит статьями, повествующими о возможностях эксплуатации shellshock на DHCP-клиентах. Есть даже статьи о том, как получить reverse shell на DHCP-клиенте....

Security Week 29: Как взломать ICO, RCE-баг в десятках миллионах инсталляций, Nukebot пошел в народ

Взломать одностраничный сайт на Wordpress и украсть $7,7 млн – это теперь не сценарий безграмотного кино про хакеров, а состоявшаяся реальность. Технологии! Все же заметили повальное увлечение ICO? Это как IPO, когда компания впервые выпускает свои акции и продает их через биржу. Только не акции, а...

Security Week 29: Как взломать ICO, RCE-баг в десятках миллионах инсталляций, Nukebot пошел в народ

Взломать одностраничный сайт на Wordpress и украсть $7,7 млн – это теперь не сценарий безграмотного кино про хакеров, а состоявшаяся реальность. Технологии! Все же заметили повальное увлечение ICO? Это как IPO, когда компания впервые выпускает свои акции и продает их через биржу. Только не акции, а...

Чёрная Лямбда ефрейтора Волкова

Не далее чем в июле прошла очередная школа GoTo. В этот раз мы решили внести некоторое разнообразие в стандартный набор Ардуин, Питонов, и прочих, и случился Хаскелль. Небольшое отделение из 6 юношей (кусочек нашего общего взвода в 60 человек) бодро промаршивало по -исчислению, основам синтаксиса,...

Результаты первого тура CTFzone

На прошлых выходных, 15-16 июля, состоялся первый этап выборов президента CTFzone. Первый онлайн этап CTFzone является отборочным туром для основного круга президентских выборов, которые пройдут этой осенью в рамках конференции ZERONIGHTS 2017. В отборочном туре приняли участие 765 команд со всех...

Результаты первого тура CTFzone

На прошлых выходных, 15-16 июля, состоялся первый этап выборов президента CTFzone. Первый онлайн этап CTFzone является отборочным туром для основного круга президентских выборов, которые пройдут этой осенью в рамках конференции ZERONIGHTS 2017. В отборочном туре приняли участие 765 команд со всех...

Отчёт Центра мониторинга информационной безопасности за II квартал 2017 года

В отчёте мы собрали сводную статистику по зафиксированным во II квартале 2017 года нашим корпоративным Центром мониторинга событиям и инцидентам информационной безопасности. За три месяца сенсоры зафиксировали и проанализировали 254 453 172 события информационной безопасности и выявили 144...

Отчёт Центра мониторинга информационной безопасности за II квартал 2017 года

В отчёте мы собрали сводную статистику по зафиксированным во II квартале 2017 года нашим корпоративным Центром мониторинга событиям и инцидентам информационной безопасности. За три месяца сенсоры зафиксировали и проанализировали 254 453 172 события информационной безопасности и выявили 144...

Байки из Lab’а

Этим летом нашей компании исполняется 20 лет. Сначала мы хотели написать самопоздравительный текст в стиле «И последним шел Тамерлан. И поднимал он тяжелые камни. И говорил с ними, вспоминая их имена», но потом решили, что еще очень молоды для мемуаров. И вместо этого хотим просто рассказать...

Байки из Lab’а

Этим летом нашей компании исполняется 20 лет. Сначала мы хотели написать самопоздравительный текст в стиле «И последним шел Тамерлан. И поднимал он тяжелые камни. И говорил с ними, вспоминая их имена», но потом решили, что еще очень молоды для мемуаров. И вместо этого хотим просто рассказать...

Getsploit: поиск и загрузка эксплойтов по агрегированной базе данных

Когда я думал над дальнейшим вектором развития Vulners, я обратил внимание на наших старших братьев — базу данных Exploit-DB. Одной из основных утилит в их арсенале является searchsploit. Это консольная утилита, которая позволяет искать эксплойты по пользовательским поисковым запросам и сразу же...

Getsploit: поиск и загрузка эксплойтов по агрегированной базе данных

Когда я думал над дальнейшим вектором развития Vulners, я обратил внимание на наших старших братьев — базу данных Exploit-DB. Одной из основных утилит в их арсенале является searchsploit. Это консольная утилита, которая позволяет искать эксплойты по пользовательским поисковым запросам и сразу же...

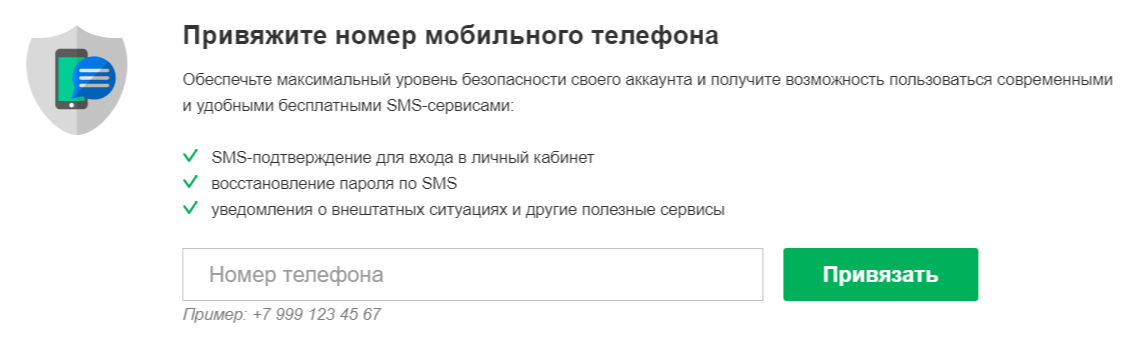

Особенности национальной SMS-авторизации

SMS-пароли уже давно вошли в нашу жизнь как сравнительно удобный (особенно, если сравнивать с отправкой документов «Почтой России») способ дистанционного подтверждения личности. Способ этот, безусловно, не идеальный, поскольку успешность процесса доставки SMS зависит от корректности взаимодействия...