[Перевод] Pwnie Awards 2017: достижения, ошибки и глупости в сфере информационной безопасности

В конце июля, на конференции Black Hat в Лас-Вегасе, вручали премию Pwnie Awards. Дают эту награду либо тем, кто сделал невероятную глупость в области информационной безопасности, отличился некомпетентностью, либо тем, кто что-то красиво, громко и весело взломал, или обнаружил что-то очень...

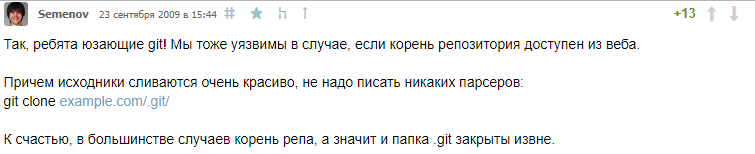

Как я исходники собственного сайта скачал

В сентябре 2009 года была опубликована статья об уязвимости, связанной с системой контроля версий subversion, позволяющей скачать исходники сайтов, использующих SVN. Периодически от нечего делать мой мозг хотел, что бы я написал граббер и проверил актуальность данной угрозы на текущий момент, но...

Как я исходники собственного сайта скачал

В сентябре 2009 года была опубликована статья об уязвимости, связанной с системой контроля версий subversion, позволяющей скачать исходники сайтов, использующих SVN. Периодически от нечего делать мой мозг хотел, что бы я написал граббер и проверил актуальность данной угрозы на текущий момент, но...

Конец CSRF близок?

Пер. Под катом вас ждет перевод смешноватой и несложной статьи о CSRF и новомодном способе защиты от него. Читать дальше →...

Конец CSRF близок?

Пер. Под катом вас ждет перевод смешноватой и несложной статьи о CSRF и новомодном способе защиты от него. Читать дальше →...

[Перевод] Microsoft не изолировала Windows Defender в песочнице, так что это сделал я

Microsoft подвергла своих пользователей немалому риску, когда выпустила Windows Defender вне песочницы. Меня это удивило. Песочница — одна из самых эффективных техник усиления безопасности. Почему Microsoft изолировала в песочнице другие высоковероятные цели атаки, вроде кода JIT в Microsoft Edge,...

Практические примеры атак внутри GSM сети

В данной статье цикла про Osmocom мы рассмотрим практическую реализацию атак на абонентов GSM сетей. Будут рассмотрены атаки как с помощью голосовых вызовов и СМС так и атаки во время работы абонента с GPRS. Читать дальше →...

Практические примеры атак внутри GSM сети

В данной статье цикла про Osmocom мы рассмотрим практическую реализацию атак на абонентов GSM сетей. Будут рассмотрены атаки как с помощью голосовых вызовов и СМС так и атаки во время работы абонента с GPRS. Читать дальше →...

Как другая крупная курьерская компания персональные данные своих клиентов раздавала

Давно хотел написать статью, как одна почтовая служба, которой я воспользовался, показывала слишком много данных о посылке и её получателе, но не находил времени и подходящего момента. А тут на днях на Хабре вышла статья "Как крупная курьерская компания персональные данные своих клиентов...

Как другая крупная курьерская компания персональные данные своих клиентов раздавала

Давно хотел написать статью, как одна почтовая служба, которой я воспользовался, показывала слишком много данных о посылке и её получателе, но не находил времени и подходящего момента. А тут на днях на Хабре вышла статья "Как крупная курьерская компания персональные данные своих клиентов...

Гремлины и ELFийская магия: а что, если ELF-файл — это контейнер?

Мы, дети 90-х, любим добавить в задания NeoQUEST что-нибудь олдскульное. В этом году нам вспомнились гремлины, и мы добавили их в легенду одного из заданий соревнования «Очной ставки» NeoQUEST-2017. Однако, под внешне забавной легендой скрывается вполне себе реальная практическая задача: а что,...

Red Team: командное взаимодействие при проведении тестирования на проникновение

В данной статье будет рассмотрено командное взаимодействие, инструментарий и методологии проведения Red Team операций. Операции Red Team позволяют максимально натуралистично имитировать атаку группы профессиональных внешних нарушителей для выявления уязвимостей инфраструктуры. Читать дальше →...

Red Team: командное взаимодействие при проведении тестирования на проникновение

В данной статье будет рассмотрено командное взаимодействие, инструментарий и методологии проведения Red Team операций. Операции Red Team позволяют максимально натуралистично имитировать атаку группы профессиональных внешних нарушителей для выявления уязвимостей инфраструктуры. Читать дальше →...

Внедряем безопасность в процесс разработки крупного проекта

В данной статье нам хотелось бы поделиться своим опытом внедрения нашей команды пентестеров в цикл разработки большого проекта «МойОфис». Найти материал подобной тематики с реальными кейсами на русском языке практически невозможно. Всем, кого интересует модные направления пентестов, теория,...

[Перевод] Как я проник на сервер PayPal через баг в загрузке файлов и получил доступ к удаленному выполнению кода

Пентестер (тестировщик на проникновение) рассказывает, как ему удалось найти баг в загрузке файлов и проникнуть на сервер платежной системы PayPal. Привет всем! Надеюсь, у вас все хорошо. Уверен, что заголовок вас немало удивил, и вы ринулись сюда чтобы глянуть, реально ли я cмог получить удаленный...

Хотите зашифровать вообще любое TCP соединение? Теперь у вас есть NoiseSocket

Привет, %username%! Не всё в этом мире крутится вокруг браузеров и бывают ситуации, когда TLS избыточен или вообще неприменим. Далеко не всегда есть необходимость в сертификатах, очень часто хватает обычных публичных ключей, взять тот же SSH. А еще есть IoT, где впихивать TLS целиком это вообще...

[Перевод] Эволюция паролей: руководство по аутентификации в современную эпоху

Начиналось все просто: у вас есть два набора символов (имя пользователя и пароль) и тот, кто знает оба, может войти в систему. Ничего сложного. Однако и экосистемы, в которых они функционировали, тоже были простыми — скажем, система с разделением времени от МТИ, которая считается первой...

[Перевод] Эволюция паролей: руководство по аутентификации в современную эпоху

Начиналось все просто: у вас есть два набора символов (имя пользователя и пароль) и тот, кто знает оба, может войти в систему. Ничего сложного. Однако и экосистемы, в которых они функционировали, тоже были простыми — скажем, система с разделением времени от МТИ, которая считается первой...