Двухфакторная аутентификация в Check Point Security Gateway

В этом посте мы расскажем о том, как настроить двухфакторную аутентификацию в Check Point Security Gateway с использованием электронных ключей на примере JaCarta PKI российского разработчика решений по информационной безопасности. О том, что удалённый доступ к ресурсам организации несёт пользу, но...

Для чего используется SBC на границе сетей

Постараемся в этой статье собрать и подытожить основные данные и факты, известные широкой и узкой общественности по поводу того, зачем же нужен Контроллер Пограничных Сессий (SBC) операторам и корпоративным заказчикам. Банальный запрос в поисковиках выдает не так много информации и она не всегда...

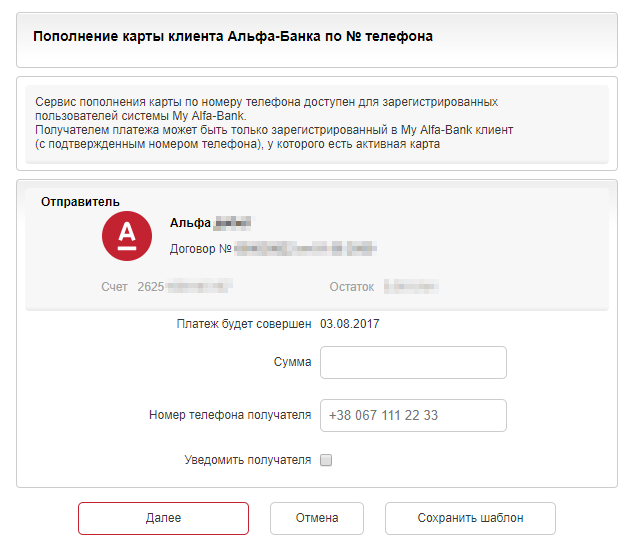

Уязвимость в Альфа-Банк Украина: получение ФИО клиента по номеру телефона

Альфа-Банк Украина входит в ТОП-5 по количеству активных карт среди всех украинских банков и имеет довольно неплохой интернет-банкинг My Alfa-Bank. У них существует функция перевода средств другому клиенту по номеру телефона: чтобы перевести деньги, достаточно указать номер телефона получателя, нет...

Асимметричная криптография и криптография с открытым ключом — это не одно и то же?

В данной заметке я хотел бы поделиться своими соображениями, касающимися криптографической терминологии. Конечно, ответ на вопрос, который вынесен в заголовок (будь он положительным или нет) никак не повлияет на работоспособность и безопасность соответствующих криптоалгоритмов, но здесь своей целью...

Сайты интернет-магазинов и промышленных компаний наиболее уязвимы для хакерских атак

Более половины современных сайтов содержат критически опасные уязвимости, которые позволяют злоумышленникам проводить различные атаки, включая отказ в обслуживании и кражу персональных данных. Такие выводы содержатся в исследовании компании Positive Technologies на основе работ по анализу...

Сайты интернет-магазинов и промышленных компаний наиболее уязвимы для хакерских атак

Более половины современных сайтов содержат критически опасные уязвимости, которые позволяют злоумышленникам проводить различные атаки, включая отказ в обслуживании и кражу персональных данных. Такие выводы содержатся в исследовании компании Positive Technologies на основе работ по анализу...

Оптимизация и автоматизация тестирования веб-приложений

В этой статье я расскажу о том, как оптимизировать и автоматизировать процессы тестирования на проникновение с помощью специализированных утилит и их расширений. Читать дальше →...

Оптимизация и автоматизация тестирования веб-приложений

В этой статье я расскажу о том, как оптимизировать и автоматизировать процессы тестирования на проникновение с помощью специализированных утилит и их расширений. Читать дальше →...

[Перевод] Вредоносный код в npm-пакетах и борьба с ним

В начале августа в нескольких десятках npm-пакетов был обнаружен вредоносный код. Администрация npmjs.com оперативно на это отреагировала и тут же подготовила отчёт о предпринятых мерах. Позже Доминик Кундел из twilio.com поделился советами о том, как найти проекты, «заражённые» подобными пакетами....

Проверка вашего сайта на целостность контента: видит ли клиент то, что должен?

Проверка на наличие определенного контента на сайте — одна из наиболее востребованных функций сервиса мониторинга сайтов ХостТрекер. Под катом мы расскажем, в каких случаях и почему это важно и рассмотрим несколько реальных ситуаций. Читать дальше →...

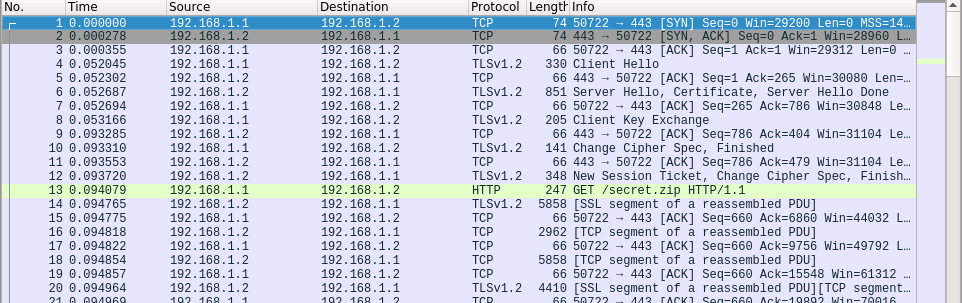

SHA2017 CTF: Нужно больше трафика

Всем доброго времени суток. Только что подошел к концу SHA2017 CTF и в этой статье, я бы хотел рассмотреть решение одного интересного таска Abuse Mail (300) из раздела Network. Читать дальше →...

SHA2017 CTF: Нужно больше трафика

Всем доброго времени суток. Только что подошел к концу SHA2017 CTF и в этой статье, я бы хотел рассмотреть решение одного интересного таска Abuse Mail (300) из раздела Network. Читать дальше →...

[Перевод] Взлом Wi-Fi

Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью Airodump-ng и Aircrack-ng/Hashcat Это краткое пошаговое руководство, которое демонстрирует способ взлома сетей Wi-Fi, защищённых слабыми паролями. Оно не исчерпывающее, но этой информации должно хватить, чтобы вы протестировали свою собственную сетевую...

[Перевод] Взлом Wi-Fi

Взлом маршрутизаторов WPA/WPA2 Wi-Fi с помощью Airodump-ng и Aircrack-ng/Hashcat Это краткое пошаговое руководство, которое демонстрирует способ взлома сетей Wi-Fi, защищённых слабыми паролями. Оно не исчерпывающее, но этой информации должно хватить, чтобы вы протестировали свою собственную сетевую...

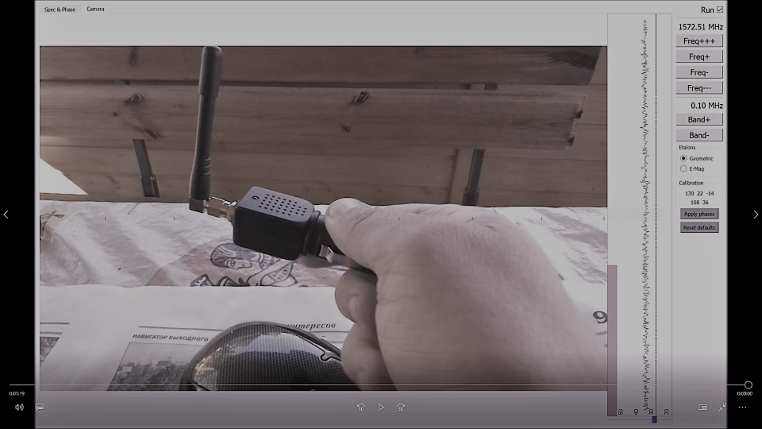

Охота на рыжего демона или пеленгатор помех спутниковой навигации

Не подумайте, что я какой-нибудь преступный элемент, параноик или неверный муж, но как-то раз я решил купить глушилку GPS. Во-первых, был интересен сам процесс. Ведь дело вроде нелегальное, продавец как будто рискует. Хотелось в этом поучаствовать, а не просто послушать или почитать. Во-вторых,...

Security Week 31: Борец с WannaCry арестован в США, Svpeng получил новую фишку, Cisco патчит 15 дыр

Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты...

Security Week 31: Борец с WannaCry арестован в США, Svpeng получил новую фишку, Cisco патчит 15 дыр

Что мы знаем о Маркусе Хатчинсе? На удивление мало. До истории с WannaCry о нем вообще ничего не было слышно, но тут его прославил блестящий ход со стоп-доменом. Парень порылся в коде троянца, нашел механизм самоуничтожения при получении ответа с захардкоденного домена, зарегал домен (затраты...

[Перевод] Pwnie Awards 2017: достижения, ошибки и глупости в сфере информационной безопасности

В конце июля, на конференции Black Hat в Лас-Вегасе, вручали премию Pwnie Awards. Дают эту награду либо тем, кто сделал невероятную глупость в области информационной безопасности, отличился некомпетентностью, либо тем, кто что-то красиво, громко и весело взломал, или обнаружил что-то очень...