Искусственный интеллект спасёт от ransomware

Acronis True Image — это надежное решение в области защиты данных пользователей. В Acronis True Image 2017 и Acronis True Image 2017 New Generation мы задали очень высокую планку во всем, что касается надежности, простоты и удобства работы. В эти продукты были внедрены резервное копирование и...

Искусственный интеллект спасёт от ransomware

Acronis True Image — это надежное решение в области защиты данных пользователей. В Acronis True Image 2017 и Acronis True Image 2017 New Generation мы задали очень высокую планку во всем, что касается надежности, простоты и удобства работы. В эти продукты были внедрены резервное копирование и...

Security Week 35: Кардеры донатят Хатчинсу, отозвано 500 тыс. кардиостимуляторов, в спам-боте нашли 711 млн имейлов

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге...

Security Week 35: Кардеры донатят Хатчинсу, отозвано 500 тыс. кардиостимуляторов, в спам-боте нашли 711 млн имейлов

Трагическая, но поучительная история молодого британского ИБ-специалиста Маркуса Хатчинса, арестованного в США месяц назад, начала скатываться в откровенный фарс. Надо сказать, Штаты обошлись с Маркусом относительно мягко: парня выпустили под залог в $30 тыс, так что он с браслетом на ноге...

[Из песочницы] Vertex Wirless VW210: редкий роутер и его внутренний мир

Лирическое отступление: всё описанное в данной статье производилось исключительно в образовательных целях, цели извлечения материальной выгоды не преследовалось, ни одного котика в процессе (надеюсь) не пострадало. Всё, что здесь описано вы повторяете на свой страх и риск. КДПВ курильщика (для тех,...

[Из песочницы] Vertex Wirless VW210: редкий роутер и его внутренний мир

Лирическое отступление: всё описанное в данной статье производилось исключительно в образовательных целях, цели извлечения материальной выгоды не преследовалось, ни одного котика в процессе (надеюсь) не пострадало. Всё, что здесь описано вы повторяете на свой страх и риск. КДПВ курильщика (для тех,...

Маскировка UDP трафика в TCP/ICMP при помощи udp2raw

В данной статье речь пойдет про утилиту udp2raw, которая позволяет обходить межсетевые экраны, настроенные на блокировку протокола UDP, используя RAW сокеты, а также туннелировать любые другие протоколы при работе в связке с OpenVPN. Читать дальше →...

Маскировка UDP трафика в TCP/ICMP при помощи udp2raw

В данной статье речь пойдет про утилиту udp2raw, которая позволяет обходить межсетевые экраны, настроенные на блокировку протокола UDP, используя RAW сокеты, а также туннелировать любые другие протоколы при работе в связке с OpenVPN. Читать дальше →...

Для повышения надежности и безопасности банковского программного обеспечения используйте PVS-Studio

Среди наших клиентов постепенно начинают появляться организации, занимающиеся разработкой программного обеспечения в сфере финансов. У нас много статей, посвященных разным тематикам, но сферу финансов мы как-то незаслуженно обошли стороной. Попробуем исправиться и со временем написать ряд статей, а...

Как правильно хешировать пароли в высоконагруженных сервисах. Опыт Яндекса

Я расскажу о такой проблеме, как хеширование паролей в веб-сервисах. На первый взгляд кажется, что тут все «яснопонятно» и надо просто взять нормальный алгоритм, которых уже напридумывали много, написать чуть-чуть кода и выкатить все в продакшн. Но как обычно, когда начинаешь работать над...

Насколько хорошо защищены ваши SSH сессии?

Выполнение повседневных задач системного администратора считается безопасным при работе через SSH сессию. В данной статье речь пойдет про современные инструменты для проведения MITM-атак на протокол SSH и как защититься от них. Читать дальше →...

Насколько хорошо защищены ваши SSH сессии?

Выполнение повседневных задач системного администратора считается безопасным при работе через SSH сессию. В данной статье речь пойдет про современные инструменты для проведения MITM-атак на протокол SSH и как защититься от них. Читать дальше →...

Полезные трюки при работе с netcat

В данной статье я рассмотрю популярную сетевую утилиту netcat и полезные трюки при работе с ней. Читать дальше →...

Полезные трюки при работе с netcat

В данной статье я рассмотрю популярную сетевую утилиту netcat и полезные трюки при работе с ней. Читать дальше →...

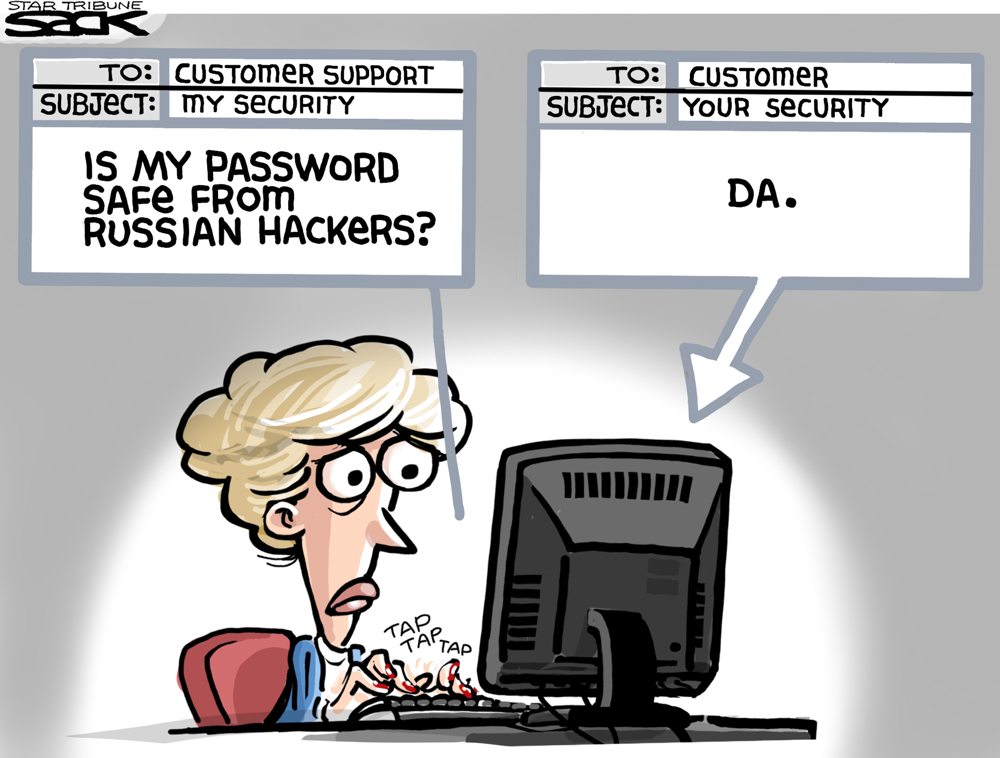

Как не обломать мозг об пароли вроде eLkdC,lk#jB

Нормальный стойкий пароль фиг запомнишь. Почти аксиома. Еще и безопасники радостно подбрасывают дровишек в этот костер ужаса, заставляя раз в месяц учить чудовищный фарш из мешанины символов. Параноидальные меры безопасности в лучших традициях «Хакера в столовой» приводят лишь к тому, что...

Как не обломать мозг об пароли вроде eLkdC,lk#jB

Нормальный стойкий пароль фиг запомнишь. Почти аксиома. Еще и безопасники радостно подбрасывают дровишек в этот костер ужаса, заставляя раз в месяц учить чудовищный фарш из мешанины символов. Параноидальные меры безопасности в лучших традициях «Хакера в столовой» приводят лишь к тому, что...

[Перевод] Интервью с Гербертом Лином (CISAC): «Кибер-безопасность – это бесконечная битва»

Герберт Лин является старшим научным сотрудником по информационной политике и безопасности в Центре по вопросам международной безопасности и сотрудничества (CISAC) при Стэнфордском университете (США). Лин также является специалистом по информационной политике и безопасности в Институте Гувера –...

[Перевод] Интервью с Гербертом Лином (CISAC): «Кибер-безопасность – это бесконечная битва»

Герберт Лин является старшим научным сотрудником по информационной политике и безопасности в Центре по вопросам международной безопасности и сотрудничества (CISAC) при Стэнфордском университете (США). Лин также является специалистом по информационной политике и безопасности в Институте Гувера –...