Расследование утечек информации из корпоративной базы данных перевозчика

К нам обратился крупный российский перевозчик, владеющий внушительным автопарком. Его клиентами являются десятки логистических компаний и предприятий. Зона его деятельности простирается далеко за пределы стран СНГ. Каждый автомобиль оснащен системой мониторинга, оправляющей в диспетчерский центр...

[Из песочницы] Имплементация OpenId Connect в ASP.NET Core при помощи IdentityServer4 и oidc-client

Недавно мне потребовалось разобраться, как делается аутентификация на OpenId Connect на ASP.NET Core. Начал с примеров, быстро стало понятно, что чтения спецификации не избежать, затем пришлось уже перейти к чтению исходников и статей разработчиков. В результате возникло желание собрать в одном...

[Из песочницы] Имплементация OpenId Connect в ASP.NET Core при помощи IdentityServer4 и oidc-client

Недавно мне потребовалось разобраться, как делается аутентификация на OpenId Connect на ASP.NET Core. Начал с примеров, быстро стало понятно, что чтения спецификации не избежать, затем пришлось уже перейти к чтению исходников и статей разработчиков. В результате возникло желание собрать в одном...

Уязвимость BlueBorne в протоколе Bluetooth затрагивает миллиарды устройств

Исследователи из компании Armis обнаружили восемь критичных уязвимостей в реализациях Bluetooth. Уязвимости получили следующие CVE: CVE-2017-0781, CVE-2017-0782, CVE-2017-0783, CVE-2017-0785 (Android); CVE-2017-1000251, СVE-2017-1000250 (Linux); CVE-2017-8628 (Windows). Устройства на iOS пока не...

Уязвимость BlueBorne в протоколе Bluetooth затрагивает миллиарды устройств

Исследователи из компании Armis обнаружили восемь критичных уязвимостей в реализациях Bluetooth. Уязвимости получили следующие CVE: CVE-2017-0781, CVE-2017-0782, CVE-2017-0783, CVE-2017-0785 (Android); CVE-2017-1000251, СVE-2017-1000250 (Linux); CVE-2017-8628 (Windows). Устройства на iOS пока не...

Профессиональное тестирование на проникновение: удел настоящих гиков-фанатов командной строки или уже нет?

Когда речь заходит о хакинге, неважно, об этичном или не очень, многие из нас представляют темное помещение с мониторами и очкастым профессионалом с красными от постоянного недосыпания глазами. Действительно ли систему может взломать только гик-профессионал и действительно ли для того, чтобы...

Профессиональное тестирование на проникновение: удел настоящих гиков-фанатов командной строки или уже нет?

Когда речь заходит о хакинге, неважно, об этичном или не очень, многие из нас представляют темное помещение с мониторами и очкастым профессионалом с красными от постоянного недосыпания глазами. Действительно ли систему может взломать только гик-профессионал и действительно ли для того, чтобы...

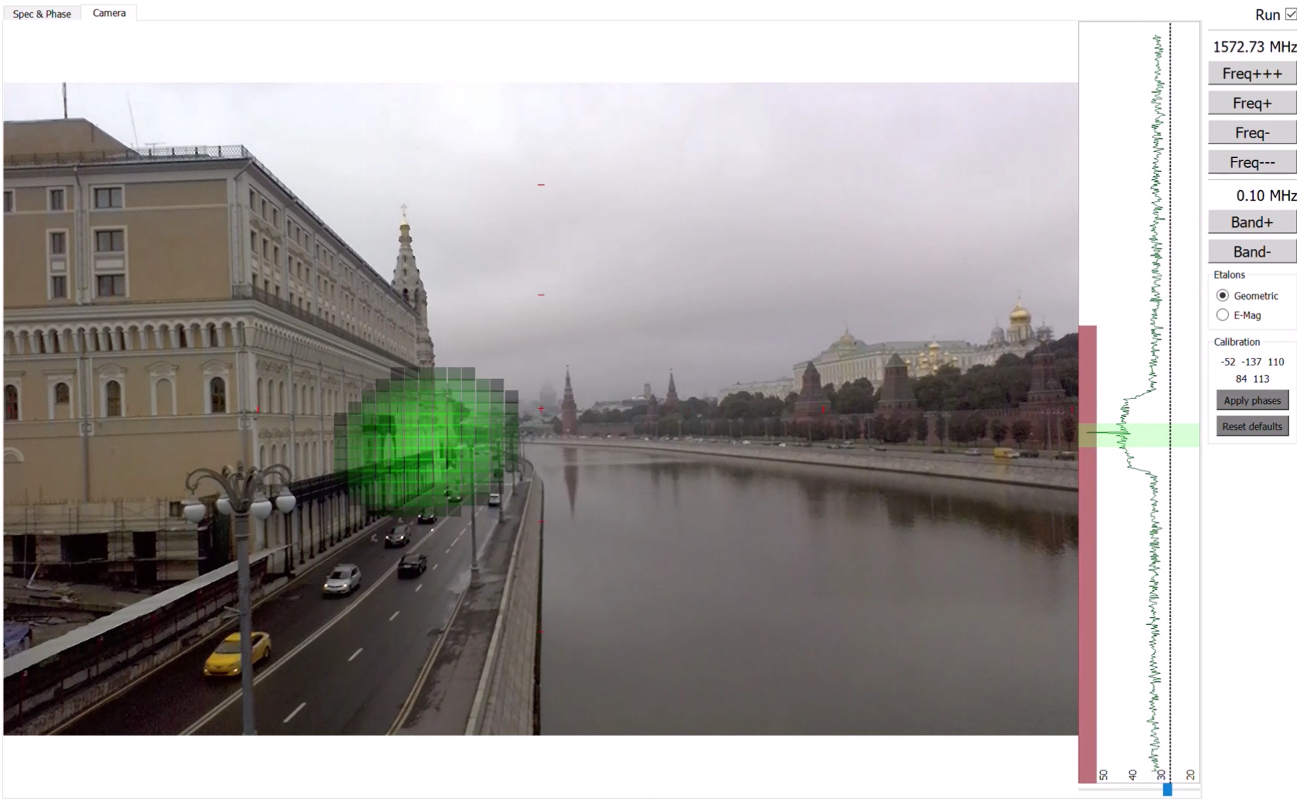

Охота на кремлевского демона

Нельзя сказать, что я не искал с этим демоном встречи. Я дождался пока он вылезет и выследил его логово. Поиграл с ним немного. Потом демон исчез, как обычно, по расписанию — в 9.00. Я успокоился и занялся своими бытовыми делами. Дело было в том, что у нас в Питере не найти в книжных магазинах...

Сигнатура Snort для уязвимости CVE-2017-9805 в Apache Struts

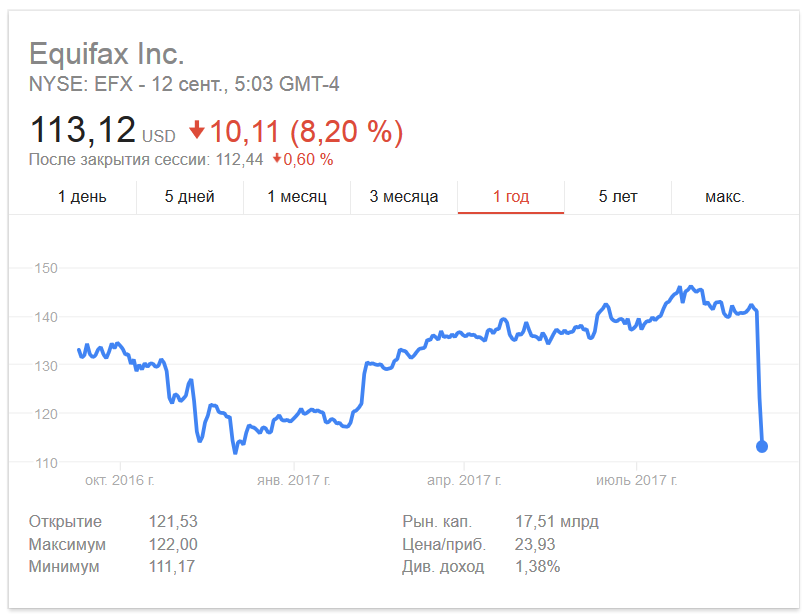

Друзья, добрый день! 7–8 сентября в СМИ и блогах стали появляться сообщения о взломе одного из крупнейших бюро кредитных историй Equifax. Представители американской компании сообщили, что «утекли» данные 143 миллионов человек: имена, адреса, номера социального страхования и в некоторых случаях...

Книга «Аудит безопасности информационных систем»

В книге Никиты Скрабцова (магистр CS, опыт работы инженером по информационной безопасности – 10 лет, преподаватель «компьютерные сети, операционные системы», сертификаты: CEH, CCSA, LPIC, MCITP) рассматриваются методы обхода систем безопасности сетевых сервисов и проникновения в открытые...

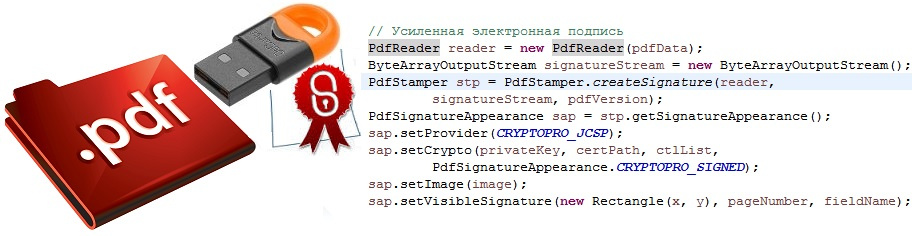

Как на Java c помощью КриптоПро подписать документ PDF

Привет! Я сотрудник Альфа-Банка и занимаюсь разработкой программного обеспечения со встроенными средствами криптографической защиты информации. В данной статье хочу рассказать о следующих вещах: преимуществах формата PDF в качестве документа с электронной подписью; платформе Java, библиотеке...

PUSH-авторизация в сервисах с помощью мобильного приложения

Мы рады представить сообществу сервис PushAuth, который позволяет Вашим клиентам авторизироваться с помощью PUSH-сообщений на мобильном устройстве! Эта идея не новая и многие компании в своих приложениях уже используют эту технологию. Всё выглядит достаточно просто, пока не рассматриваешь вопросы:...

Security Week 36: черная дыра в ядре Windows, омограф Adobe атакует, крупнейшая утечка данных в США

Исследователи из EnSilo объявили, что нашли баг в ядре Винды, да какой! Он может не позволить антивирусу узнать о загрузке исполняемого файла. Эксплуатация такой дыры напрочь исключает возможность проверки файла при запуске, то есть троянец может фактически обезвредить защитное решение. Глюк был...

Security Week 36: черная дыра в ядре Windows, омограф Adobe атакует, крупнейшая утечка данных в США

Исследователи из EnSilo объявили, что нашли баг в ядре Винды, да какой! Он может не позволить антивирусу узнать о загрузке исполняемого файла. Эксплуатация такой дыры напрочь исключает возможность проверки файла при запуске, то есть троянец может фактически обезвредить защитное решение. Глюк был...

Как Вы вирус назовете?

Petya, Misha, WannaCry, Friday 13th, Anna Kournikova… Имена компьютерных вирусов, вызвавших настоящие эпидемии в сети, долго остаются на слуху. Их постоянно повторяют СМИ, как правило, не вдаваясь в технические подробности и путая модификации между собой. А вы когда-нибудь интересовались, как и кто...

Как Вы вирус назовете?

Petya, Misha, WannaCry, Friday 13th, Anna Kournikova… Имена компьютерных вирусов, вызвавших настоящие эпидемии в сети, долго остаются на слуху. Их постоянно повторяют СМИ, как правило, не вдаваясь в технические подробности и путая модификации между собой. А вы когда-нибудь интересовались, как и кто...

Ярлыки в Windows: куда они ведут и могут ли быть опасны?

В данной статье мы поговорим о методах компрометации систем с использованием стандартного функционала ОС Windows, доступного при создании ярлыков и как с этим бороться. Читать дальше →...

Ярлыки в Windows: куда они ведут и могут ли быть опасны?

В данной статье мы поговорим о методах компрометации систем с использованием стандартного функционала ОС Windows, доступного при создании ярлыков и как с этим бороться. Читать дальше →...