[Из песочницы] Как взломать более 17 000 сайтов за одну ночь

Эта история о том, как я нашел уязвимость в фреймворке Webasyst и, в частности, в ecommerce-движке Shop-Script 7. Читать дальше →...

Security Week 41: Accenture выложила на Amazon все, год малвертайзинга на Pornhub, свежая атака на Office

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда...

Security Week 41: Accenture выложила на Amazon все, год малвертайзинга на Pornhub, свежая атака на Office

Жить без облачных технологий мы уже не умеем, а жить с ними еще не умеем. То и дело случаются самые нелепые факапы из-за того, что люди не очень понимают, что их облачный ресурс и аналогичный локальный – две большие разницы, и обращаться с ними нужно соответственно. Вот, например, как сейчас, когда...

Врайтап осеннего crackme от «Лаборатории Касперского»

Всем привет. Название говорит само за себя. Эвент был мало освещен и я лишь каким-то чудом сумел в нем поучаствовать. В результате, успел выхватить одиннадцатое место и получить право на обещанные дивиденды. Перейдем к делу. Читать дальше →...

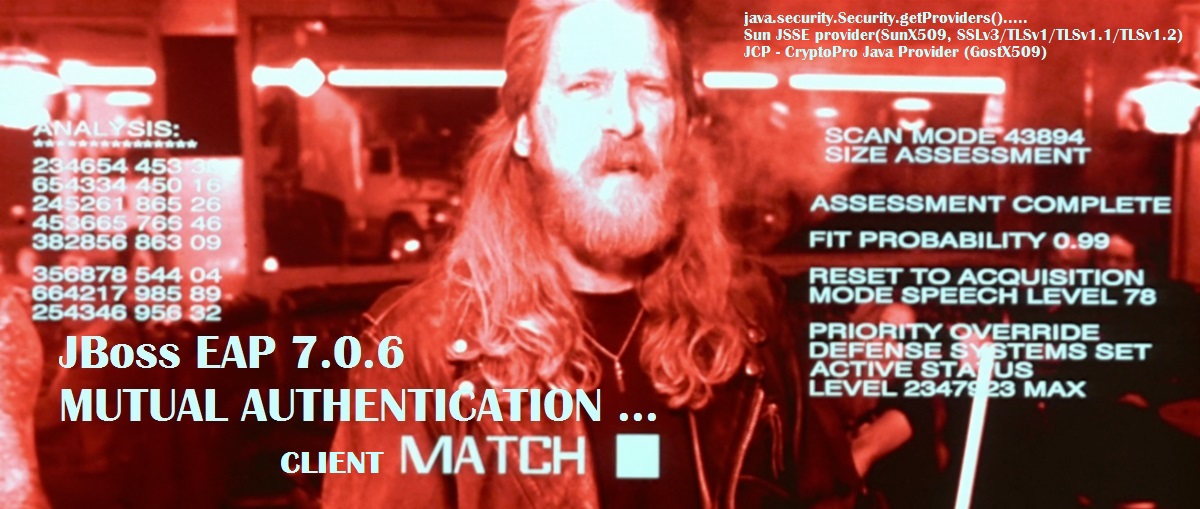

Настройка двусторонней RSA и GOST аутентификации в приложении на JBoss EAP 7

Здравствуйте! Безопасности в современной деловой информационной среде отводится одна из первостепенных ролей. Нужно ли говорить, что в Банке, где большая часть продуктов строится на Digital-технологиях, а на кону доверие, спокойствие и благосостояние клиентов, информационная безопасность ставится в...

Attify OS — дистрибутив для тестирования на проникновения IoT

Мало кто знает, что буква S в аббревиатуре IoT означает Security. В этой статье я расскажу о дистрибутиве Attify OS, предназначенном для тестирования IoT- устройств. Читать дальше →...

Attify OS — дистрибутив для тестирования на проникновения IoT

Мало кто знает, что буква S в аббревиатуре IoT означает Security. В этой статье я расскажу о дистрибутиве Attify OS, предназначенном для тестирования IoT- устройств. Читать дальше →...

Злой XML с двумя кодировками

WAFы видят вместо документа белый шум! 00000000 3C3F 786D 6C20 7665 7273 696F 6E3D 2231 ..1.3.3.7. В статье — небольшой рассказ про кодировки в XML и про обход WAFов с их помощью. Читать дальше →...

Злой XML с двумя кодировками

WAFы видят вместо документа белый шум! 00000000 3C3F 786D 6C20 7665 7273 696F 6E3D 2231 ..1.3.3.7. В статье — небольшой рассказ про кодировки в XML и про обход WAFов с их помощью. Читать дальше →...

[Из песочницы] Ломаем модифицированный AES-256

Недавно в институте я столкнулся с любопытной криптографической задачей, которой хотел бы поделиться с Сообществом. Так как русскоязычных примеров решения таких учебных «головоломок» встречается немного, а сама задача рекомендована для начинающих свой путь специалистов (не обладающих глубокими...

Результаты летней стажировки 2017 в Digital Security. Отдел исследований

В предыдущей статье от коллег из отдела аудита, помимо их опыта, было немного рассказано про общий процесс стажировки 2017 в Digital Security. А сегодня Отдел исследований поделится своими впечатлениями и представит интервью стажёров нашего отдела. Читать дальше →...

Результаты летней стажировки 2017 в Digital Security. Отдел исследований

В предыдущей статье от коллег из отдела аудита, помимо их опыта, было немного рассказано про общий процесс стажировки 2017 в Digital Security. А сегодня Отдел исследований поделится своими впечатлениями и представит интервью стажёров нашего отдела. Читать дальше →...

Внедрение IdM. Часть 1: что такое IdM и какая функциональность к нему относится

…Всё началось с отдела маркетинга. Эти милые люди подумали и решили, что нам (специалистам пресейла и сервисов) следует написать некоторое количество статей «на разные интересные темы». Темы они, как водится, придумали сами, исходя из видящихся им «потребностей рынка». (При этом, если взглянуть на...

Внедрение IdM. Часть 1: что такое IdM и какая функциональность к нему относится

…Всё началось с отдела маркетинга. Эти милые люди подумали и решили, что нам (специалистам пресейла и сервисов) следует написать некоторое количество статей «на разные интересные темы». Темы они, как водится, придумали сами, исходя из видящихся им «потребностей рынка». (При этом, если взглянуть на...

Настройка двухфакторной аутентификации в VMware Horizon View 7 c использованием смарт-карт JaCarta PKI

Недавно мы рассказывали, как настроить 2FA аутентификацию на основе PKI-инфраструктуры и x509 сертификатов в виртуальной среде Citrix, используя электронные ключи JaCarta PKI. Сегодня речь пойдет о ближайшем «друге» Citrix XenDesktop в области доставки виртуальных рабочих столов и приложений –...

Новые способы монетизации взломанных веб-ресурсов

Способов получить выгоду со взломанного сайта всегда было довольно много. Тем не менее, кибер-преступность не отстает от прогресса и использует передовые технологические методы для незаконного заработка. Читать дальше →...

Новые способы монетизации взломанных веб-ресурсов

Способов получить выгоду со взломанного сайта всегда было довольно много. Тем не менее, кибер-преступность не отстает от прогресса и использует передовые технологические методы для незаконного заработка. Читать дальше →...

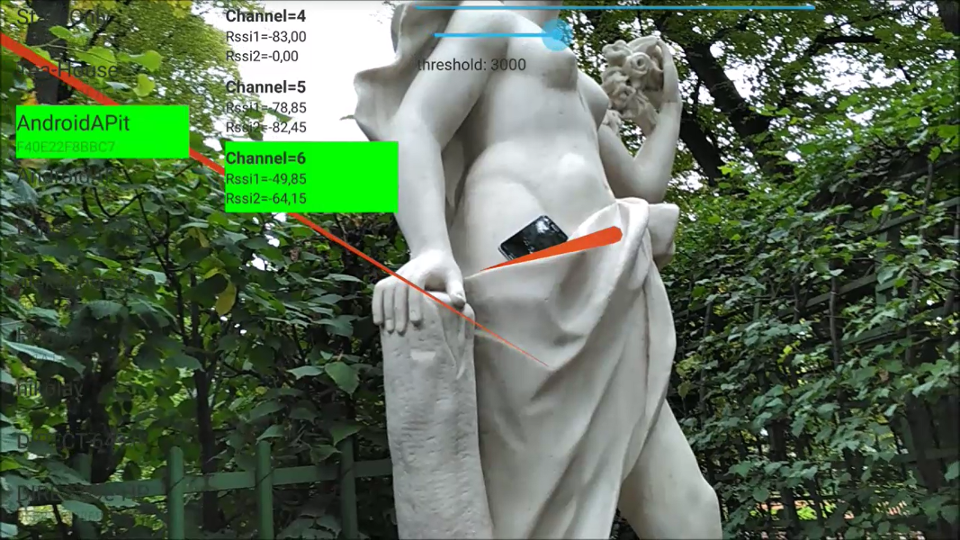

Красные стрелы доп-реальности

Мои читатели уже знают, что ручной пеленгатор и дополненная реальность созданы друг для друга. Простой фон из видео позволяет существенно упростить работу оператора. Тем не менее, находятся люди, которые испытывают трудности при поиске источников радио-излучения амплитудным пеленгатором с простым...