Что не так с уязвимостями в C# проектах?

Эта небольшая заметка является промежуточным итогом на тему поиска уже известных уязвимостей в open source C# проектах. Я хотел посмотреть на примеры кода, который бы являлся уязвим и был причиной появления очередной CVE, но оказалось, что не всё так просто… Читать дальше →...

Что не так с уязвимостями в C# проектах?

Эта небольшая заметка является промежуточным итогом на тему поиска уже известных уязвимостей в open source C# проектах. Я хотел посмотреть на примеры кода, который бы являлся уязвим и был причиной появления очередной CVE, но оказалось, что не всё так просто… Читать дальше →...

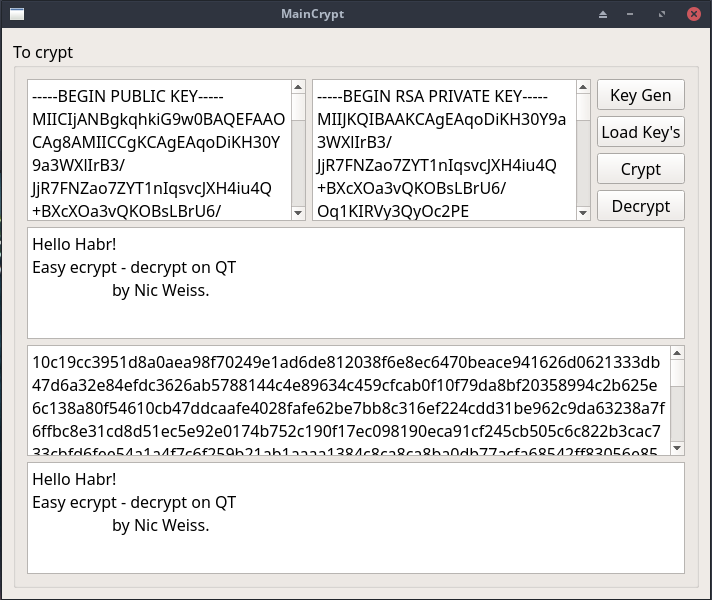

[Из песочницы] Простое асинхронное шифрование в Qt

В рамках одного из своих проектов я решил сделать сделать асинхронное шифрование. Вся работа была разбита не несколько этапов: Генерация ключей Чтение и загрузка ключей Шифрование одной строки Расшифровывания одной строки Шифрование текста произвольной длинны Расшифровывание данных произвольной...

[Из песочницы] Простое асинхронное шифрование в Qt

В рамках одного из своих проектов я решил сделать сделать асинхронное шифрование. Вся работа была разбита не несколько этапов: Генерация ключей Чтение и загрузка ключей Шифрование одной строки Расшифровывания одной строки Шифрование текста произвольной длинны Расшифровывание данных произвольной...

Внедрение IdM. Часть 2. Как определить, что стоит задуматься о внедрении IdM?

В первой части нашего цикла статей про IdM мы обсудили, что такое IdM. Сегодня будет минимум теории: я расскажу о том, как понять, нужно ли вообще вашей компании IdM-решение — с точки зрения задач бизнеса, ИТ, ИБ, аудита и т.д. Под катом — несколько чек-листов, составленных на основании моего опыта...

Внедрение IdM. Часть 2. Как определить, что стоит задуматься о внедрении IdM?

В первой части нашего цикла статей про IdM мы обсудили, что такое IdM. Сегодня будет минимум теории: я расскажу о том, как понять, нужно ли вообще вашей компании IdM-решение — с точки зрения задач бизнеса, ИТ, ИБ, аудита и т.д. Под катом — несколько чек-листов, составленных на основании моего опыта...

[Перевод] Взлом Bitcoin по телевизору: обфускуй, не обфускуй, все равно получим QR

История про то, как секретный ключ для Bitcoin’a в виде QR-кода восстановили из размазанной картинки Мы могли бы просто назвать этот пост «Насколько хорош QR-код и как мы его восстановили практически из ничего». Но гораздо интереснее, когда QR-код является ключом к кошельку на сумму $1000 в битках....

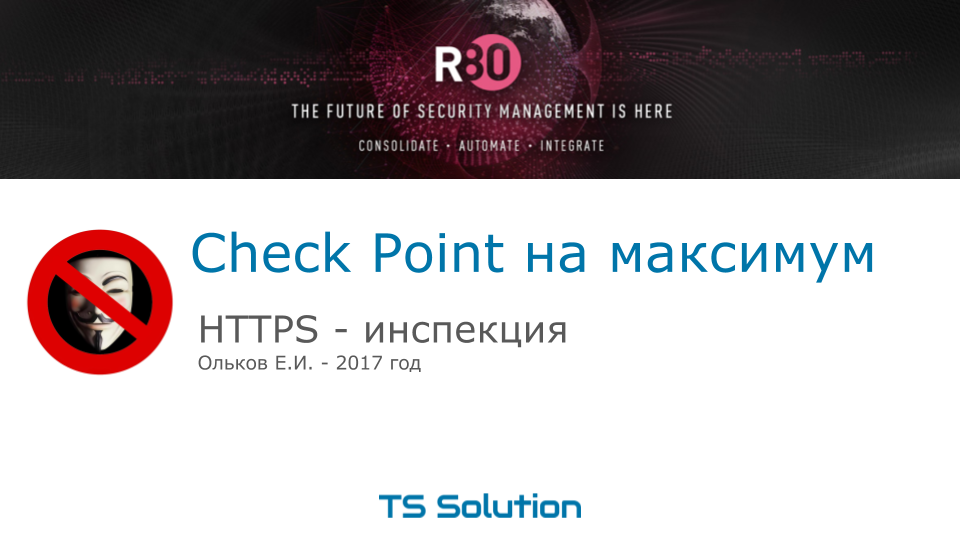

2.Check Point на максимум. HTTPS-инспекция

В предыдущем уроке мы затронули проблему человеческого фактора в Информационной безопасности. В итоге мы сделали вывод, что не важно на сколько качественное и дорогое оборудование вы используете, т.к. все “упрется” в настройку, которая должна быть выполнена грамотно. В этом уроке мы рассмотрим...

Вашим пользователям не нужны пароли

Зачастую, одно из первых архитектурных решений, принятых в начале разработки вашего сайта — будет использование email + password для авторизации пользователя. Эта связка прочно засела в наши головы, и мы уже на задумываемся, зачем мы заставляем людей придумывать пароль. Мы привыкли так делать. Но...

Security Week 43: Грядет великая IoT-жатва, как хакеры киберконфу НАТО пиарили, из Bad Rabbit торчат уши ExPetr

Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со...

Security Week 43: Грядет великая IoT-жатва, как хакеры киберконфу НАТО пиарили, из Bad Rabbit торчат уши ExPetr

Покайтесь, ибо грядет! Улицы наводнили безумные проповедники с апокалиптическими плакатами, по ночам из-за горизонта поднимается необычно огромная Луна кровавого цвета, а ученые, в свое время не получившие нобелевку из-за слишком радикальных идей, безуспешно пытаются достучаться до властей со...

«В активном поиске»: как мы выбирали поисковый механизм для DLP-системы

В ходе работы DLP-система ежедневно перехватывает огромные массивы информации – это и письма сотрудников, и информация о действиях пользователей на рабочих станциях, и сведения о хранящихся в сети организации файловых ресурсах, и оповещения о несанкционированном выводе данных за пределы...

«В активном поиске»: как мы выбирали поисковый механизм для DLP-системы

В ходе работы DLP-система ежедневно перехватывает огромные массивы информации – это и письма сотрудников, и информация о действиях пользователей на рабочих станциях, и сведения о хранящихся в сети организации файловых ресурсах, и оповещения о несанкционированном выводе данных за пределы...

Троянец-вымогатель Bad Rabbit: плохой, плохой кролик

24 октября на нас посыпались уведомления о массовых атаках с помощью троянца-вымогателя Bad Rabbit. Основная цель — российские организации и потребители, но есть сообщения и о пострадавших из Украины. Вот как выглядит требование выкупа у незадачливых жертв: Читать дальше →...

Троянец-вымогатель Bad Rabbit: плохой, плохой кролик

24 октября на нас посыпались уведомления о массовых атаках с помощью троянца-вымогателя Bad Rabbit. Основная цель — российские организации и потребители, но есть сообщения и о пострадавших из Украины. Вот как выглядит требование выкупа у незадачливых жертв: Читать дальше →...

Новый вирус Reaper заразил 2 миллиона IoT-устройств

Компания Check Point Research, занимающаяся предоставлением услуг киберразведки, обнаружила вирус Reaper, который атакует девайсы, подключенные к интернету вещей. Компания сообщает, что вирус распространяется гораздо быстрее, чем Mirai, «нашумевший» в 2016 году. По некоторым оценкам, он уже заразил...

Новый вирус Reaper заразил 2 миллиона IoT-устройств

Компания Check Point Research, занимающаяся предоставлением услуг киберразведки, обнаружила вирус Reaper, который атакует девайсы, подключенные к интернету вещей. Компания сообщает, что вирус распространяется гораздо быстрее, чем Mirai, «нашумевший» в 2016 году. По некоторым оценкам, он уже заразил...

Windows Defender удаляет bootloader от DiskCryptor

Если ваш системный диск зашифрован с помощью DiskCryptor система может перестать загружаться после обновления баз Windows Defender до версии 118.1.0.0 от 24.10.2017. Defender определяет загрузчик как Win32/Tibbar.A и перезаписывает MBR. Сам DiskCryptor определяется как Trojan:Win32/Rundas.B. Читать...