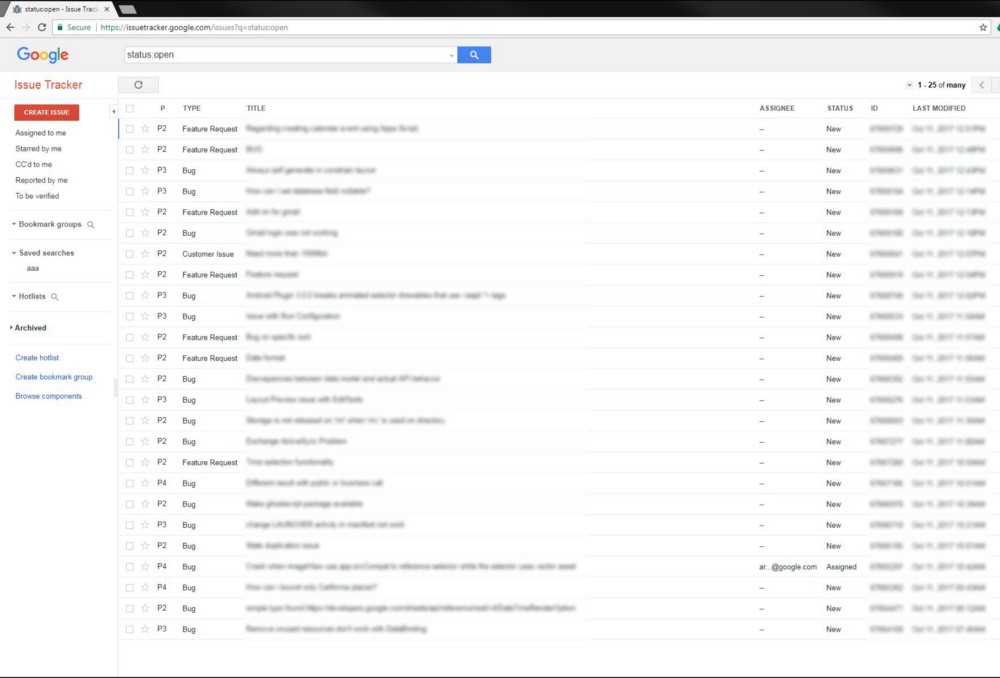

[Перевод] Как я нашел уязвимости в системе баг-трекинга Google и получил $15,600

Вы когда-нибудь слышали о Google Issue Tracker? Наверное, нет, если вы не являетесь сотрудником Google или разработчиком, который недавно сообщил о проблемах в инструментах Google. И я тоже не знал, пока не заметил, что мои сообщения об уязвимостях теперь обрабатываются, путем открытия нового...

Блокчейн и токены: подход к регулированию

Как Вы знаете, в конце октября Президентом даны поручения по урегулированию технологий блокчейн и статуса криптовалют в России. Поручения были оценены международным сообществом как прорывные: Coindesk рассматривают Президента России в качестве одного из наиболее влиятельных людей в мире блокчейн в...

«Узнаю! Узнаю брата Колю!» — реалии современной информационной безопасности в сфере беспроводных технологий

Бороздя несметные просторы интернета неоднократно натыкался я на недовольные отзывы пользователей бесплатной Wi-Fi сети московского метрополитена «MT_FREE». Проблема заключалась в том (впрочем, воз и ныне там), что Wi-Fi сети наземного городского транспорта носили такое же название, как и в...

Security Week 44: тихая охота, или Carbanak в помощь, зачем Firefox функции Tor Browser, лазейка в Google-«баганайзер»

Кто не знает Carbanak? Несколько лет назад эти ловкие ребята умело увели, по некоторым данным, до миллиарда долларов из доброй сотни банков России, Украины, США и даже Японии. Наши эксперты выявили группу злоумышленников под кодовым именем Silence, которая старательно копировала лучшие техники...

Security Week 44: тихая охота, или Carbanak в помощь, зачем Firefox функции Tor Browser, лазейка в Google-«баганайзер»

Кто не знает Carbanak? Несколько лет назад эти ловкие ребята умело увели, по некоторым данным, до миллиарда долларов из доброй сотни банков России, Украины, США и даже Японии. Наши эксперты выявили группу злоумышленников под кодовым именем Silence, которая старательно копировала лучшие техники...

[Перевод] Обход предупреждений браузера с помощью псевдопарольных полей

Кажется, человеческой изобретательности нет предела, если нужно обойти какое-то ограничение. Например, нужно подключить устройство к розетке в центре надувного бассейна — ничего не получится, правильно? Неправильно! Или потушить пожар с другой стороны железнодорожных путей. И очень нужно протянуть...

Статистика выявления уязвимостей в программном обеспечении в рамках сертификацилнных испытаний

Анализ уязвимостей программного обеспечения в настоящее время является обязательным видом деятельности, выполняемым экспертами испытательных лабораторий отечественных систем сертификации средств защиты информации (СЗИ). Данный вид работ выполняется как при сертификации на соответствие требованиям...

Статистика выявления уязвимостей в программном обеспечении в рамках сертификацилнных испытаний

Анализ уязвимостей программного обеспечения в настоящее время является обязательным видом деятельности, выполняемым экспертами испытательных лабораторий отечественных систем сертификации средств защиты информации (СЗИ). Данный вид работ выполняется как при сертификации на соответствие требованиям...

Kaspersky Industrial CTF 2017: семь часов, чтобы вырубить завод

На конференции GeekPWN в Шанхае мы провели финал соревнования по промышленной кибербезопасности Kaspersky Industrial CTF 2017. В отборочном туре участие приняли почти 700 команд. Преимущественно это были студенты из разных стран, изучающие информационные технологии вообще и кибербезопасность в...

Kaspersky Industrial CTF 2017: семь часов, чтобы вырубить завод

На конференции GeekPWN в Шанхае мы провели финал соревнования по промышленной кибербезопасности Kaspersky Industrial CTF 2017. В отборочном туре участие приняли почти 700 команд. Преимущественно это были студенты из разных стран, изучающие информационные технологии вообще и кибербезопасность в...

Как можно взломать свой же Web проект?

Недавно мне позвонили и попросили помочь разобраться с очень странными симптомами на сайте. А симптомы выглядели вот так. Cовершенно разные клиенты звонили и рассказывали, что они на сайте попадают в личные кабинеты других случайных клиентов. Логинятся под собой. Входят в свой аккаунт, а потом бац...

Проблемы и риски криптовалют

Автор статьи — Алексей Маланов, эксперт отдела развития антивирусных технологий «Лаборатории Касперского» По большому счету, криптовалюты — это такие же электронные деньги, как какие-нибудь WebMoney или Яндекс.Деньги. А значит, и общие проблемы, характерные для электронных платежных систем, им тоже...

Проблемы и риски криптовалют

Автор статьи — Алексей Маланов, эксперт отдела развития антивирусных технологий «Лаборатории Касперского» По большому счету, криптовалюты — это такие же электронные деньги, как какие-нибудь WebMoney или Яндекс.Деньги. А значит, и общие проблемы, характерные для электронных платежных систем, им тоже...

SOC for beginners. Задачи SOC: контроль защищенности

Продолжаем цикл наших статей о центрах мониторинга кибератак для начинающих. В прошлой статье мы говорили о Security Monitoring, инструментах SIEM и Use Case. Термин Security Operations Center у многих ассоциируется исключительно с мониторингом инцидентов. Многим сервис-провайдерам это, в принципе,...

SOC for beginners. Задачи SOC: контроль защищенности

Продолжаем цикл наших статей о центрах мониторинга кибератак для начинающих. В прошлой статье мы говорили о Security Monitoring, инструментах SIEM и Use Case. Термин Security Operations Center у многих ассоциируется исключительно с мониторингом инцидентов. Многим сервис-провайдерам это, в принципе,...

Проведение выборов с помощью блокчейна, идентификация пользователя по голосу и приложение для онлайн-собеседований

Обучающиеся магистерских программ «Управление разработкой ПО» и «Разработка безопасных систем и сетей» Университета Иннополис помогли решить 16 задач ИТ-компаний. Читать дальше →...

Проведение выборов с помощью блокчейна, идентификация пользователя по голосу и приложение для онлайн-собеседований

Обучающиеся магистерских программ «Управление разработкой ПО» и «Разработка безопасных систем и сетей» Университета Иннополис помогли решить 16 задач ИТ-компаний. Читать дальше →...

Не ждем, а готовимся к переходу на новые стандарты криптографической защиты информации

В информационном мире и Digital-Банке само собой разумеется – Digital Security и Digital Signature. Криптография позволяет нам защитить информацию от подмены и однозначно установить ее правообладателя посредством усиленной электронной подписи. Криптография дает возможность закрыть для посторонних...