Как IaaS-провайдер работает с ИБ: угрозы и защита

По статистике Apiumhub, у 70% компаний как минимум одно приложение работает в облаке. Миграция в облачную среду влечёт за собой ряд преимуществ, но многие предприятия обеспокоены вопросами безопасности данных. Однако мнение о том, что облачная инфраструктура слабо защищена — миф, поскольку...

Как IaaS-провайдер работает с ИБ: угрозы и защита

По статистике Apiumhub, у 70% компаний как минимум одно приложение работает в облаке. Миграция в облачную среду влечёт за собой ряд преимуществ, но многие предприятия обеспокоены вопросами безопасности данных. Однако мнение о том, что облачная инфраструктура слабо защищена — миф, поскольку...

[Перевод] Десять лучших антивирусов для Linux

Операционные системы — это очень сложные конструкции, в которых находится место для ошибок, проблем и других нежелательных явлений. Особые опасения вызывают искусственно созданные «явления», которые мы называем вирусами, троянскими конями, сетевыми червями и шпионскими программами. Операционные...

Программирование под ARM TrustZone. Часть 1: Secure Monitor

Продолжаем наш цикл статей, посвященный столетию Великой Октябрьской… ARM TrustZone. Сегодня мы разберемся, что такое Secure World, Normal World, как на программном уровне взаимодействуют две ОС – доверенная (TEE) и гостевая. Узнаем, для чего нужен и как работает Secure Monitor, как обрабатываются...

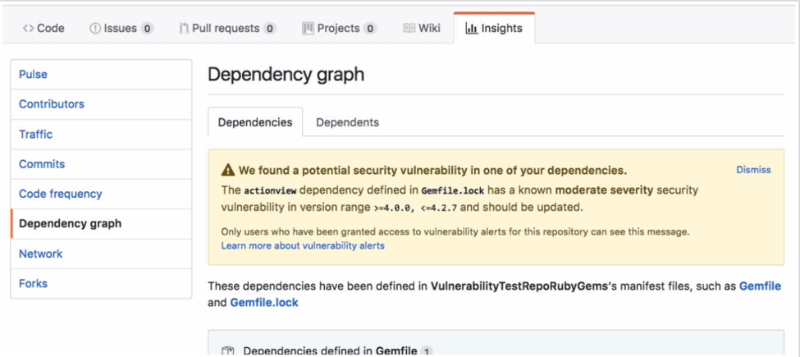

GitHub предупредит разработчиков об уязвимостях в их проектах

Платформа для разработчиков запустила функцию под названием Dependency Graph, которая оповещает разработчиков в том случае, если их код содержит известные уязвимости. Система анализирует зависимости и модули, использующиеся в проекте, и выводит информацию о содержащихся в них ошибках безопасности....

GitHub предупредит разработчиков об уязвимостях в их проектах

Платформа для разработчиков запустила функцию под названием Dependency Graph, которая оповещает разработчиков в том случае, если их код содержит известные уязвимости. Система анализирует зависимости и модули, использующиеся в проекте, и выводит информацию о содержащихся в них ошибках безопасности....

Квадратичные арифметические программы: из грязи в князи (перевод)

Продолжая серию статей про технологию zk-SNARKs изучаем очень интересную статью Виталика Бутерина "Quadratic Arithmetic Programs: from Zero to Hero" Предыдущая статья: Введение в zk-SNARKs с примерами (перевод) В последнее время интерес к технологии zk-SNARKs очень вырос, и люди все чаще пытаются...

Криптографические токены PKCS#11: управление и доступ к объектам токена (Продолжение )

Криптографические токены/смарткарты сегодня стали довольно обыденным делом. Все больше людей идут на Удостоверяющие Центры (УЦ) и просят выдать ключик и электронную подпись для доступа к различным сайтам для получения тех или иных услуг. Попытка объяснить, что им выдадут сертификат по аналогии с...

Протоколы распространения ключей на симметричных шифрах

Данный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На хабре я же планирую выкладывать новые «большие» куски, во-первых, чтобы собрать...

SensioLabs закрыла множественные уязвимости во всех поддерживаемых версиях Symfony

В частности, сообщается, что уязвимы следующие версии: 2.7.0 — 2.7.37, 2.8.0 — 2.8.30, 3.2.0 -3.2.13, и 3.3.0 — 3.3.12. Интересный факт: в остальных версиях эти уязвимости также могут присутствовать, но исправлений для них нет (по причине того что исправления есть только в поддерживаемых версиях)....

SensioLabs закрыла множественные уязвимости во всех поддерживаемых версиях Symfony

В частности, сообщается, что уязвимы следующие версии: 2.7.0 — 2.7.37, 2.8.0 — 2.8.30, 3.2.0 -3.2.13, и 3.3.0 — 3.3.12. Интересный факт: в остальных версиях эти уязвимости также могут присутствовать, но исправлений для них нет (по причине того что исправления есть только в поддерживаемых версиях)....

Заборы из стеклянных кирпичей, заговор онлайн-переводчиков, удаленный взлом «Боинга»

Уязвимость в API угрожает сливом конфиденциальных данных Twilio и Amazon S3 Новость на русском, Отчет appthority Сложно объяснить, почему разработчики Twilio решили сделать так, чтобы в код приложений, использующих их Rest API и SDK, было необходимо жестко «зашить» учетные данные для доступа к БД....

Заборы из стеклянных кирпичей, заговор онлайн-переводчиков, удаленный взлом «Боинга»

Уязвимость в API угрожает сливом конфиденциальных данных Twilio и Amazon S3 Новость на русском, Отчет appthority Сложно объяснить, почему разработчики Twilio решили сделать так, чтобы в код приложений, использующих их Rest API и SDK, было необходимо жестко «зашить» учетные данные для доступа к БД....

WeChat. Сериализуем объект — получаем СМС

Предыдущая статья. В продолжение темы WeChat. В данной статье мы покажем как сериализуются и десериализуются объекты, а так же зашифруем сообщение и получим СМС с кодом подтверждения. Кроме того мы приведем весь необходимый код на PHP, чтобы вы могли попробовать и убедиться что все работает Читать...

Virtuozzo 7 Update 5 – что нового?

Пользователи продуктов семейства Virtuozzo часто спрашивают нас о том, чем отличается каждая очередная версия, и стоит ли обновлять свои системы до последнего билда. Поэтому мы решили подробно рассказывать тут, на хабре, о возможностях каждой версии, и сегодня первый пост из цикла, посвященный...

[recovery mode] 5 факторов успеха эффективного внедрения сервисов верификации учетных записей

Мошеннические действия с использованием личных данных (ID fraud) представляют собой серьезную проблему для операторов мобильных сетей (Mobile Network Operators, MNO), учитывая что в мире уже насчитывается примерно 200 видов таких мошенничеств, а 35% всего фрода на мобильных устройствах связано с...

[recovery mode] 5 факторов успеха эффективного внедрения сервисов верификации учетных записей

Мошеннические действия с использованием личных данных (ID fraud) представляют собой серьезную проблему для операторов мобильных сетей (Mobile Network Operators, MNO), учитывая что в мире уже насчитывается примерно 200 видов таких мошенничеств, а 35% всего фрода на мобильных устройствах связано с...

[Перевод] Эксплуатация Heap Overflow с использованием JavaScript

От переводчика В данном исследовании авторы раскрывают интересную технику эксплуатации переполнения памяти кучи. Разумеется, данная уязвимость давно исправлена, но сама представленная техника очень интересна, а процесс переполнения довольно детально расписан. Если вам интересна информационная...