[Перевод] Extended Validation не работает

Сертификаты расширенной проверки («EV») являются уникальным типом сертификата, выдаваемого удостоверяющими центрами после более тщательной проверки объекта, запрашивающего сертификат. В обмен на эту более строгую проверку, браузеры показывают специальный индикатор, например, зеленую полосу,...

[Перевод] Extended Validation не работает

Сертификаты расширенной проверки («EV») являются уникальным типом сертификата, выдаваемого удостоверяющими центрами после более тщательной проверки объекта, запрашивающего сертификат. В обмен на эту более строгую проверку, браузеры показывают специальный индикатор, например, зеленую полосу,...

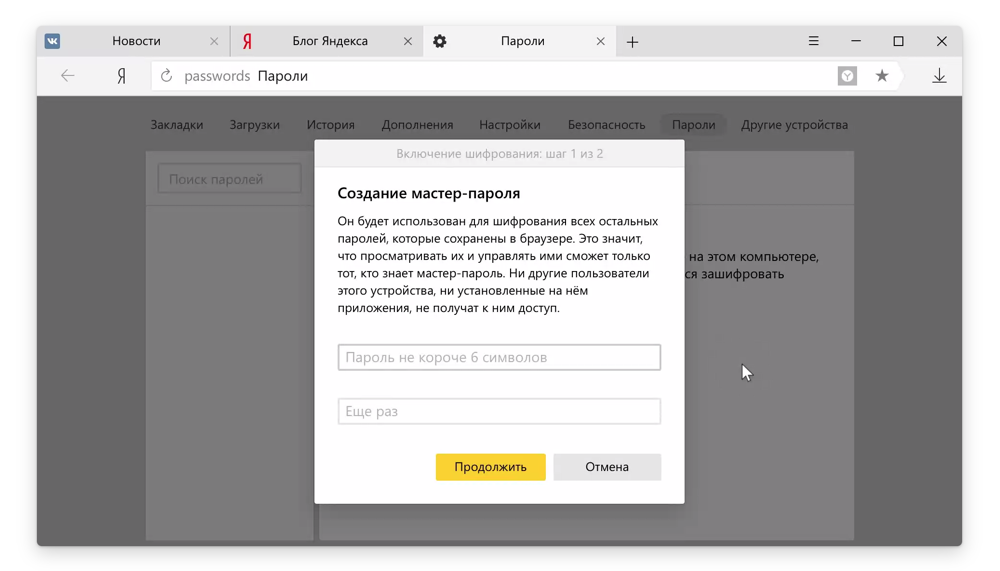

Как мы создавали менеджер паролей со стойкой криптографией и мастер-паролем. Опыт команды Яндекс.Браузера

Как ни странно, но только 1% пользователей браузера используют специализированные расширения для хранения паролей (LastPass, KeePass, 1Password, ...). Безопасность паролей всех остальных пользователей зависит от браузера. Cегодня мы расскажем читателям Хабрахабра, почему наша команда отказалась от...

Security Week 49: новые приключения Coinhive, дурацкая ошибка фишероов, прикрыта лавочка по торговле паролями

Новость на русском, подробнее на английском Добыча криптовалюты на чужих компьютерах — труд трендовый, но медленный и неблагодарный. На какие только ухищрения не приходится идти несчастным золотостарателям! На прошлой неделе мы рассказали о том, как Coihnive встроили в плагин для общения с...

Security Week 49: новые приключения Coinhive, дурацкая ошибка фишероов, прикрыта лавочка по торговле паролями

Новость на русском, подробнее на английском Добыча криптовалюты на чужих компьютерах — труд трендовый, но медленный и неблагодарный. На какие только ухищрения не приходится идти несчастным золотостарателям! На прошлой неделе мы рассказали о том, как Coihnive встроили в плагин для общения с...

Основы информационной безопасности. Цена ошибки

Пока подготавливается материал для следующих частей и ожидаем Ваши пожелания, по теме третьей части «основ информационной безопасности» оставленных в комментариях ко второй части «Основы информационной безопасности. Часть 2: Информация и средства ее защиты». Решили сделать небольшое, но тем не...

Как пользователи воспринимают разные методы аутентификации

Наиболее распространенным методом онлайн-аутентификации на данный момент является пароль. Есть другие, не менее популярные методы онлайн-аутентификации, такие как: двухфакторная аутентификация (или 2FA), логины социальных сетей. Современные пользователи имеют около 25 различных учетных записей...

Как пользователи воспринимают разные методы аутентификации

Наиболее распространенным методом онлайн-аутентификации на данный момент является пароль. Есть другие, не менее популярные методы онлайн-аутентификации, такие как: двухфакторная аутентификация (или 2FA), логины социальных сетей. Современные пользователи имеют около 25 различных учетных записей...

[Перевод] Аутентификация и авторизация в Ember, часть 1: библиотека ember simple auth

Подсистемы регистрации, аутентификации и авторизации пользователей нужны практически любому веб-проекту. К созданию таких подсистем можно подойти с разных сторон. Например — воспользоваться специализированными библиотеками. Сегодня мы хотим поделиться с вами переводом статьи Элвина Креспо,...

[Из песочницы] Найдена уязвимость во всех версиях Windows, которую не закрывает ни один антивирус

Портал The Hacker News сообщает об обнаружении уязвимости в загрузчике Windows, которая позволяет запускать исполняемый код так, что он не определяется антивирусными программами, при этом эксплоит не оставляет следов в файловой системе. Читать дальше →...

[Из песочницы] Найдена уязвимость во всех версиях Windows, которую не закрывает ни один антивирус

Портал The Hacker News сообщает об обнаружении уязвимости в загрузчике Windows, которая позволяет запускать исполняемый код так, что он не определяется антивирусными программами, при этом эксплоит не оставляет следов в файловой системе. Читать дальше →...

Местоопределение Wi-FI источников в AR и котелок

Мы уже подсвечивали пеленги Wi-Fi точек в дополненной реальности, сегодня поговорим об их местоопределении. Кому интересны технические подробности и при чём тут котелок, добро пожаловать под кат. Также вашему вниманию предлагается фото- и видеоотчет о том, что получилось. Читать дальше →...

[recovery mode] Ростелеком: чужие счета — это не спам

Уже с год длится такая история: на телефон раз в месяц, а то и чаще, стали приходить СМС от Ростелекома. Не подделка. Но про деньги. Увы. На первый раз я удивился, на второй изумился, на третий — позвонил в техподдержку (да-да, ту, где надо голосом сказать роботу, по поводу чего ты звонишь; слова...

Улучшаем работу искусственного интеллекта в Nemesida WAF

В предыдущей статье мы рассказали, как искусственный интеллект Nemesida WAF помогает с абсолютной точностью выявлять атаки на веб-приложения при минимальном количестве ложных срабатываний. В этой статье будет рассмотрен новый механизм работы Nemesida AI, позволяющий увеличить точность выявления...

Улучшаем работу искусственного интеллекта в Nemesida WAF

В предыдущей статье мы рассказали, как искусственный интеллект Nemesida WAF помогает с абсолютной точностью выявлять атаки на веб-приложения при минимальном количестве ложных срабатываний. В этой статье будет рассмотрен новый механизм работы Nemesida AI, позволяющий увеличить точность выявления...

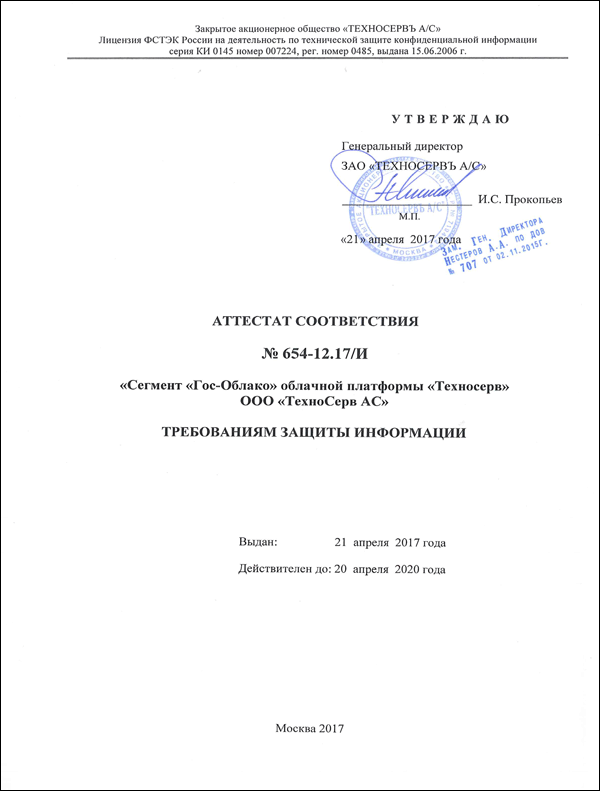

Как мы помогаем быстро аттестоваться по требованиям ИБ тем, кто переезжает в облако

На сайте Роскомнадзора вывешивают в декабре плановые проверки на следующий год. Начинали с иностранных соцсетей, сейчас в очереди банки и ряд компаний на Дальнем Востоке. Не у всех всё гладко, а проверки подбираются близко. В результате это породило некоторую заинтересованность к переездам в...

[recovery mode] [Перевод статьи] 7 базовых правил защиты от фишинга

О том, что такое фишинг известно давно. Первые фишинговые атаки были зафиксированы вскоре после появления всемирной паутины. Но несмотря на то, что специалисты по ИБ создают все более совершенные способы защиты от фишинга, новые фишинговые сайты продолжают появляться ежедневно. Согласно данным...

[recovery mode] [Перевод статьи] 7 базовых правил защиты от фишинга

О том, что такое фишинг известно давно. Первые фишинговые атаки были зафиксированы вскоре после появления всемирной паутины. Но несмотря на то, что специалисты по ИБ создают все более совершенные способы защиты от фишинга, новые фишинговые сайты продолжают появляться ежедневно. Согласно данным...