Security Week 52: Telegram и крысиный король, очередные майнеры, масштабный брутфорс Wordpress

Новость на русском, подробнее на английском Обнаружен новый зловред, причисляемый к семейству Remote Access Trojan, который нашедшие его специалисты назвали Telegram-RAT. От аналогичного ему крысиного поголовья он отличается тем, что активно использует публичные облачные сервисы: API для ботов...

Security Week 52: Telegram и крысиный король, очередные майнеры, масштабный брутфорс Wordpress

Новость на русском, подробнее на английском Обнаружен новый зловред, причисляемый к семейству Remote Access Trojan, который нашедшие его специалисты назвали Telegram-RAT. От аналогичного ему крысиного поголовья он отличается тем, что активно использует публичные облачные сервисы: API для ботов...

DPI мобильных операторов: от бесплатного интернета до раскрытия номера и местоположения

Системы глубокого анализа трафика (Deep Packet Inspection, DPI) — программно-аппаратные комплексы для классификации проходящего интернет-трафика по типу данных (веб-страница, документ, аудио, видео), протоколу (HTTP, BitTorrent, VoIP/SIP) и конкретным программам (Skype, WhatsApp), зачастую...

Установка и обновление сертификата Let's encrypt для почтового сервера Zimbra

В прошлый статьях нас попросили рассказать об установке и обновлении сертификатов Let’s Encrypt. Let’s Encrypt — центр сертификации, предоставляющий бесплатные криптографические сертификаты X.509 для TLS шифрования (HTTPS). Процесс выдачи сертификатов полностью автоматизирован. Читать дальше →...

Установка и обновление сертификата Let's encrypt для почтового сервера Zimbra

В прошлый статьях нас попросили рассказать об установке и обновлении сертификатов Let’s Encrypt. Let’s Encrypt — центр сертификации, предоставляющий бесплатные криптографические сертификаты X.509 для TLS шифрования (HTTPS). Процесс выдачи сертификатов полностью автоматизирован. Читать дальше →...

«Взломайте нас, чтобы было красиво»

Дисклеймер Данная статья отражает личный опыт и мнение её авторов и написана с целью призвать сообщество к обсуждению. Здесь не будут называться имена, ни на кого не будут показывать пальцем. Мы попытаемся обратить внимание на то, что считаем проблемой сегодняшнего российского рынка услуг в сфере...

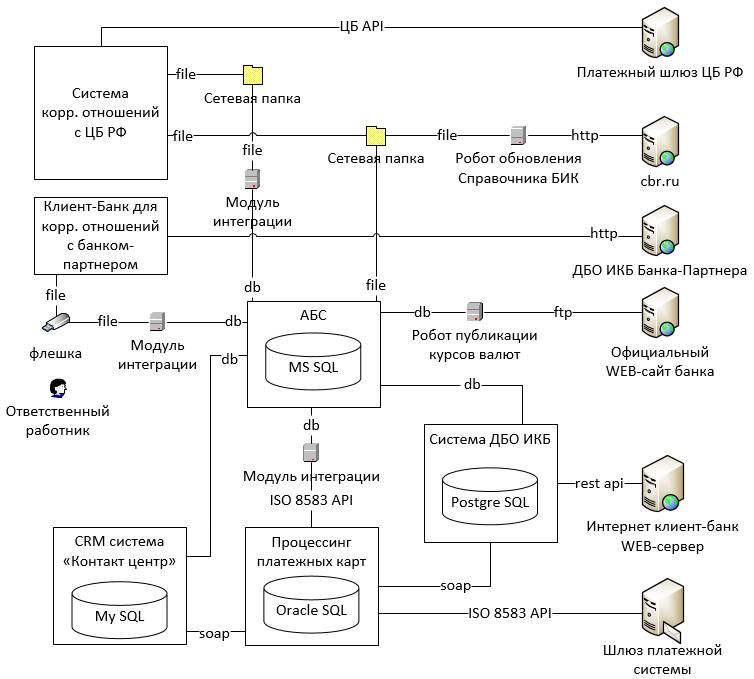

Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

Рис. 1. В первой части нашего исследования мы рассмотрели работу системы банковских безналичных платежей c экономической точки зрения. Теперь настало время посмотреть на внутреннее устройство ИТ-инфраструктуры банка, с помощью которой эти платежи реализуются. Disclaimer Статья не содержит...

[Перевод] Как захватить/защитить open-source проект

На «Ars Technica» есть интересная статья о том, как Google понемногу закрывает Android. Это классическая игра Capture the Flag, которая ведется против open-source сообщества. Я собираюсь объяснить, как этот захват работает, и как его предотвратить. Почему Capture the Flag? Как говорит «Ars...

[Из песочницы] Что такое Хэширование? Под капотом блокчейна

Очень многие из вас, наверное, уже слышали о технологии блокчейн, однако важно знать о принципе работы хэширования в этой системе. Технология Блокчейн является одним из самых инновационных открытий прошлого века. Мы можем так заявить без преувеличения, так как наблюдаем за влиянием, которое оно...

SOC for beginners. 3 мифа об автоматизации и искусственном интеллекте в Security Operation Center

В последнее время (и тематический SOC-форум не стал исключением) все чаще можно слышать заявления, что люди в процессах SOC вторичны и технологии в состоянии заменить большинство из них — «Смерть Tier-1 аналитиков», «Искусственный интеллект, победивший самого умного пианиста/филолога/кандидата...

Объяснение SNARKs. Сопряжения эллиптических кривых (перевод)

Привет, Хабр! Представляю вашему вниманию перевод статей блога ZCash, в которых рассказывается о механизме работы системы доказательств с нулевым разглашением SNARKs, применяемых в криптовалюте ZCash (и не только). Источник Предыдущие статьи: Часть 1: Объяснение SNARKs. Гомоморфное скрытие и слепое...

Внедрение системы аудита сделок на американских биржах отложили из-за боязни хакерских атак

Внедрение системы аудита сделок, призванной помочь властям отслеживать подозрительные операции, вновь откладывается, пишет Reuters. Конгресс США сомневается в том, что система достаточно защищена от хакерских атак. Читать дальше →...

Security Week 51: на старые грабли с новой силой, «растяжка» против уязвимых сайтов, еще один хактивист

Новость В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных...

Security Week 51: на старые грабли с новой силой, «растяжка» против уязвимых сайтов, еще один хактивист

Новость В Сети бушует эпидемия золотодобытчиков: неизвестные злоумышленники через Linux и Windows-серверы обзаводятся мулами (точнее, криптомайнерами Mule) для выкачки Monero. Кампания продумана до мелочей, агрессивна, как зерг раш, и наречена была Zealot в честь одного из загружаемых вредоносных...

[recovery mode] Очередной конкурс по этичному хакингу «Эшелонированная оборона 2017»

Будущим специалистам по информационной безопасности нужно постоянно наращивать новые знания и опыт, и группа компаний «Эшелон» предоставляет такую возможность молодым специалистам, организуя конкурс «Эшелонированная оборона 2017». Конкурс традиционно проводится среди студентов и аспирантов ведущих...

[recovery mode] Очередной конкурс по этичному хакингу «Эшелонированная оборона 2017»

Будущим специалистам по информационной безопасности нужно постоянно наращивать новые знания и опыт, и группа компаний «Эшелон» предоставляет такую возможность молодым специалистам, организуя конкурс «Эшелонированная оборона 2017». Конкурс традиционно проводится среди студентов и аспирантов ведущих...

Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы

Информационная безопасность банков является одной из наиболее интересных задач по обеспечению практической безопасности. Крупные денежные средства, которыми обладают банки, повсеместное распространение online-технологий и Интернет-платежей делают банки желанной добычей для плохих парней с темной...

Как я попросил студентов написать фишинговые письма

– Учитель, я подобрал хороший пароль, которого не может быть в словарях. Инь Фу Во кивнул. – Я ввёл его в Гугле, – продолжал Сисадмин, – и убедился, что в Сети такого сочетания нет. – Теперь есть. Я аспирант и преподаю вирусологию в университете. Полгода назад, перед началом осеннего семестра, мне...