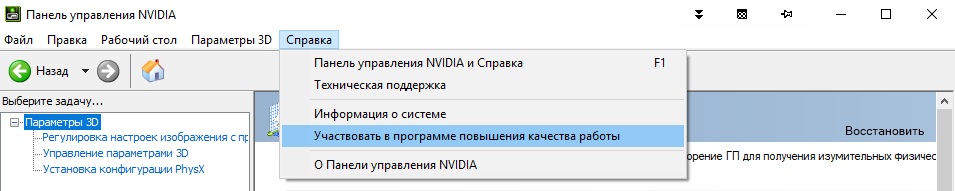

Драйвера nVidia и телеметрия

Всем привет. Возможно ни для кого не секрет, что последние пакеты драйверов от nVidia содержат комплекс телеметрии. Понимая, что разработчик желает получать данные об использовании своего продукта, оптимизировать и улучшать программную составляющую, многие не желают быть бесплатными тестерами,...

[recovery mode] Поможет ли блокчейн оптимизировать IAM-решения?

Технология блокчейн, все еще находящаяся на ранних этапах своего развития, представляет собой децентрализованную базу данных, в которой каждая участвующая система (или так называемая нода – “node”) хранит точную копию всех имеющихся данных. Подобно звеньям одной цепи, каждый блок информации...

[recovery mode] Поможет ли блокчейн оптимизировать IAM-решения?

Технология блокчейн, все еще находящаяся на ранних этапах своего развития, представляет собой децентрализованную базу данных, в которой каждая участвующая система (или так называемая нода – “node”) хранит точную копию всех имеющихся данных. Подобно звеньям одной цепи, каждый блок информации...

[Перевод] Дэниэль Лерх: «Стеганография – это инструмент, представляющий огромный интерес для кибер-преступников»

Эллиот Алдерсон прятал секретную информацию в аудио-CD файлах. Однако, техника, использованная вымышленным хакером из сериала «Мистер Робот», далека от простой прихоти телевизионщиков. Это всего лишь один из многих методов стеганографии, используемых хакерами и кибер-преступниками для обхода систем...

[Перевод] Wi-Fi Alliance анонсировал протокол WPA3 с новыми функциями безопасности

Wi-Fi Alliance анонсировал долгожданное третье поколение протокола беспроводной безопасности — Wi-Fi Protected Access (WPA3). WPA3 заменит существующий WPA2 — протокол сетевой безопасности, который существует не менее 15 лет и используется миллиардами беспроводных устройств каждый день....

Как это работает: Деревья Меркла в биткойн сети

Узлы в блокчейн-сети анонимны и работают в условиях отсутствия доверия. В этой ситуации встает проблема верификации данных: как проверить, что в блоке записаны корректные транзакции? Для оценки каждого блока понадобится большое количество времени и вычислительных ресурсов. Решить проблему и...

Приглашаем докладчиков на PHDays: расскажите, каким вы видите цифровое государство

Стартует первая волна Call for Papers форума Positive Hack Days 8! Заявки на участие принимаются в период с 10 января по 10 марта. Лучшие доклады выберет международный программный комитет, в который входят независимые исследователи и ведущие эксперты ИБ- и IT-индустрии. Если вам есть что рассказать...

Приглашаем докладчиков на PHDays: расскажите, каким вы видите цифровое государство

Стартует первая волна Call for Papers форума Positive Hack Days 8! Заявки на участие принимаются в период с 10 января по 10 марта. Лучшие доклады выберет международный программный комитет, в который входят независимые исследователи и ведущие эксперты ИБ- и IT-индустрии. Если вам есть что рассказать...

Преступление и наказание для владельцев критической информационной инфраструктуры РФ

Вирус Petya/NotPetya/ExPetr в 2017 году был «хорошим» примером насколько крупный бизнес может пострадать от такого рода атаки, например, Maersk оценила ущерб от «Пети»: “We expect the cyber-attack will impact results negatively by USD 200–300m.” Мы ожидаем, что кибер-атака негативно повлияет на...

Преступление и наказание для владельцев критической информационной инфраструктуры РФ

Вирус Petya/NotPetya/ExPetr в 2017 году был «хорошим» примером насколько крупный бизнес может пострадать от такого рода атаки, например, Maersk оценила ущерб от «Пети»: “We expect the cyber-attack will impact results negatively by USD 200–300m.” Мы ожидаем, что кибер-атака негативно повлияет на...

Virtualpatching в Nemesida WAF: патчим уязвимости «на лету»

Основное предназначение WAF — выявлять атаки на веб-приложение. Мы пошли дальше и реализовали систему виртуального патчинга, позволяющую накладывать заплатки «на лету», не дожидаясь выпуска обновлений вендором. Система виртуального патчинга в Nemesida WAF представлена в виде сканера уязвимостей...

Virtualpatching в Nemesida WAF: патчим уязвимости «на лету»

Основное предназначение WAF — выявлять атаки на веб-приложение. Мы пошли дальше и реализовали систему виртуального патчинга, позволяющую накладывать заплатки «на лету», не дожидаясь выпуска обновлений вендором. Система виртуального патчинга в Nemesida WAF представлена в виде сканера уязвимостей...

IT 2018: будущее наступило вчера

Мы уже почти написали пост к старому Новому году с отличной задумкой и героями русских сказок, но процесс прервало сообщение в Telegram. А в нём — анонс новости от экспертов рынка. Исследователи из Оксфордского и Йельского университетов пришли к выводу, что переход к полной автоматизации...

[Перевод] Как исследователь взломал собственный компьютер и убедился в реальности самой серьёзной в истории уязвимости процессоров

Даниэл Грасс почти не спал в ту ночь, когда он взломал собственный компьютер и подтвердил возможность эксплуатации уязвимости, которой подвержено большинство микропроцессоров, выпущенных за последние два десятилетия аппаратным гигантом Intel. Тогда 31-летний исследователь в области информационной...

[Перевод] Как исследователь взломал собственный компьютер и убедился в реальности самой серьёзной в истории уязвимости процессоров

Даниэл Грасс почти не спал в ту ночь, когда он взломал собственный компьютер и подтвердил возможность эксплуатации уязвимости, которой подвержено большинство микропроцессоров, выпущенных за последние два десятилетия аппаратным гигантом Intel. Тогда 31-летний исследователь в области информационной...

Аутентификация в мобильных приложениях

История с предысторией Идеальный телефон, как верный пёс, должен узнавать хозяина по запаху и охранять имущество от посторонних. Собаки свой нюхательный аппарат развили за миллионы лет эволюции, а нашим технологиям всего ничего, поэтому телефоны пока неидеальны. У людей с нюхом намного хуже,...

Attention! S in Ethereum stands for Security. Part 1. Blockchain things

С этой статьи мы начинаем цикл, посвященный типичным уязвимостям, атакам и проблемным местам, присущим смарт-контрактам на языке Solidity, и платформе Ethereum в целом. В первой части мы поговорим вот о чем: почему сложно реализовать децентрализованную биржу на смарт-контрактах как сгенерировать...

Attention! S in Ethereum stands for Security. Part 1. Blockchain things

С этой статьи мы начинаем цикл, посвященный типичным уязвимостям, атакам и проблемным местам, присущим смарт-контрактам на языке Solidity, и платформе Ethereum в целом. В первой части мы поговорим вот о чем: почему сложно реализовать децентрализованную биржу на смарт-контрактах как сгенерировать...