Красивый Chromium и корявый memset

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это первая часть, которая будет посвящена функции memset. Господа программисты, с функцией memset надо что-то делать в C++ программах! Вернее, даже...

Красивый Chromium и корявый memset

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это первая часть, которая будет посвящена функции memset. Господа программисты, с функцией memset надо что-то делать в C++ программах! Вернее, даже...

Chromium: шестая проверка проекта и 250 багов

Этот текст начинает цикл статей, посвященных очередной проверке проекта Chromium с помощью статического анализатора кода PVS-Studio. В статьях будут рассмотрены различные паттерны ошибок и предложены рекомендации, позволяющие снизить вероятность их появления в коде. Однако, прежде чем начать,...

Chromium: шестая проверка проекта и 250 багов

Этот текст начинает цикл статей, посвященных очередной проверке проекта Chromium с помощью статического анализатора кода PVS-Studio. В статьях будут рассмотрены различные паттерны ошибок и предложены рекомендации, позволяющие снизить вероятность их появления в коде. Однако, прежде чем начать,...

Вся боль p2p разработки

Добрый день, хабрасообщество! Сегодня я хотел бы рассказать о волшебном и чудесном проекте компании Тензор — удаленном помощнике. Это система удаленного доступа, связывающая миллионы клиентов и операторов в рамках общей клиентской базы СБИС. Удаленный помощник уже сейчас тесно интегрирован с...

Layer 7 DoS: атаки на отказ от обслуживания веб-приложения

Распределенные атаки на отказ в обслуживании, которым подвергаются популярные сайты обычно происходят с тысяч и тысяч взломанных устройств. Эти атаки в основном направлены на подавление целевой системы масштабным трафиком, забиванием канала связи. Эти атаки относятся к layer 3 (сетевой уровень...

Layer 7 DoS: атаки на отказ от обслуживания веб-приложения

Распределенные атаки на отказ в обслуживании, которым подвергаются популярные сайты обычно происходят с тысяч и тысяч взломанных устройств. Эти атаки в основном направлены на подавление целевой системы масштабным трафиком, забиванием канала связи. Эти атаки относятся к layer 3 (сетевой уровень...

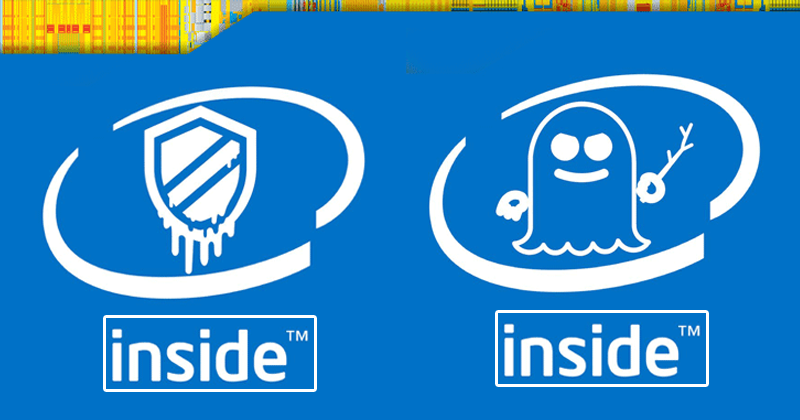

[Перевод] Разбираемся с Meltdown и Spectre: что нужно знать о новых уязвимостях, которые обнаружены практически во всех CPU

Похоже, производители процессоров получили серьезный удар: за несколько дней все новостные сайты заговорили сразу о двух хардварных уязвимостях под названием Meltdown и Spectre. Должен сказать, что это очень горячая неделя, какую давно не видели в технологической отрасли. Но не буду спешить, так...

Антивирусный отчет за 2017 год: забываем о вредоносных программах

В наши дни всего за несколько часов создается больше вредоносных программ, чем за весь двадцатый век. Меняются цели, техники становятся все более сложными, увеличивается количество векторов атаки, а инструменты для осуществления атак стали все более индивидуальными и создаются под конкретные цели....

Антивирусный отчет за 2017 год: забываем о вредоносных программах

В наши дни всего за несколько часов создается больше вредоносных программ, чем за весь двадцатый век. Меняются цели, техники становятся все более сложными, увеличивается количество векторов атаки, а инструменты для осуществления атак стали все более индивидуальными и создаются под конкретные цели....

[Перевод] 5 тенденций развития микросервисов в 2018 году

2017 год стал важным годом для DevOps, поскольку число игроков в экосистеме существенно выросло, а количество проектов с CNCF утроилось. Глядя на год вперед, мы ожидаем, что инновации и рыночные изменения ускорятся еще больше. Ниже мы рассмотрели тенденции в области микросервисов в 2018 году:...

[Перевод] 5 тенденций развития микросервисов в 2018 году

2017 год стал важным годом для DevOps, поскольку число игроков в экосистеме существенно выросло, а количество проектов с CNCF утроилось. Глядя на год вперед, мы ожидаем, что инновации и рыночные изменения ускорятся еще больше. Ниже мы рассмотрели тенденции в области микросервисов в 2018 году:...

[Перевод] Не устанавливайте исправления Intel против уязвимостей Spectre и Meltdown

Компания Intel в этот понедельник предупредила, что всем пользователям следует прекратить устанавливать текущие версии патчей Spectre / Meltdown, разработанные компанией. Следует отметить, что создатель Linux Линус Торвальдс назвал ранее эти патчи «полным барахлом». Spectre и Meltdown представляют...

[Перевод] Intel предупреждает пользователей о «неисправности» патчей Spectre-Meltdown

Не устанавливайте патчи от Intel для исправления уязвимостей Spectre-Meltdown. Intel в понедельник предупредила о том, что следует прекратить установку текущих версий патчей для Spectre и Meltdown, которые Линус Торвальдс отметил комментарием «абсолютнейший мусор». Spectre и Meltdown представляют...

Security Week 1: Cтаратели не воруют, эксплойты старины глубокой, Google Play против свинства

Новость на русском. Подробнее на английском Популярные продукты Oracle пали жертвами недавно опубликованного эксплойта, позволяющего удаленно выполнять произвольный код, — правда, к удивлению экспертов, ничего хуже несанкционированной добычи криптовалюты с ними не случилось. Злоумышленники...

Security Week 1: Cтаратели не воруют, эксплойты старины глубокой, Google Play против свинства

Новость на русском. Подробнее на английском Популярные продукты Oracle пали жертвами недавно опубликованного эксплойта, позволяющего удаленно выполнять произвольный код, — правда, к удивлению экспертов, ничего хуже несанкционированной добычи криптовалюты с ними не случилось. Злоумышленники...

Контроль данных обязательной отчетности: как мы снизили число ошибок в 30 раз

Здравствуйте, меня зовут Даниил и я занимаюсь развитием аналитических систем в банке «Ренессанс Кредит». В этой статье я расскажу о том, как мы создавали систему контроля качества данных для хранилища обязательной отчетности. Такой контроль необходим, чтобы утвердительно ответить на простой, но...

Kali Linux в Windows

С введением подсистемы Windows для Linux (WSL) в Windows 10 появились новые возможности, такие как поддержка Linux дистрибутивов, в частности Ubuntu. В этой статье я расскажу, как с помощью этой подсистемы подключить Kali LInux в Windows среде не используя системы виртуализации. Читать дальше →...