DCShadow — новая техника атаки на Active Directory

24 января 2018 года на конференции безопасности Microsoft BlueHat исследователями Benjamin Delpy и Vincent Le Toux была продемонстрирована новая технология атаки против инфраструктуры Active Directory. Название новой техники атаки — DCShadow. Такая атака позволяет злоумышленнику создать поддельный...

Старые-новые дыры Электронного правительства Казахстана

DISCLAMER! Описанная в статье уязвимость исправлена и не несет в себе никакой опасности. Публикация написана в целях академического просвещения читателей и демонстрации важности вопросов ИБ. Описанная уязвимость присутствовала на E-GOV несколько лет и позволяла получить доступ к паролям...

Старые-новые дыры Электронного правительства Казахстана

DISCLAMER! Описанная в статье уязвимость исправлена и не несет в себе никакой опасности. Публикация написана в целях академического просвещения читателей и демонстрации важности вопросов ИБ. Описанная уязвимость присутствовала на E-GOV несколько лет и позволяла получить доступ к паролям...

Chromium: опечатки

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это четвёртая часть, которая будет посвящена проблеме опечаток и написанию кода с помощью «Copy-Paste метода». От опечаток в коде никто не застрахован....

Chromium: опечатки

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это четвёртая часть, которая будет посвящена проблеме опечаток и написанию кода с помощью «Copy-Paste метода». От опечаток в коде никто не застрахован....

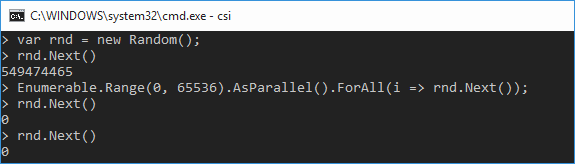

Неслучайная случайность, или Атака на ГПСЧ в .NET

Random numbers should not be generated with a method chosen at random. — Donald Knuth Копаясь как-то в исходниках одного сервиса в поисках уязвимостей, я наткнулся на генерацию одноразового кода для аутентификации через SMS. Обработчик запросов на отправку кода упрощённо выглядел так: class...

Исследование защиты программы VoiceAttack

Которая в итоге подкинула несколько приятных неожиданностей. Осторожно, под катом много скринов в хайрезе и не хайрезе, которые не убраны под спойлер ввиду их невероятной важности. А, ну и ещё там есть шутка про половые органы кентавров, но она тоже включена исключительно ради контекста. Читать...

[Из песочницы] И так сойдёт… или как данные 14 миллионов россиян оказались у меня в руках

Одиноким вечером, глядя на свою пустую зачётку и осознавая, что конец близок, я снова задумался о том, как бы мне сейчас собрать сумку, или даже просто рюкзак, положить туда рубашку, шорты и свалить в тёплую страну. Было бы хорошо, да вот с дипломом живётся намного лучше. Во всяком случае, мне...

[Из песочницы] И так сойдёт… или как данные 14 миллионов россиян оказались у меня в руках

Одиноким вечером, глядя на свою пустую зачётку и осознавая, что конец близок, я снова задумался о том, как бы мне сейчас собрать сумку, или даже просто рюкзак, положить туда рубашку, шорты и свалить в тёплую страну. Было бы хорошо, да вот с дипломом живётся намного лучше. Во всяком случае, мне...

Chromium: утечки памяти

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это третья часть, которая будет посвящена утечкам памяти. Читать дальше →...

Chromium: утечки памяти

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это третья часть, которая будет посвящена утечкам памяти. Читать дальше →...

Тест на проникновение с помощью Metasploit Framework: базовое руководство для системного администратора

Редко кто из экспертов, специализирующихся на тестировании защищенности, сталкивался с ситуацией, когда не смог полностью скомпрометировать сеть в ходе внутреннего тестирования на проникновение. Причем причины успехов этичных хакеров банальны: слабые пароли, отсутствие критичных обновлений...

Тест на проникновение с помощью Metasploit Framework: базовое руководство для системного администратора

Редко кто из экспертов, специализирующихся на тестировании защищенности, сталкивался с ситуацией, когда не смог полностью скомпрометировать сеть в ходе внутреннего тестирования на проникновение. Причем причины успехов этичных хакеров банальны: слабые пароли, отсутствие критичных обновлений...

Майнер Monero: теперь и в рекламе YouTube

Осторожно: майнеры на JavaScript теперь могут быть встроены в рекламу, которую вам показывает YouTube и другие рекламные сети. Об этом сообщили сразу несколько источников. Первыми сообщили о проблеме в Twitter пользователи, чьи антивирусы способны обнаруживать криптомайнеры. Hey @avast_antivirus...

Майнер Monero: теперь и в рекламе YouTube

Осторожно: майнеры на JavaScript теперь могут быть встроены в рекламу, которую вам показывает YouTube и другие рекламные сети. Об этом сообщили сразу несколько источников. Первыми сообщили о проблеме в Twitter пользователи, чьи антивирусы способны обнаруживать криптомайнеры. Hey @avast_antivirus...

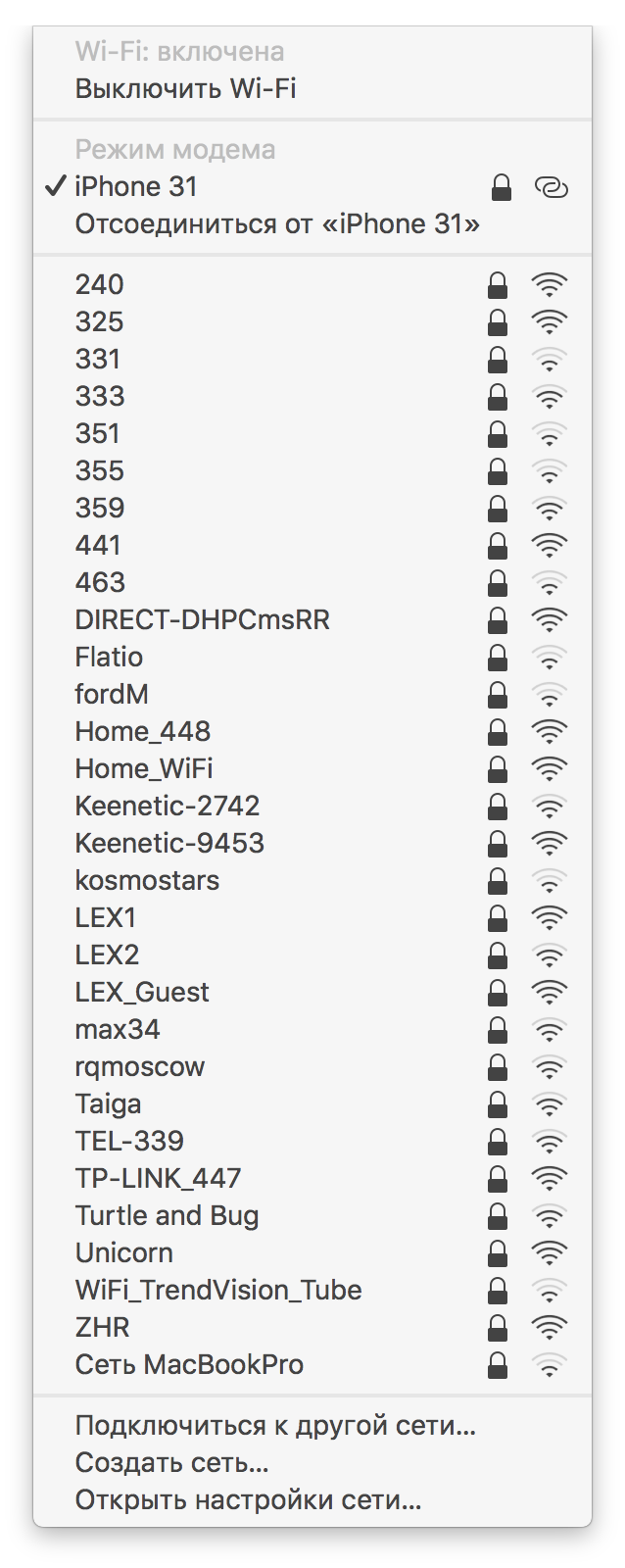

Добываем WiFi соседа стандартными средствами MacOS

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплоиты для самых защищённых ОС, а сам умел только скрипткидить (термин из нулевых). Однако, мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на хабре и остаётся топ1...

Добываем WiFi соседа стандартными средствами MacOS

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплоиты для самых защищённых ОС, а сам умел только скрипткидить (термин из нулевых). Однако, мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на хабре и остаётся топ1...

Стеганография в файловой системе

Привет, Хабр. Хочу представить вам небольшой проект по стеганографии, сделанный в свободное от учебы время. Я сделал проект по скрытому хранению информации в файловой системе (далее ФС). Это можно применить для кражи конфиденциальной информации в образовательных целях. В виде опытного образца была...