Код проверяли буквально по строчкам: как наш межсетевой экран проходил сертификацию ФСТЭК

9 декабря 2016 года вступили в силу Требования к межсетевым экранам, утвержденные в Информационном сообщении ФСТЭК от 28 апреля 2016 года. Все МЭ – производимые, поставляемые и разрабатываемые – к моменту вступления Требований в силу должны быть сертифицированы. Прошел год, и что же? Сертификатом...

Код проверяли буквально по строчкам: как наш межсетевой экран проходил сертификацию ФСТЭК

9 декабря 2016 года вступили в силу Требования к межсетевым экранам, утвержденные в Информационном сообщении ФСТЭК от 28 апреля 2016 года. Все МЭ – производимые, поставляемые и разрабатываемые – к моменту вступления Требований в силу должны быть сертифицированы. Прошел год, и что же? Сертификатом...

Как работает блокировка доступа к страницам, распространяющим запрещенный контент (теперь РКН проверяет и поисковики)

Прежде чем перейти к описанию системы, которая отвечает за фильтрацию доступа, для операторов связи, отметим, что теперь Роскомнадзор займется и контролем над работой поисковых систем. В начале года утвержден порядок контроля и перечень мероприятий по соблюдению операторами поисковых систем...

[Перевод] Рассказ о том, как не дать мне украсть номера кредиток и пароли у посетителей ваших сайтов

Недавно мы опубликовали перевод истории программиста, придумавшего способ распространения вредоносного кода, который собирает данные банковских карт и пароли с тысяч сайтов, оставаясь при этом незамеченным. Тот пост вызвал живой и эмоциональный отклик аудитории. Кто-то говорил о том, что всё...

Chromium: использование недостоверных данных

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это пятая часть, которая будет посвящена ошибкам использования непроверенных или неправильно проверенных данных. Очень большое количество уязвимостей...

Chromium: использование недостоверных данных

Предлагаем вашему вниманию цикл статей, посвященных рекомендациям по написанию качественного кода на примере ошибок, найденных в проекте Chromium. Это пятая часть, которая будет посвящена ошибкам использования непроверенных или неправильно проверенных данных. Очень большое количество уязвимостей...

Identity Management: новый инструмент в ServiceNow для управления учетными данными

Согласно исследованию Ponemon Institute, в среднем один случай утечки данных обходится компаниям в 3 миллиона долларов. При этом, как отмечают в Verizon, 90% краж данных выполняются с помощью фишинга. Поэтому проблемы идентификации пользователей для выявления деятельности злоумышленников выходят на...

Identity Management: новый инструмент в ServiceNow для управления учетными данными

Согласно исследованию Ponemon Institute, в среднем один случай утечки данных обходится компаниям в 3 миллиона долларов. При этом, как отмечают в Verizon, 90% краж данных выполняются с помощью фишинга. Поэтому проблемы идентификации пользователей для выявления деятельности злоумышленников выходят на...

Родительница Гугла, Alphabet объявила о выпуске новой службы. Перевод. Автор Angela Moscaritolo

Родительница Гугла, Alphabet объявила о выпуске новой службы Cybersecurity Chronicle, которая разрабатывает платформу для разведки и аналитики, чтобы помочь компаниям лучше управлять и анализировать данные кибербезопасности. Мать Google обьявила об этом в среду и уточнила, что новая платформа будет...

Родительница Гугла, Alphabet объявила о выпуске новой службы. Перевод. Автор Angela Moscaritolo

Родительница Гугла, Alphabet объявила о выпуске новой службы Cybersecurity Chronicle, которая разрабатывает платформу для разведки и аналитики, чтобы помочь компаниям лучше управлять и анализировать данные кибербезопасности. Мать Google обьявила об этом в среду и уточнила, что новая платформа будет...

Украдется все — как угнать любой сайт в Яндексе за 3 клика?

Да, я сейчас опубликую способ угона любого сайта с помощью Яндекса за 5 минут без никаких знаний. Да, к сожалению, от этого могут пострадать очень многие владельцы сайтов, но я просто не вижу другого выхода. На данный момент техподдержка Яндекса просто закрывает глаза на проблему. Я не уверен, что...

“Cтрашилка” о GDPR

В мае 2018 года в Европе вступают в силу обновлённые правила обработки персональных данных, установленные Общим регламентом по защите данных (Регламент ЕС 2016/679 от 27 апреля 2016 г. или GDPR — General Data Protection Regulation). Все компании, которые обрабатывают (как внутри, так и за пределами...

“Cтрашилка” о GDPR

В мае 2018 года в Европе вступают в силу обновлённые правила обработки персональных данных, установленные Общим регламентом по защите данных (Регламент ЕС 2016/679 от 27 апреля 2016 г. или GDPR — General Data Protection Regulation). Все компании, которые обрабатывают (как внутри, так и за пределами...

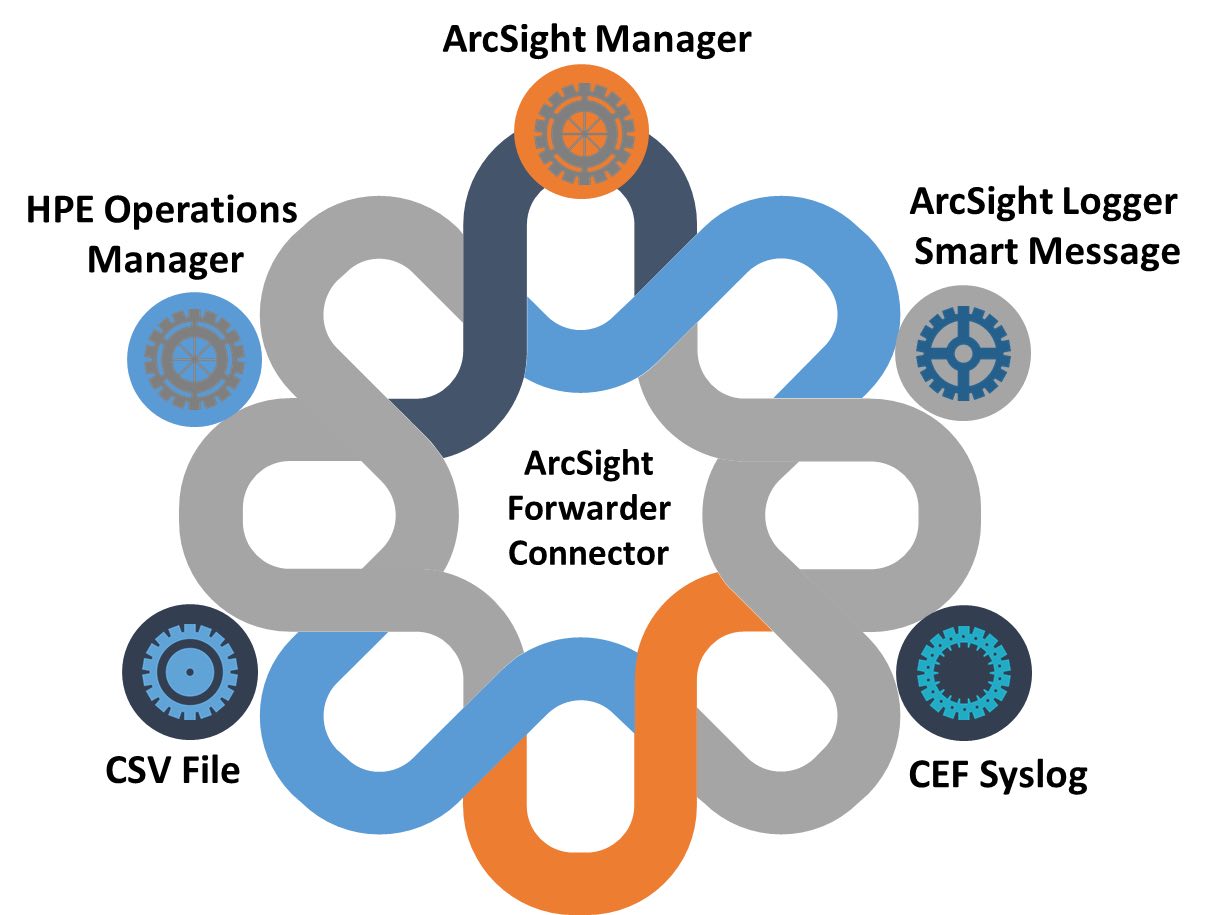

ArcSight Forwarder Connector. Пошлём куда захотим

Добрый день, хабрасообщество! В данной статье я поделюсь своим практическим опытом по выгрузке событий из ArcSight ESM. Детально рассмотрю функциональность и предоставлю пошаговую инструкцию по настройке ArcSight Forwarder Connector, а так же опишу интересные лайфхаки. Читать дальше →...

ArcSight Forwarder Connector. Пошлём куда захотим

Добрый день, хабрасообщество! В данной статье я поделюсь своим практическим опытом по выгрузке событий из ArcSight ESM. Детально рассмотрю функциональность и предоставлю пошаговую инструкцию по настройке ArcSight Forwarder Connector, а так же опишу интересные лайфхаки. Читать дальше →...

[Перевод] Пришло время для открытых и свободных процессоров?

Раскрытие уязвимостей Meltdown и Spectre снова привлекло внимание к багам на аппаратном уровне. Многое сделано для улучшения (всё ещё слабой) безопасности нашего программного обеспечения, но всё напрасно, если оборудование даёт сбой. Процессоры в наших системах по-прежнему, в основном,...

[Из песочницы] Майнер на сайте — зло (но может стать и добром)

Часто на Хабре можно встретить комменты в духе «Майнер — хороша замена/дополнение к рекламе на сайте» или «Я лучше отдам 10-40% CPU». Данная статья приведёт аргументы, почему такие утверждения в корне неверны. Также статья выдвинет предположение, как можно решить приведённые проблемы, позволив...

DCShadow — новая техника атаки на Active Directory

24 января 2018 года на конференции безопасности Microsoft BlueHat исследователями Benjamin Delpy и Vincent Le Toux была продемонстрирована новая технология атаки против инфраструктуры Active Directory. Название новой техники атаки — DCShadow. Такая атака позволяет злоумышленнику создать поддельный...