Состоялся релиз Kali Linux 2018.1

Состоялся rolling-release Kali Linux 2018.1, который содержит множество обновлений: обновленные пакеты, обновленное ядро, которое обеспечивает более качественную аппаратную поддержку, обновленные инструменты. Kali Linux представляет из себя дистрибутив, содержащий множество утилит для проведения...

Nemesida WAF: интеллектуальная защита от brute-force атак

Классическими средствами защиты от brute-force являются утилиты типа fail2ban, работающие по принципу: много запросов — один источник. Это не всегда может помочь заблокировать нарушителя, а также может привести к ложным (false-positive блокировкам). В этой статье я напишу про плюсы и минусы...

Nemesida WAF: интеллектуальная защита от brute-force атак

Классическими средствами защиты от brute-force являются утилиты типа fail2ban, работающие по принципу: много запросов — один источник. Это не всегда может помочь заблокировать нарушителя, а также может привести к ложным (false-positive блокировкам). В этой статье я напишу про плюсы и минусы...

Безопасность технологий: виртуальные машины против контейнеров

Какая технология является более безопасной? Многие думают, что виртуальные машины во многом преобладают данными качествами. В теории да, но на практике…есть сомнения. Зачастую мы слышим такие громкие заявления вроде «HTTPS хорошо защищенный», или «HTTP не защищенный». Но что на самом деле мы...

[Из песочницы] Пишем плагин к Microsoft DNS server для защиты от IDN spoofing

IDN spoofing — это генерация доменных имён «похожих» на выбранное, обычно применяемая с целью заставить пользователя перейти по ссылке на ресурс злоумышленника. Далее рассмотрим более конкретный вариант атаки. Представим, что атакуемая компания владеет доменом organization.org, и внутри этой...

«Несуществующая» криптомашина «несуществующего» агентства: NSA (No Such Agency) и KL-7

Агентство национальной безопасности США (NSA), Форт-Мид (штат Мэриленд), считается самой крупной и самой закрытой американской спецслужбой. Осенью 1952 года президентом США Труманом был подписан меморандум об образовании NSA. Учреждение нового органа проходило под грифом «секретно» и только в 1957...

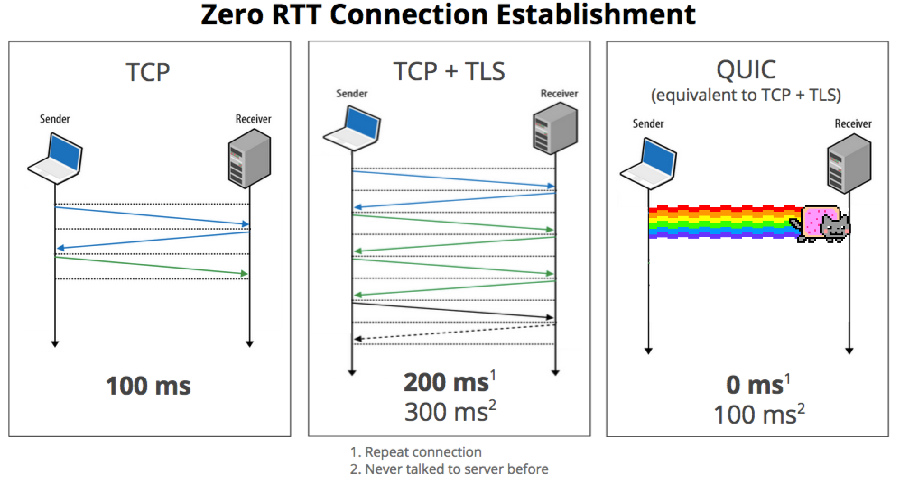

Угрозы прошлого и протоколы будущего

Как многие из читателей блога Qrator Labs, вероятно, уже знают, DDoS-атаки могут быть нацелены на разные уровни сети. В частности, наличие у злоумышленника крупного ботнета позволяет ему осуществлять атаки на уровень L7 (application/прикладной) и пытаться мимикрировать под нормального пользователя,...

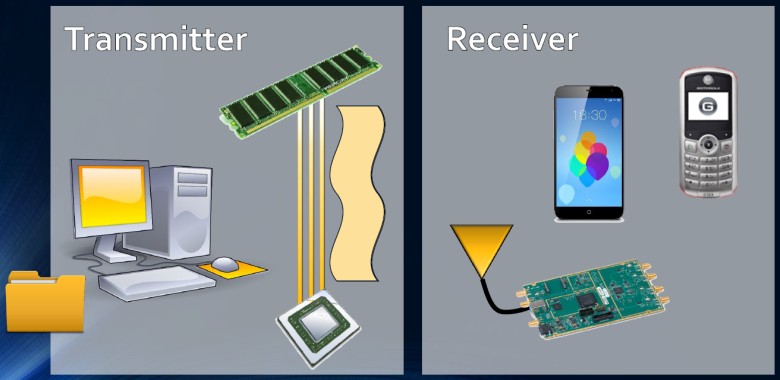

Системная шина ПК передаёт музыку на средних частотах

В качестве антенны радиопередатчика используется шина между процессором и памятью В информационной безопасности есть понятие «физической изоляции» (air gap), когда безопасная компьютерная сеть физически изолирована от небезопасных сетей: интернета и локальных сетей с низким уровнем безопасности....

[Из песочницы] Как я взломал пул для майнинга Bitcoin

Сегодня веб-сайты работающие с криптовалютами являются очень «вкусной» мишенью для хакеров. И вроде бы их безопасность должна быть на высоком уровне, но нет. это далеко не всегда так. Посмотрите хотя бы на BlockChain Graveiard, где видно как крупнейшие сервисы банкротятся и закрываются в результате...

Новые отраслевые требования: Удостоверяющие Центры прекращают выпускать 3-летние SSL-сертификаты с 1 марта 2018 года

С 1 марта 2018 года Certification Authority/Browser Forum (CA/B Forum) вводит новые требования для всех Удостоверяющих Центров: максимальный срок действия всех типов SSL-сертификатов не должен превышать 825 дней (27 месяцев). Решение было принято на голосовании 193. Единогласно – за высказались 24...

[Перевод] 29% вебсайтов уязвимы для DOS-атаки даже одной машиной (CVE-2018-6389)

Важно отметить, что использование этой уязвимости является незаконным, если только у вас нет разрешения владельца веб-сайта. В платформе WordPress CMS была обнаружена простая, но очень серьезная уязвимость, связанная с атаками типа «отказ в обслуживании» (DoS) на уровне приложений, которая...

Большая миграция: как мы частное облако на RISC поднимали

В одном из предыдущих постов мы начали рассказ о своем частном облаке. В крупных компаниях проекты подобного масштаба — это легаси и неожиданные сюрпризы в процессе миграции. Сегодня мы хотим поделиться своим опытом миграции разных систем и показать небольшой кусочек нашей инфраструктуры, густо...

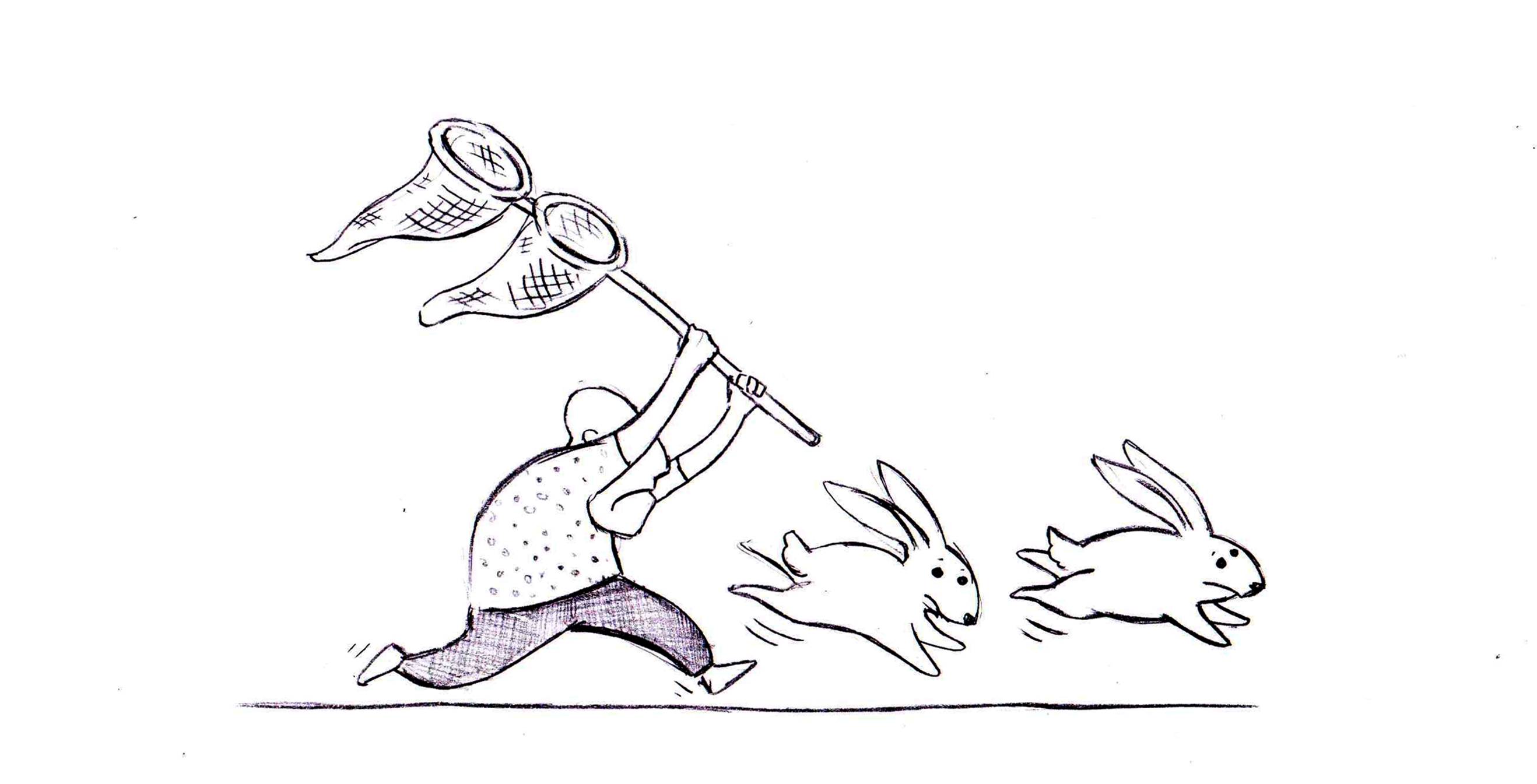

Ложные срабатывания. Новая техника ловли двух зайцев

Проблема ложных срабатываний. Точность и полнота. Если есть универсальная болевая точка DLP-систем, то это, без сомнения, ложные срабатывания. Они могут быть вызваны неправильной настройкой политик, но соль в том, что даже если интегратор постарался, и все внедрено-настроено грамотно, ложные...

Создаем CSS кейлоггер

Часто бывает так, что внешние JS файлы выглядят как угроза для клиента, в то время как внешнему CSS не придают особого значения. Казалось бы, как CSS правила могут угрожать безопасности вашего приложения, и собирать логины? Если вы считаете что это невозможно, то пост будет вам полезен. Мы...

Создаем CSS кейлоггер

Часто бывает так, что внешние JS файлы выглядят как угроза для клиента, в то время как внешнему CSS не придают особого значения. Казалось бы, как CSS правила могут угрожать безопасности вашего приложения, и собирать логины? Если вы считаете что это невозможно, то пост будет вам полезен. Мы...

Алгоритм выбора location в Nginx

Алгоритм выбора location обязателен к знанию при настройке nginx. Тем не менее, на официальном сайте nginx (на 2018 год) не сказано ни слова про алгоритм выбора в случаях, когда какие-то location'ы вложены друг в друга, а в статьях в интернете приводятся в корне неверные алгоритмы. Поэтому...

[Перевод] Анонимные криптовалюты: почему Эдвард Сноуден поддерживает концепцию доказательства с нулевым разглашением

Перевела – Мария Агеева, Binary District 6 февраля на блокчейн-митапе Zero knowledge proof protocols генеральный директор ZCash Зуко Уилкокс и основатель Ergo Platform Александр Чепурной обсудят основные принципы работы протокола с нулевым разглашением, а также специфику ZCash, Bitcoin, Ethereum и...

История взлома одного WordPress плагина — или о том, как вы допускаете уязвимости в своих проектах

Давным давно, когда я был молод и писал сайты на PHP, я написал SEO плагин для маскировки внешних ссылок для Wordpress. Поскольку с воображением у меня плохо, то назвал его WP-NoExternalLinks. За всю историю у него было 360.000 установок и, кажется, до 50.000 активных установок. Дальше я расскажу,...