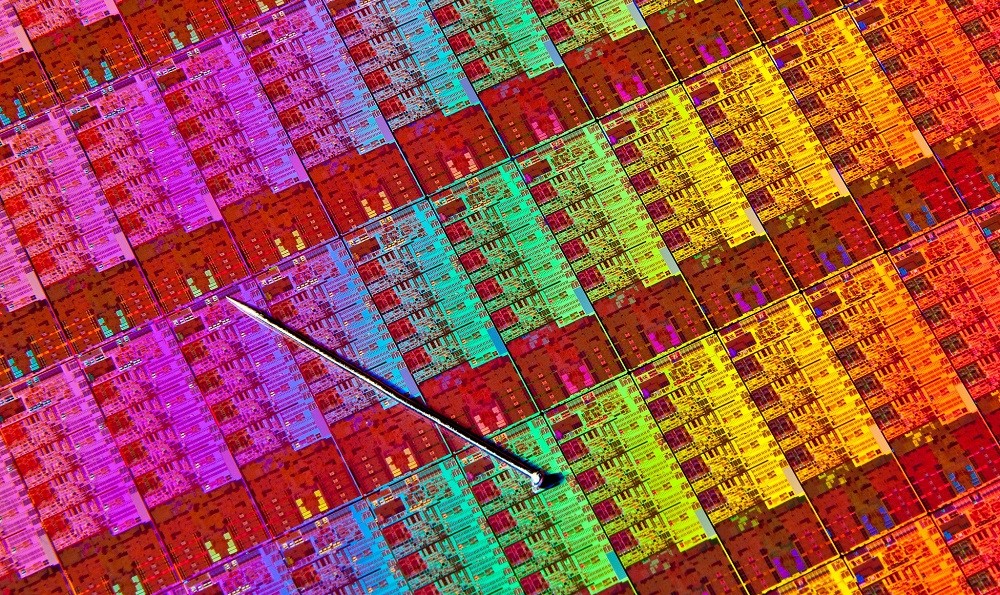

«Без Meltdown и Spectre»: Intel перепроектирует свои процессоры

На прошлой неделе компания Intel объявила, что продолжает работать над защитой от Meltdown и Spectre. Помимо выпущенных программных «заплаток» для существующих процессоров, компания намеревается переработать последующие модели на «кремниевом уровне». Подробности далее. Читать дальше →...

«Без Meltdown и Spectre»: Intel перепроектирует свои процессоры

На прошлой неделе компания Intel объявила, что продолжает работать над защитой от Meltdown и Spectre. Помимо выпущенных программных «заплаток» для существующих процессоров, компания намеревается переработать последующие модели на «кремниевом уровне». Подробности далее. Читать дальше →...

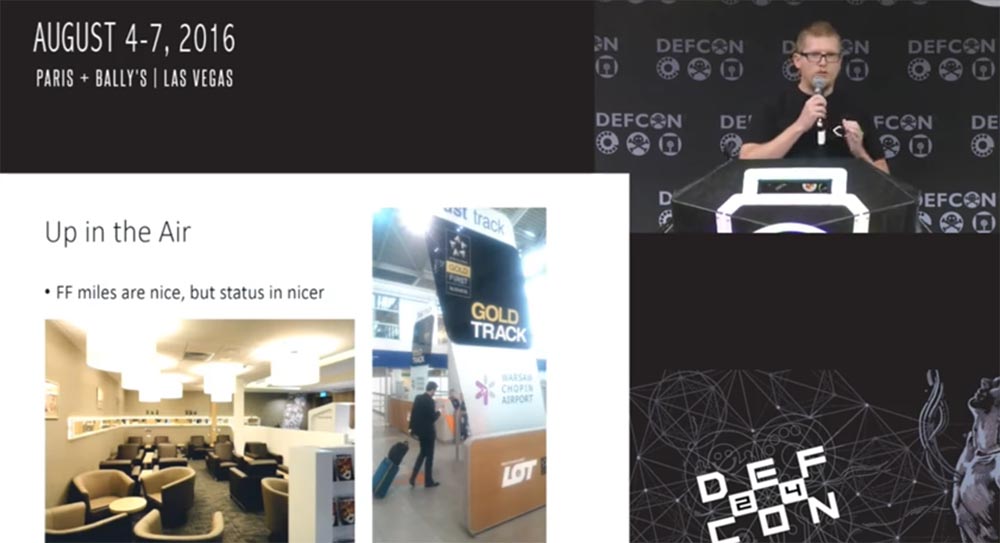

DEFCON 24: “Как занять лучшие места в театре безопасности, или взлом посадочных талонов ради веселья и выгоды"

Меня зовут Пржимек Ярошевский, я руковожу командой Current Threat Analysis и польской национальной группой исследований компьютерной безопасности CSIRT, которая является частью академической компьютерной сети CERT Polska. Я более 10 лет занимался программированием, но это было очень давно. Я имею...

Фернандо Гонт расскажет о безопасности IPv6 на PHDays 8

До окончания Call for Papers остались считанные дни. Программный комитет уже отобрал первую группу докладчиков, попавших в основную техническую программу, а в начале марта мы познакомили вас с одним из ключевых спикеров форума Ильфаком Гильфановым. Если вы хотите выступить на одной трибуне вместе с...

Фернандо Гонт расскажет о безопасности IPv6 на PHDays 8

До окончания Call for Papers остались считанные дни. Программный комитет уже отобрал первую группу докладчиков, попавших в основную техническую программу, а в начале марта мы познакомили вас с одним из ключевых спикеров форума Ильфаком Гильфановым. Если вы хотите выступить на одной трибуне вместе с...

Валидация емейл адресов для защиты от спам ботов на сайте

Электронная почта до сих пор остается одним из важнейших и эффективных элементов онлайн бизнеса и маркетинга и является наиболее эффективным каналом получения дохода. Поэтому для любого онлайн бизнеса и владельцев веб сайтов важно быть уверенным, что именно владелец емейла использовал его для...

Патч от Meltdown привел к более критичной уязвимости Windows 7x64/2008R2

Патч, закрывающий уязвимость Meltdown привел к более критичной уязвимости систем Windows 7X64 и Windows 2008R2. Уязвимости подвержены системы, обновленные патчами 2018-01 или 2018-02. Уязвимости не подвержены системы, не пропатченные с декабря 2017 года, либо если на них установлен кумулятивный...

Патч от Meltdown привел к более критичной уязвимости Windows 7x64/2008R2

Патч, закрывающий уязвимость Meltdown привел к более критичной уязвимости систем Windows 7X64 и Windows 2008R2. Уязвимости подвержены системы, обновленные патчами 2018-01 или 2018-02. Уязвимости не подвержены системы, не пропатченные с декабря 2017 года, либо если на них установлен кумулятивный...

Всё по ГОСТу. Защита информации при использовании технологий виртуализации

01.06.2017 был введен в действие ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения». Как-то так вышло, что обзор данного ГОСТ во множестве нововведений законодательства затерялся и сейчас хотелось бы восполнить данный пробел. Данный...

Всё по ГОСТу. Защита информации при использовании технологий виртуализации

01.06.2017 был введен в действие ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения». Как-то так вышло, что обзор данного ГОСТ во множестве нововведений законодательства затерялся и сейчас хотелось бы восполнить данный пробел. Данный...

CTF — это не сложно [NQ2K18]

И вновь завершился очередной отборочный online-этап ежегодного соревнования по кибербезопасности — NeoQUEST-2018. Что было? Хм… Оказалось, что в Атлантиде тоже используют Android, но файлы передают по старинке: с помощью Bluetooth, беспокоятся о безопасности транзакций и создают распределенные...

Консоль управления Aether: как развернуть корпоративную защиту

Основные шаги, которые необходимо сделать для внедрения корпоративной защиты Panda на устройства Windows, Linux, Mac, Android из веб-консоли централизованного управления Aether. Читать дальше →...

Консоль управления Aether: как развернуть корпоративную защиту

Основные шаги, которые необходимо сделать для внедрения корпоративной защиты Panda на устройства Windows, Linux, Mac, Android из веб-консоли централизованного управления Aether. Читать дальше →...

Мы нашли крупную компанию, которая 5 лет не занималась информационной безопасностью, и она ещё жива

Примерно 5-6 лет назад там был реально крутой админ, который настроил сеть как часы и оснастил современным на тот момент оборудованием экономсегмента. Недостаток бюджета админ компенсировал хорошими конфигами и правильной архитектурой. В общем, видно, что было сделано много работы. Потом компания...

Котейки против Чёрного властелина: статистика online-этапа NeoQUEST-2018

С 5 по 16 марта проходил online-этап соревнования по кибербезопасности NeoQUEST-2018. Под катом подробно расскажем о заданиях (но не обо всех, некоторые пойдут отдельными write-up'ами) и статистике их прохождения, а также о том, почему все 11 дней соревнования участники заваливали команду...

Котейки против Чёрного властелина: статистика online-этапа NeoQUEST-2018

С 5 по 16 марта проходил online-этап соревнования по кибербезопасности NeoQUEST-2018. Под катом подробно расскажем о заданиях (но не обо всех, некоторые пойдут отдельными write-up'ами) и статистике их прохождения, а также о том, почему все 11 дней соревнования участники заваливали команду...

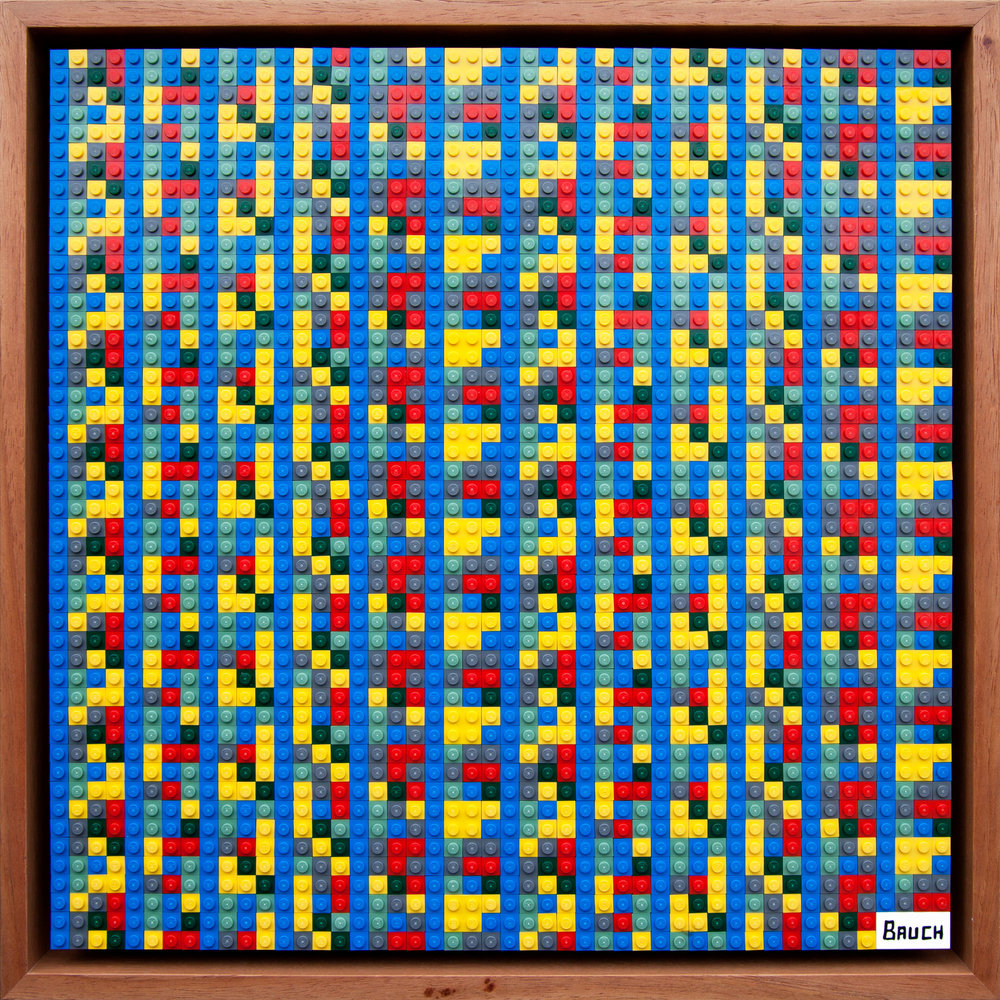

[Из песочницы] Как взломать картину и (не) получить BTC

Моё внимание привлекли работы американского художника Энди Боча (Andy Bauch) в виде картин из блоков Lego. В них, по заявлению автора, зашифрованы приватных ключи к кошелькам разных криптовалют, в том числе и биткоина. Стоимость активов и адреса кошельков находятся на странице...

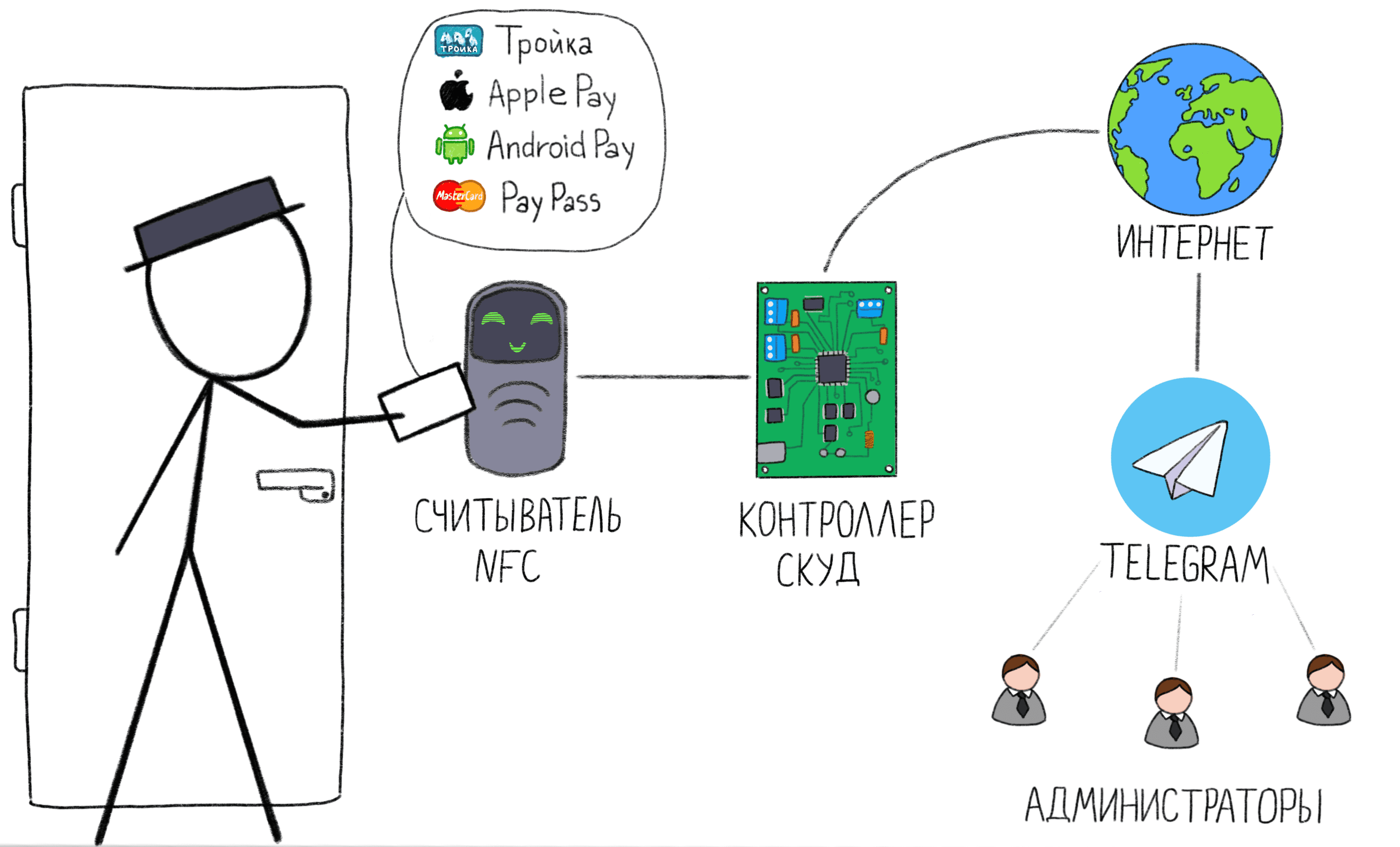

Используем Apple Pay и карту Тройка в качестве пропуска на работу

TL;DR В статье описывается процесс создания системы контроля доступа (СКУД), в которой в качестве идентификатора могут использоваться карты Тройка, любые бесконтактные банковские карты EMV, а также телефоны с Apple Pay и Android Pay. Управление системой происходит через Telegram-бота. Основные...